Linuxは対象となるだけではありません DDoS攻撃者 ランサムウェアライターによる. Linuxは現在、Linux.Encoder.1として登録されている脅威によって危険にさらされています。, Drによって最初に発見された. Webのセキュリティ研究者.

Linux.Encoder.1は、MySQLを暗号化することにより、Linuxを利用したWebサイトとサーバーを対象としています。, Apacheとターゲットのホームまたはルートフォルダ. データの復号化と引き換えに, 著者はの支払いを要求します 1 ビットコイン, またはおおよそ $300.

Linux.Encoder.1の攻撃はどのように発生しますか?

ここで驚くべきことは何もありません. Linuxランサムウェアは、Webサイトプラグインおよびサードパーティソフトウェア製品の脆弱性を悪用して配布されます.

Linux.Encoder.1がシステムに潜入したら, ホームディレクトリ内のファイルの暗号化を開始します, Webサイトファイルのバックアップ場所とシステムフォルダと一緒に, ページ, 画像, コードライブラリとスクリプト.

Linux.Encoder.1で使用される暗号化の種類は何ですか?

使用される暗号化はAESアルゴリズムです. でも, ランサムウェアが機能するために, ルート権限を取得する必要があります. アクティベートされると, ダウンロードします:

- 身代金メッセージ.

- 公開RSAキーを含むファイル.

それで, Linuxランサムウェアはデーモンとして機能し、元のファイルを削除します. 侵害されたファイルに.encrypt拡張子が追加されます, 身代金メッセージがすべてのフォルダに追加されます.

KrebsOnSecurity ファイル暗号化マルウェアの最近の被害者の1人、プロのWebサイトデザイナーであるDanielMacadarが報告しました. 彼は、身代金メモが「復号化の指示」と呼ばれるプレーンテキストファイルにドロップされ、暗号化されたデータを持つすべてのファイルディレクトリに配置されていることを共有しました.

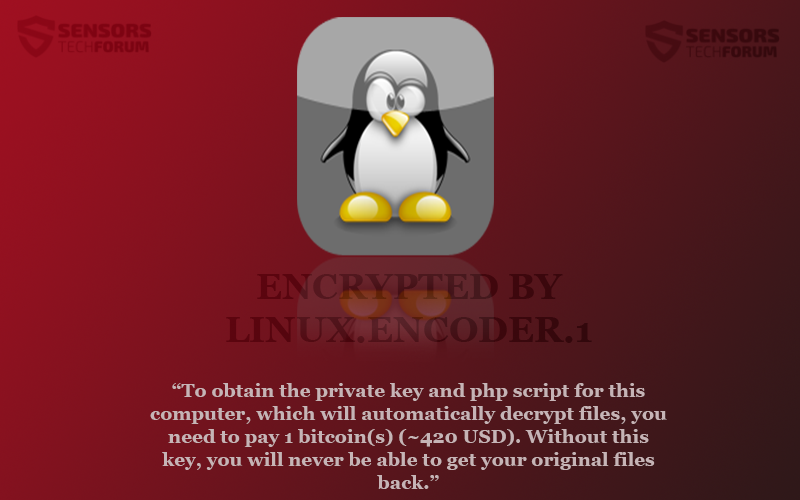

これはテキストです:

→「このコンピューターの秘密鍵とPHPスクリプトを入手するには, ファイルを自動的に復号化します, あなたが支払う必要があります 1 ビットコイン(s) (〜420米ドル). このキーなし, 元のファイルを元に戻すことはできません。」

被害者は支払いを進めました, 彼はバックアップを持っていなかったので.

Linux.Encoder.1に注目すべき人?

冒頭で述べたように, マルウェアは、LinuxWebサーバーのセットアップにあるフォルダーを標的にします, ホームなどのディレクトリと一緒に, 根, MySQL, Apache. また, を持っている他のディレクトリ ギット, svn, webapp, www, public_html, また バックアップ その中で身代金ソフトウェアによって危険にさらされています.

Linux.Encoder.1は、次のような拡張子を持つファイルも検索します。 .js, .css, .プロパティ, .xml, .ルビー, .php, .html, .gz, および.asp. これらのタイプのファイルは、Web開発環境では一般的です。. その他の対象となる拡張機能には、 .rar, .7z, .xls, .pdf, .doc, .avi, .mov, .png, .jpg.

他のファイル暗号化と同様に ランサムウェア, 身代金の支払いを防ぐには、ファイルをバックアップしておくのが最善の方法です。.