Linux no sólo está dirigido por Atacantes DDoS sino también por los escritores ransomware. Linux ahora está en peligro por la amenaza registrada como Linux.Encoder.1, primero descubierto por el Dr.. Los investigadores de seguridad de web.

Linux.Encoder.1 dirige a sitios web y servidores que funcionan con Linux mediante el cifrado de MySQL, Apache y las carpetas de inicio o de raíz del objetivo. A cambio de la descodificación de los datos, los autores piden un pago de 1 Bitcoin, o aproximadamente $300.

¿Cómo se genera el ataque Linux.Encoder.1?

Nada sorprendente aquí. El ransomware Linux se distribuye a través de la explotación de vulnerabilidades en los plugins de sitios web y productos de software de terceros.

Una vez Linux.Encoder.1 ha colado en un sistema, se iniciará la encriptación de los archivos en los directorios Inicio, junto con las ubicaciones de copia de seguridad y las carpetas del sistema de los archivos del sitio web, páginas, imágenes, bibliotecas de código y scripts.

¿Cuál es el tipo de cifrado utilizado por Linux.Encoder.1?

El cifrado utilizado es el algoritmo AES. Sin embargo, para que el ransomware para trabajar, que necesita para obtener privilegios de root. Una vez activado, se descargará:

- El mensaje de rescate.

- Un archivo con la clave pública RSA.

Entonces, el ransomware Linux actúa como un demonio y elimina los archivos originales. Una extensión .encrypt se añade a los archivos comprometidos, un mensaje de rescate se añade a todas las carpetas.

KrebsOnSecurity ha informado de un reciente víctima del malware en archivos cifrar - el diseñador web profesional Daniel Macadar. Ha compartido de que la nota de rescate se dejó caer en un archivo de texto plano llamado "instrucciones para descifrar 'y se encuentra en todos los directorios de archivos que se habían cifrado de datos.

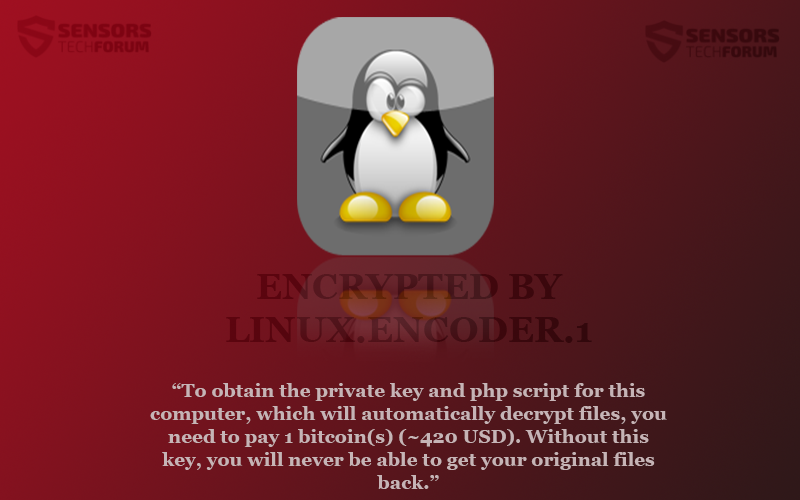

Este es el texto:

→"Para obtener la clave privada y script php para este equipo, que descifrar automáticamente los archivos, usted tiene que pagar 1 bitcoin(s) (~ 420 USD). Sin esta clave, usted nunca será capaz de obtener los archivos originales de vuelta ".

La víctima procedió con el pago, como no tenía copias de seguridad.

¿Quién debe mirar hacia fuera para Linux.Encoder.1?

Como se ha mencionado en el principio, los objetivos de malware carpetas que se encuentran en configuraciones de servidores web Linux, junto con los directorios tales como el hogar, raíz, MySQL, Apache. También, cualquier otro directorio que tiene anda tu, svn, Aplicación Web, www, public_html, o apoyo en ella está en peligro por el software de rescate.

Linux.Encoder.1 también busca archivos con extensiones como .js, .css, .propiedades, .xml, .rubí, .php, .html, .gz, y .asp. Los archivos de este tipo son las típicas de los entornos de desarrollo web. Otras extensiones específicas incluyen .rar, .7desde, .xls, .pdf, .doc, .avi, .mov, .png, .jpg.

Como con cualquier-cifrado de archivos ransomware, tener sus archivos de copia de seguridad es la mejor manera de evitar pagar el rescate.