Linux ist nicht nur durch gezielte DDoS Angreifer sondern auch durch Ransomware Autoren. Linux wird heute von einer Drohung als Linux.Encoder.1 registriert gefährdet, zuerst von Dr gesichtet. Sicherheitsforscher Webs.

Linux.Encoder.1 zielt auf Linux-basierte Websites und Server durch die Verschlüsselung von MySQL, Apache und die zu Hause oder im Stammordner des Ziel. Im Austausch für die Entschlüsselung der Daten, die Autoren bitten um eine Zahlung von 1 Bitcoin, oder annähernd $300.

Wie funktioniert das Linux.Encoder.1 Angriff Happen?

Nichts ist hier überraschende. Der Linux-Ransomware wird über Ausnutzung von Schwachstellen in Web-Plugins und Drittanbieter-Software-Produkten verteilt.

Sobald Linux.Encoder.1 wurde in ein System eingeschlichen, es beginnt der Verschlüsselung der Dateien in den Home-Verzeichnissen, zusammen mit den Backup-Standorten und der Systemordner der Website-Dateien, Seiten, Bilder, Code-Bibliotheken und Skripte.

Was ist die Art der Verschlüsselung von Linux.Encoder.1?

Die verwendete Verschlüsselung ist der AES-Algorithmus. Jedoch, damit die Ransomware zu arbeiten,, es braucht, um root-Rechte zu erhalten. Einmal aktiviert, es wird downloaden:

- Das Lösegeld Nachricht.

- Eine Datei mit dem öffentlichen RSA-Schlüssel.

Dann, der Linux-Ransomware wirkt wie ein Dämon und die Originaldateien gelöscht. Ein .encrypt Erweiterung auf die kompromittierten Dateien hinzugefügt, ein Lösegeld-Nachricht wird an jeden Ordner hinzugefügt.

KrebsOnSecurity hat einem jüngsten Opfer der Datei-Verschlüsselung von Malware gemeldet - die Website professioneller Designer Daniel Macadar. Er hat gemeinsam genutzt, dass die Lösegeldforderung wurde in einer Textdatei namens "Anleitung zum Entschlüsseln 'fallen gelassen, und es wurde in jedem Dateiverzeichnis, das Daten verschlüsselt waren gelegen.

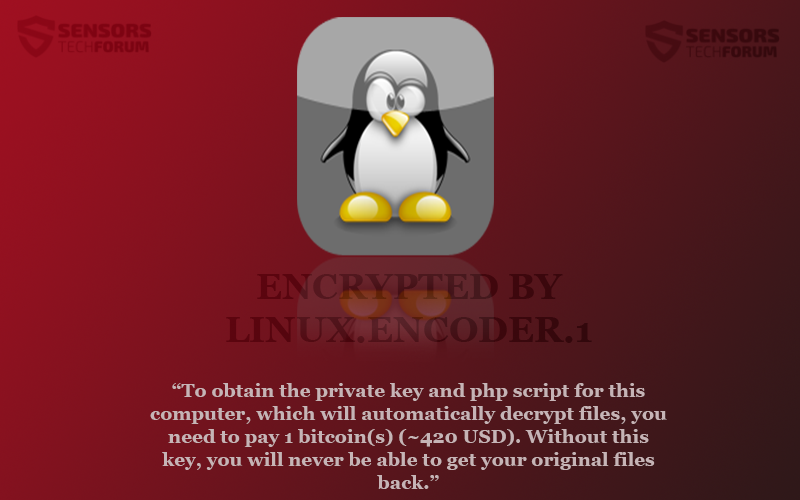

Dies ist der Text:

→"Um den privaten Schlüssel und das PHP-Skript für diesen Computer erhalten, die automatisch Dateien zu entschlüsseln wird, Sie zahlen müssen 1 Bitcoin(s) (~ 420 USD). Ohne diesen Schlüssel, Sie werden nie in der Lage, Ihre ursprünglichen Dateien wieder zu bekommen sein. "

Das Opfer ging mit der Zahlung, als er keine Backups.

Wer achten sollten Linux.Encoder.1?

Wie in der eingangs genannten, die Malware-Targets Ordner, die in Linux Web-Server-Setups befinden, zusammen mit Verzeichnissen wie zu Hause, Wurzel, MySQL, Apache. Auch, jedes andere Verzeichnis, das hat Sie gehen, svn, webapp, www, public_html, oder Sicherungskopie in ihr wird durch die Lösegeld-Software gefährdet.

Linux.Encoder.1 sucht auch nach Dateien mit Erweiterungen wie .js, .css, .Eigenschaften, .xml, .Rubin, .php, .html, .gz, und ASP-. Dateien dieser Art sind typisch für Web-Entwicklungsumgebungen. Weitere gezielte Erweiterungen enthalten .rar, .7von, .xls, .pdf, .doc, .avi, .mov, .png, .jpg.

Wie bei jedem Datei-Verschlüsselung Ransomware, mit Ihrer gesicherten Dateien ist der beste Weg, das Lösegeld zu bezahlen, um zu verhindern,.