Linux is niet alleen gericht op DDoS aanvallers maar ook door ransomware schrijvers. Linux wordt nu bedreigd door een dreiging geregistreerd als Linux.Encoder.1, eerst gespot door Dr.. Security onderzoekers web.

Linux.Encoder.1 richt Linux-aangedreven websites en servers door het versleutelen van MySQL, Apache en het huis of de hoofdmap van het doel. In ruil voor de ontsleuteling van de data, de auteurs vragen om een betaling van 1 Bitcoin, of ongeveer $300.

Hoe werkt de Linux.Encoder.1 Attack Happen?

Niets verrassend hier. De Linux ransomware wordt verspreid via zwakke plekken in de website van plugins en third-party software producten.

Zodra Linux.Encoder.1 is geslopen in een systeem, het zal beginnen met het versleutelen van de bestanden in de Thuismappen, samen met de back-up locaties en de systeemmappen van de website bestanden, pagina's, afbeeldingen, code bibliotheken en scripts.

Wat is het type van encryptie die wordt gebruikt door Linux.Encoder.1?

De encryptie die wordt gebruikt is de AES-algoritme. Echter, zodat de ransomware te werken, het moet root privileges te verkrijgen. Eenmaal geactiveerd, het zal downloaden:

- Het rantsoen bericht.

- Een bestand met de openbare RSA-sleutel.

Dan, de Linux ransomware fungeert als een daemon en verwijdert de originele bestanden. Een .encrypt extensie wordt toegevoegd aan de gecompromitteerde bestanden, een losgeld bericht wordt toegevoegd aan elke map.

KrebsOnSecurity heeft gemeld een recent slachtoffer van het bestand versleutelen malware - de professionele website ontwerper Daniel Macadar. Hij vertelde dat het losgeld notitie in een platte tekst bestand met de naam ‘instructies te ontsleutelen’ was gedaald en het was gelegen in elk bestand map die gegevens heeft gecodeerd.

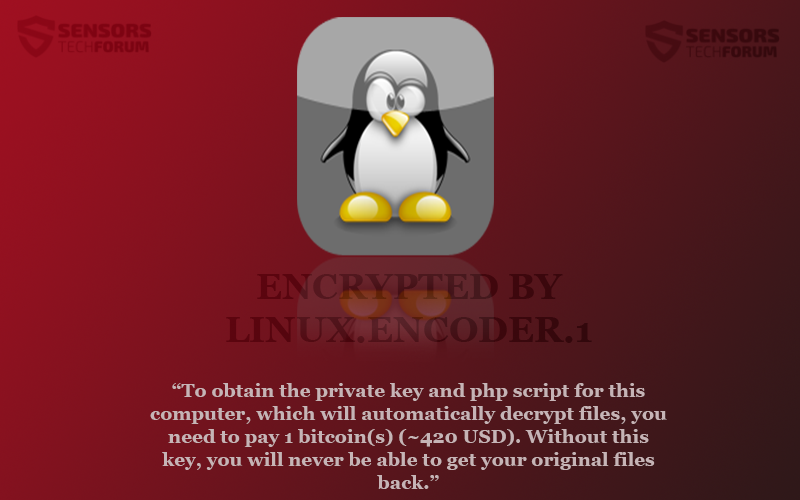

Dit is de tekst:

→“Om de private key en php script voor deze computer te verkrijgen, die automatisch bestanden te decoderen, je moet betalen 1 bitcoin(s) (~ 420 USD). Zonder deze sleutel, zul je nooit in staat zijn om uw originele bestanden terug te krijgen.”

Het slachtoffer overgegaan tot de betaling, omdat hij geen back-ups had.

Wie moet uitkijken voor Linux.Encoder.1?

Zoals vermeld in het begin, de malware doelen mappen die zich bevinden in Linux webserver opstellingen, samen met directories zoals thuis, wortel, MySQL, Apache. Ook, een andere map die heeft je gaat, svn, web applicatie, www, public_html, of backup daarin wordt bedreigd door de losprijs software.

Linux.Encoder.1 zoekt ook naar bestanden met extensies zoals .js, .css, .eigenschappen, .xml, .robijn, .php, .html, .gz, en ASP. Bestanden van deze soorten zijn kenmerkend voor web development omgevingen. Andere gerichte extensies .rar, .7uit, .xls, .pdf, .doc, .avi, .mov, .png, .jpg.

Zoals bij elke file-encryptie ransomware, het hebben van uw bestanden back-up is de beste manier om te voorkomen dat het betalen van het losgeld.