Linux non è solo preso di mira da Attaccanti DDoS ma anche da scrittori ransomware. Linux è ora messa in pericolo da una minaccia registrato come Linux.Encoder.1, prima notato da Dr. Ricercatori di sicurezza del Web.

Linux.Encoder.1 rivolge siti web e server Linux-powered crittografando MySQL, Apache e casa o radice cartelle del target. In cambio della decrittazione dei dati, gli autori chiedono un pagamento di 1 Bitcoin, o approssimativamente $300.

Come funziona l'attacco Linux.Encoder.1 Happen?

Nulla di sorprendente qui. Il ransomware Linux è distribuito tramite sfruttare le vulnerabilità nei plugin del sito web e dei prodotti software di terze parti.

Una volta Linux.Encoder.1 ha nascosto in un sistema, inizierà la crittografia dei file nelle directory Inizio, insieme con le posizioni di backup e le cartelle di sistema dei file del sito web, pagine, immagini, librerie di codice e script.

Qual è il tipo di crittografia utilizzato da Linux.Encoder.1?

La crittografia utilizzato è l'algoritmo AES. Tuttavia, affinché il ransomware lavorare, è necessario ottenere i privilegi di root. Una volta attivato, verrà scaricato:

- Il messaggio di riscatto.

- Un file con la chiave pubblica RSA.

Poi, il ransomware Linux si comporta come un demone ed elimina i file originali. Un'estensione .encrypt viene aggiunto ai file compromessi, un messaggio di un riscatto viene aggiunto a tutte le cartelle.

KrebsOnSecurity ha riportato un recente vittima del malware file cifrando - il sito web designer professionista Daniel Macadar. Ha condiviso che la richiesta di riscatto è stata abbandonata in un file di testo chiamato 'istruzioni per decifrare' ed è stato situato in ogni directory di file che si erano dati criptati.

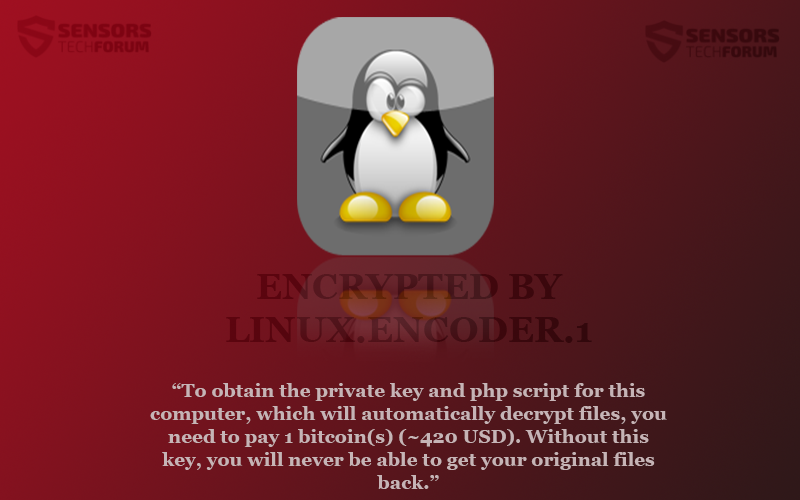

Questo è il testo:

→"Per ottenere la chiave privata e script php per questo computer, che decifrare automaticamente i file, dovete pagare 1 bitcoin(s) (~ 420 USD). Senza questa chiave, non si sarà mai in grado di ottenere i file originali indietro ".

La vittima ha proceduto con il pagamento, come lui non ha avuto i backup.

Chi dovrebbe guardare fuori per Linux.Encoder.1?

Come accennato all'inizio, le cartelle obiettivi di malware che si trovano nel setup del server web Linux, insieme a directory come a casa, radice, MySQL, Apache. Anche, qualsiasi altra directory che ha tu vai, svn, webapp, www, public_html, o di riserva in essa è messa in pericolo dal software di riscatto.

Linux.Encoder.1 cerca anche i file con estensioni come .js, .css, .proprietà, .xml, .rubino, .php, .html, .gz, e ASP. I file di questi tipi sono tipici per ambienti di sviluppo web. Altre estensioni mirate comprendono .rar, .7da, .xls, .pdf, .doc, .avi, .mov, .png, .jpg.

Come con qualsiasi file di crittografia ransomware, avere i tuoi file di backup è il modo migliore per evitare di pagare il riscatto.