新しい危険なハッカーの戦術が、Officeによって引き起こされる感染の原因となるZeroFontフィッシング攻撃として特定されました 365 操作. これは、ゼロサイズのフォントを含む添付ドキュメントを操作するようにユーザーを操作するソーシャルエンジニアリング戦術を使用して行われます。. この手法は成功を収めており、世界中のターゲットに対する継続的な攻撃に活用されています。.

ZeroFontフィッシング攻撃はOfficeを活用します 365 ユーザーに対して

ZeroFontフィッシング攻撃に関する情報を明らかにしたセキュリティ研究者は、主な配信方法がいくつかのスパム対策フィルターをだますことができたダイレクトメッセージであることを示しました. 受信者は、人気のあるサービスからの正当な通知のように見える電子メールメッセージを受信します. ハッカーは、取得したテキストとグラフィックを使用し、同じ方法を使用して電子メールを設計します. フィッシング攻撃は、 まったく新しい方法 人々を騙して危険な要素と相互作用させる. 研究者によると、重要な特徴の1つはOfficeの使用です 365 クラウドサービスとして. 次の手順は、キャンペーンの背後にあるハッカーオペレーターによって行われます:

- 犯罪者はOfficeに対するキャンペーンを調整しているように見えます 365 メールユーザー. 収集した情報を使用してプロファイルを作成したり、個人情報を持っているグループと協力して、パーソナライズされたメッセージを作成したりできます。.

- メッセージはOfficeに送信されます 365 サーバーを使用して、Microsoftのアルゴリズムをバイパスします。 自然言語処理バイパス.

- ユーザーは、標準のセキュリティ通知として表示されるメッセージを受信トレイで受信します.

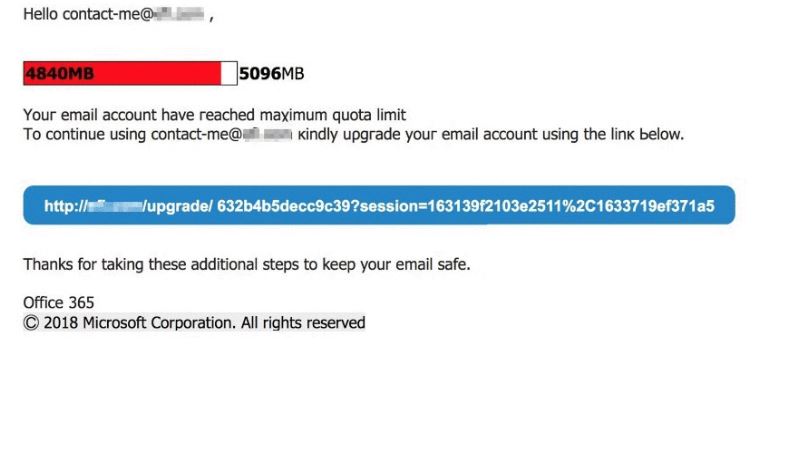

最も懸念される事実は、ハッカーがMicrosoftのSPAMフィルターを回避する方法を発見できたことです。. これは、透かしなどの実際の正当なメッセージのデザイン要素をエミュレートすることによって行われます。, 著作権表示など. メッセージは、送信者および受信者と相互に関連付けることができるように構成されています, また、実際の顧客またはサービスの問題を提示する可能性のあるコンテキストに適合します. キャプチャされたサンプルは なりすまし 365 クォータ制限通知.

攻撃が呼ばれる理由 “ZeroFont” を利用した斬新な技術によるものです ゼロサイズのフォントコンテンツ. ランダムなテキスト文字列がメッセージに挿入され、フォントサイズでプログラムされます 0, これは、電子メールサーバーとグラフィカルユーザーインターフェイスによって正しい方法で解釈されます. これらのテキスト文字列はユーザーには表示されません. 同時に、アルゴリズムは非表示のテキストを読み取り、受信者に配信される安全なコンテンツとしてフラグを立てます.

ZeroFontフィッシング攻撃の結果: オフィスを超えて 365

ZeroFontフィッシング攻撃は、ハッカーが所定のターゲットに偽造メッセージを配信する際に採用している最新の斬新なアプローチを表しています。. ランダムな文字のフォントサイズの変更を通じて自然言語処理を処理するMicrosoftのアルゴリズムに弱点が見つかりました. このような影響の大きい脆弱性に関する一般公開は、会社が問題に対処した後、セキュリティ研究者によって投稿されます.

この手法の使用は、他の電子メールホスティングサービスやクラウドソフトウェアに対して向けることができます. 犯罪グループは、次のような悪意のあるアクションにそれを使用できます:

- ランサムウェアの導入 —ハッカーは、ウイルスをファイルとして直接添付するか、本文のコンテンツにハイパーリンクすることで、電子メールを介してウイルスを送信できます。.

- マルウェアリダイレクト —このような電子メールメッセージは、被害者をハッカーが管理するサイトにリダイレクトするために使用できます.

- スパムメッセージ —関連するSPAMフィルター会社を克服することによって, ハッカーやその他の利害関係者は、広告目的でパーソナライズされたメッセージとパーソナライズされていないメッセージを配信できます.

この時点では、影響を受けるファイルの数や、ZeroFontフィッシング攻撃を利用しているハッカーに関する情報はありません。.