Cross-site scripting (XSS) is niets om licht op te vatten. Omdat tegelijkertijd de meest voorkomende en over het hoofd gezien beveiligingsprobleem rond vandaag, deze vorm van schending van invloed op de manier waarop uw pagina's laden, maakt het makkelijker om financiële en andere gegevens te stelen, of kan een hacker een identiteit laten kapen terwijl een sessie actief is.

De meest effectieve aanpak is om ervoor te zorgen dat uw website, landing page, blog, en social media-accounts worden beschermd op voorhand. Als je serieus bent over het bewaken tegen XSS invallen, ga dan naar de volgende strategieën.

1. Leer de Security Development Lifecycle

U bent waarschijnlijk bekend met het concept van een levenscyclus voor beveiligingsontwikkeling en hoe SDL kan helpen bij het beschermen van allerlei soorten websites en pagina's. Het idee werd ontwikkeld in Microsoft in het begin van de huidige eeuw en werd verplicht voor alle Microsoft-producten door verklaard 2004. Anderen begonnen ook om hun eigen aanpak van SDL ontwikkelen en nam deze in de bundel voor hun producten.

Hoe verhoudt dit zich tot het omgaan met XSS bedreigingen? Het is makkelijk. Je moet leren wat voor soort SDL beveiligingen zijn te vinden in de software product dat u koopt. Of je hem oppakt bij een plaatselijke kantoorboekhandel of download de software van een leverancier, het beveiligingsrisico reeds inherent in de bundel.

U wilt weten wat de software doet in termen van het identificeren van en het omgaan met kwetsbaarheden die reeds aanwezig kunnen zijn op uw pagina's. Als de fabrikant biedt geen (of beperkt) bescherming, zie je een vergelijkbaar product uit een andere bron.

2. Whitelisting is je vriend

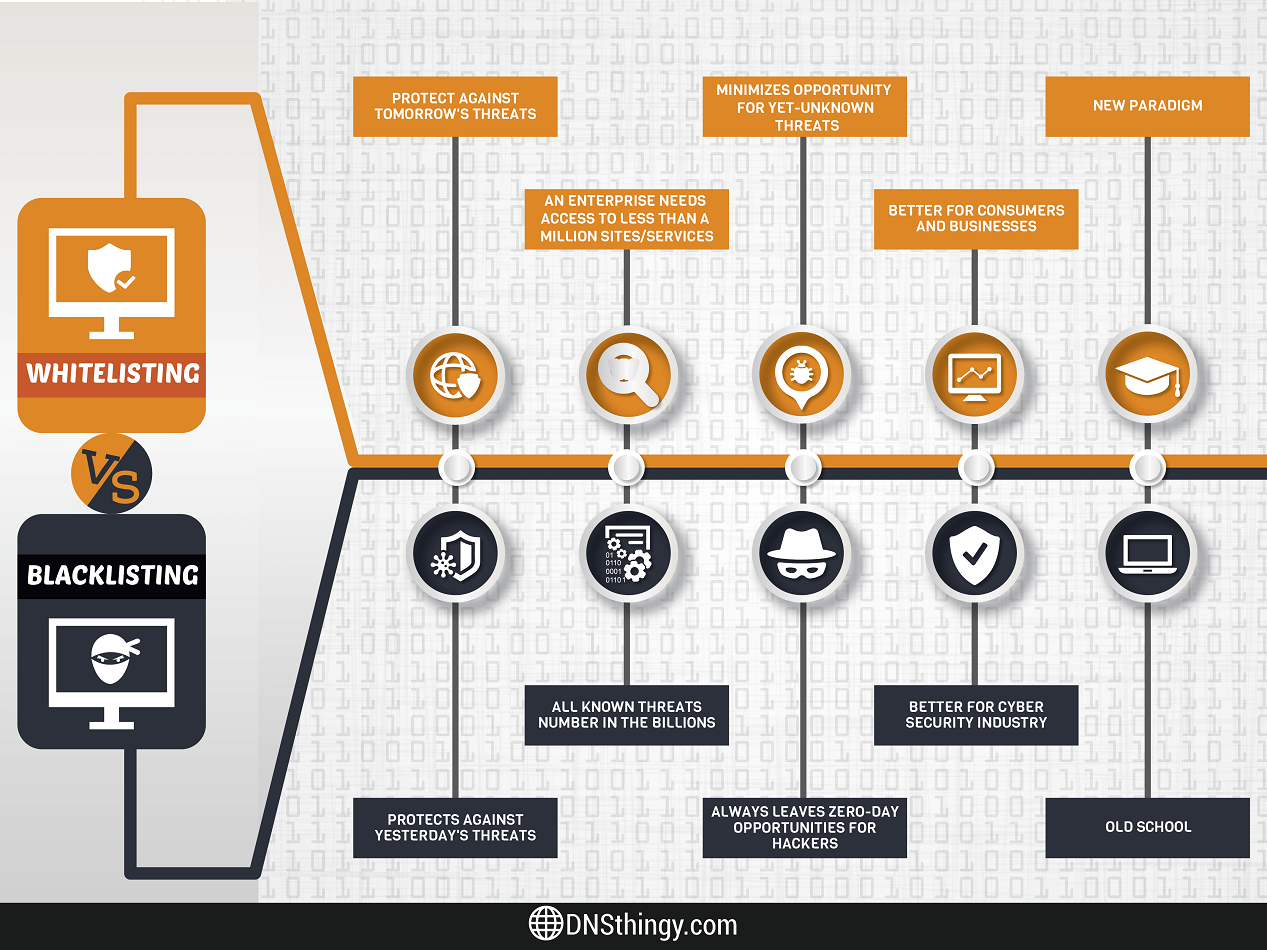

Op de zwarte lijst krijgt veel aandacht, en het is een belangrijke strategie voor uw website en andere pagina's te beschermen tegen XSS-aanvallen en andere bedreigingen. Whitelisting is ook iets wat je moet serieus te nemen. In de kern, Whitelisting gaat over het identificeren van applicaties en gegevens als veilig en betrouwbaar>.

Het kan te maken hebben met de code die wordt gebruikt om de toepassing te creëren, de reputatie van de bron, of de manier waarop opmaak wordt gebruikt. In elk geval, het doel is om ervoor te zorgen dat elke applicatie of element dat actief is vrij van elke vorm van bedreigingen.

Paar whitelisting met zwarte lijst. Deze aanpak zorgt ervoor dat elke aanvraag wordt gescand en veilig wordt geacht voor het van start. Als er een probleem wordt gedetecteerd, zwarte lijst zal ervoor zorgen dat de aanvraag niet starten en dat de gegevens niet worden doorgegeven aan een onbevoegde partij. Als er geen bedreigingen zijn gevonden, whitelisting ondersteunt de lancering van de applicatie en je hoeft geen zorgen te maken over een bedreiging voor het toestaan van een derde partij om te kapen of verandering van de gegevens als het wordt gedeeld.

Vergeet niet dat al kun je een hoop problemen voorkomen door het koppelen van deze twee, Beschouw jezelf niet veilig. Hackers hebben een manier om rond enkele bescherming inspanning uiteindelijk. Je moet extra strategieën voor maximale hack afstotend implementeren.

Verwant: Google Releases 2 New Ontwikkelings- gereedschappen te beschermen tegen XSS

3. Besteed aandacht aan Meta Tag Creation

Meta tags zijn geweldig. Ze geven een idee van wat voor soort inhoud op een pagina en wat de pagina te bieden heeft. De tags worden vaak weergegeven door zoekmachines in de vorm van een beschrijving. Dat is een reden om veel aandacht te besteden aan hoe je meta-tags en metabeschrijvingen maken. U wilt mensen te motiveren om naar de pagina's.

Er is nog een reden om na te denken over de manier waarop je meta-tags maken. Ze kunnen zijn geïnjecteerd met infecties, wormen, en virussen net als andere element. Een vindingrijke hacker kan XSS in uw labels als er een lichte fout in de manier waarop je ze structureren. Als u niet zeker weet hoe om ze moeilijker te doorbreken, krijgen hulp van een professional. Het is de moeite waard de kosten.

4. Implementeer een Crossing Boundaries Policy Now

Sommige mensen hebben de verkeerde indruk dat het gebruik van een virtual private network uw gegevens tegen XSS aanvallen te beschermen. denk opnieuw. Zelfs de ogenschijnlijk best VPNs zal je beschermen tegen een groot aantal cyberaanvallen, maar ze zijn niet per se van plan om veel te helpen met XSS. Dit is waar het idee van een kruising grenzen beleid in beeld komt.

Een kruising grenzen beleid kwalificeert gegevens uit verschillende bronnen voordat het kan worden gebruikt. Dat geldt ook gegevens uit een sub-map of data die via een soort zending wordt ontvangen. Beschouw het als een manier om het vertrouwen factor van de gegevens te controleren voordat het kan verspreiden in uw hele pagina's.

gebruik software, handmatige controle punten, of welke combinatie u wilt. Het punt is het vaststellen van één lijn die gevaarlijk gegevens moeten steken voordat het daadwerkelijk wordt gebruikt.

5. Regelmatig gebruik van een Vulnerability Scanner

Kwetsbaarheid scanners maken het makkelijker om potentiële punten te identificeren in uw netwerk of binnen de software-applicaties die kunnen worden benut. Dat geldt ook voor al uw apparaten, met inbegrip van telecommunicatie-apparatuur.

Het omvat ook het controleren phishing e-mails dat zou kunnen krijgen verleden spam instellingen of verdedigingen van uw e-mailclient. Bekijk de scanner als een manier om te worden voorbereid op voorhand voor iets uw andere verdedigingen kunnen missen.

6. Ontsmet gebruikersinvoer

ImageSource: Heimdal

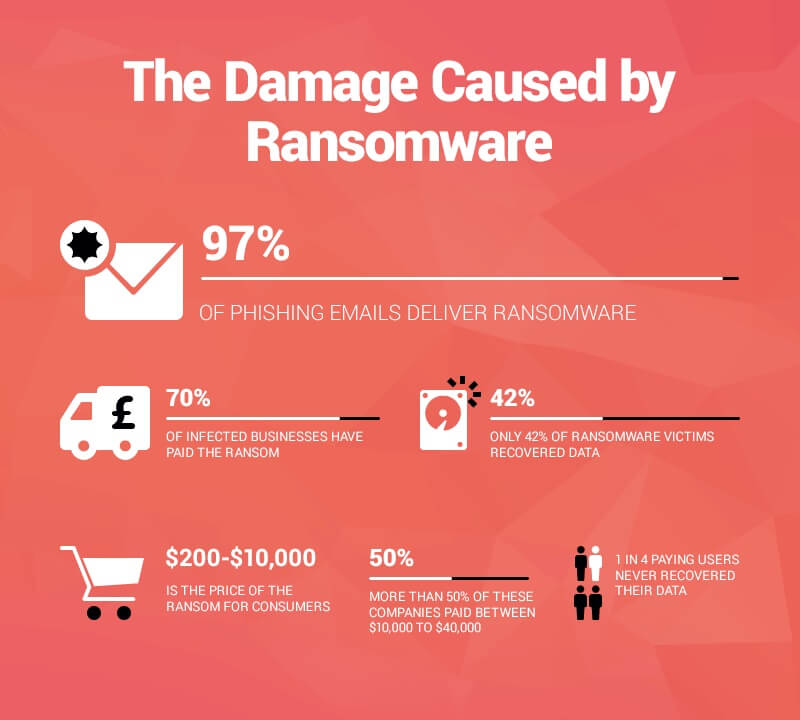

E-mail gebaseerde aanvallen zijn gezond en wel. In sommige opzichten, ze zijn populairder dan ooit, omdat zo veel mensen e-mail ontvangen op telefoons en tablets, evenals desktop- en laptop-systemen. Dezelfde risico's zouden kunnen worden ingebed in links of andere ingang gebruikers invoeren blog of sociale media commentaar.

Dat is een reden waarom je wilt een middel van het controleren en schoonmaken input van de gebruiker te vinden in sjabloonstijl e-mails of wat lijkt op een legitieme reactie op een bericht worden. Er kon code aanwezig dat Trojaanse paarden bevat zijn of een soort ransomware.

Onthouden, toepassingen die te beschermen en te controleren input van de gebruiker over het bestellen van pagina's, commentaar secties van blogs, en zelfs reacties op social media berichten zijn beschikbaar. Aangezien elk van deze een bijzondere bestand zouden zijn via de injectie van XSS, investeren in een toepassing die een middel om te stoppen en met de dreiging creëert.

The Bottom Line

Behandeling XSS is een continu proces. Wat werkte prima vijf jaar geleden kunnen dezelfde mate van bescherming je vandaag nog bieden. Update uw toepassingen, browsers, en de versie van de software die u gebruiken om uw blog en website te beheren. Als u in staat om een enkele bedreiging te stoppen, al de moeite is de moeite waard.

Over de auteur: ik Bocetta

Sam Bocetta is een voormalig security analist voor de DoD, doorgebracht 30+ jaar versterking van Cyber verdediging voor de Marine. Hij is nu met pensioen is, en leidt het publiek over veiligheid en privacy technologie.

Sam Bocetta is een voormalig security analist voor de DoD, doorgebracht 30+ jaar versterking van Cyber verdediging voor de Marine. Hij is nu met pensioen is, en leidt het publiek over veiligheid en privacy technologie.