Cross-site scripting (XSS) c'è niente da prendere alla leggera. Mentre allo stesso tempo la più diffusa e trascurato vulnerabilità di sicurezza in giro oggi, questo tipo di violazione influisce sul modo in cui il caricamento delle pagine, rende più facile per rubare dati finanziari e di altro, o potrebbe consentire a un hacker di prendere il controllo di un'identità mentre una sessione è attiva.

L'approccio più efficace è quello di assicurarsi che il proprio sito web, pagina di destinazione, blog, e account di social media sono protetti in anticipo. Se siete seriamente di guardia contro le incursioni XSS, controllare le seguenti strategie.

1. Imparare il ciclo di sviluppo di Sicurezza

Probabilmente hai familiarità con il concetto di ciclo di vita dello sviluppo della sicurezza e con il modo in cui SDL può contribuire a proteggere siti Web e pagine di tutti i tipi. L'idea è stata sviluppata all'interno di Microsoft all'inizio del secolo in corso ed è stato dichiarato obbligatorio per tutti i prodotti Microsoft di 2004. Anche gli altri hanno cominciato a sviluppare i propri approcci alla SDL e ha incluso questo nel pacchetto per i loro prodotti.

Come questo si riferisce alla gestione delle minacce XSS? È semplice. Si dovrebbe imparare che tipo di protezioni SDL si trovano in qualsiasi prodotto software si acquista. Se si prende in mano in un negozio di forniture per ufficio o scaricare il software da un fornitore, capire la sicurezza già insita nel pacchetto.

Volete sapere che cosa il software fa in termini di identificazione e il trattamento delle vulnerabilità che possono essere già presenti sulle tue pagine. Se il produttore non offre alcuna (o limitata) protezione, vedere un prodotto simile da un'altra fonte.

2. Whitelisting è tuo amico

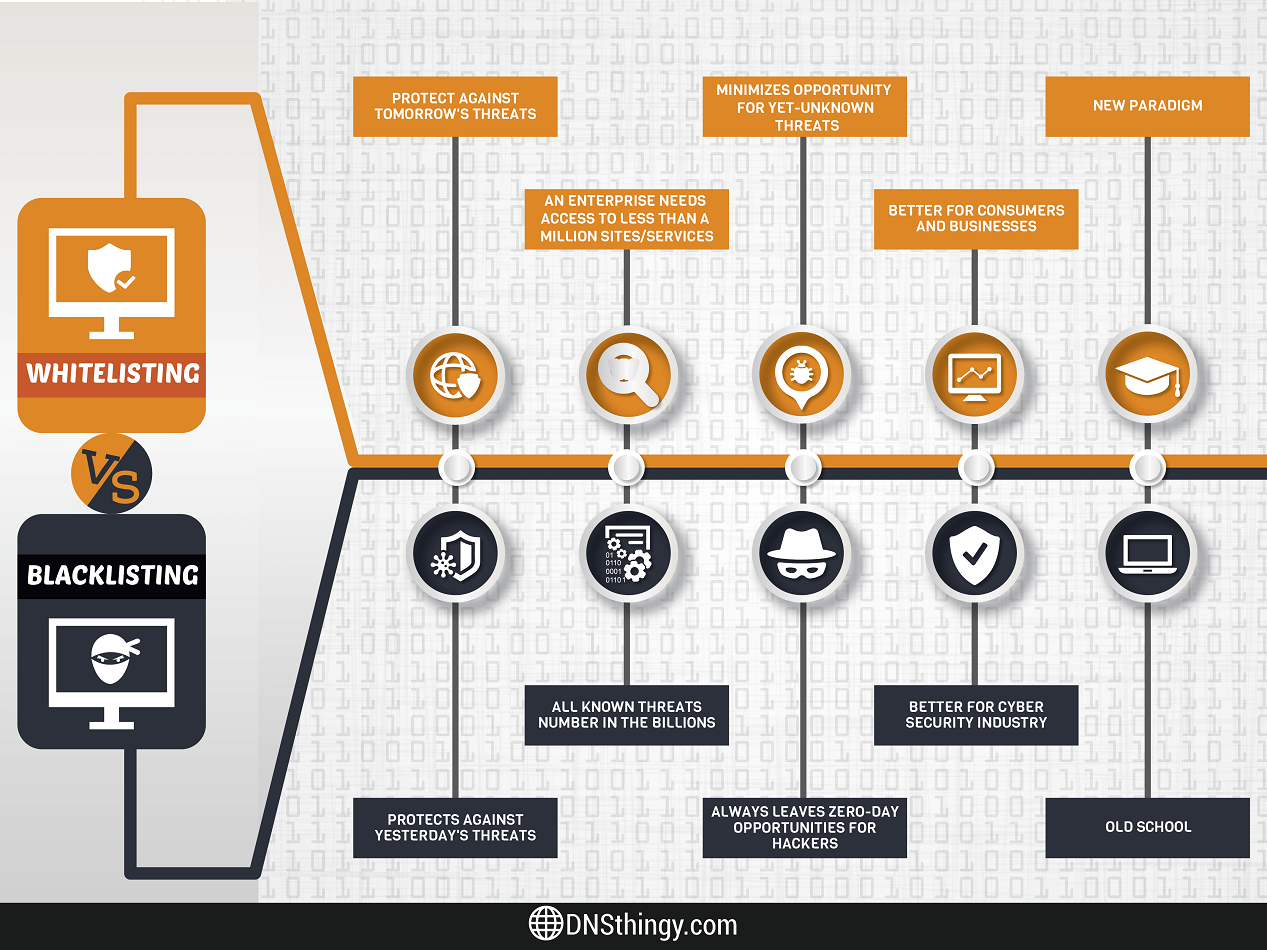

Blacklisting riceve un sacco di attenzione, ed è una strategia importante per proteggere il vostro sito web e altre pagine da attacchi XSS e altre minacce. Whitelisting è anche qualcosa che dovete prendere sul serio. Al suo centro, La whitelist riguarda l'identificazione di applicazioni e dati come sicuri e affidabili>.

Può avere a che fare con il codice utilizzato per creare l'applicazione, la reputazione della fonte, o il modo in cui viene utilizzato formattazione. In ogni caso, l'obiettivo è quello di fare in modo che qualsiasi applicazione o elemento che è attivo è libero da qualsiasi tipo di minaccia.

whitelisting Coppia con blacklist. Questo approccio garantisce che ogni applicazione viene digitalizzato e considerato sicuro prima che lancia. Se viene rilevato un problema, lista nera farà in modo che l'applicazione non si avvia e che i dati non vengono trasferiti ad una parte non autorizzata. Quando vengono trovati minacce, whitelisting sostiene il lancio dell'applicazione e non devi preoccuparti di una minaccia che consente a terzi di dirottare o modificare i dati come è condivisa.

Ricordate che, anche se è possibile evitare un sacco di problemi con l'associazione di questi due, non considerare al sicuro. Gli hacker hanno un modo di muoversi alcuno sforzo di protezione alla fine. È necessario distribuire ulteriori strategie per la massima repellente mod.

Correlata: Google rilascia 2 Nuovo strumenti di sviluppo per la protezione contro XSS

3. Prestare attenzione alla creazione di Meta Tag

Meta tag sono grandi. Essi forniscono un'idea di che tipo di contenuti è su una pagina e ciò che la pagina ha da offrire. I tag sono spesso rappresentati dai motori di ricerca, sotto forma di una descrizione. Questo è un motivo di prestare molta attenzione a come si crea meta-tag e meta descrizioni. Si vuole motivare le persone a visitare le pagine.

C'è un altro motivo per pensare al modo in cui si creano i meta tag. Possono essere iniettato con infezioni, vermi, e virus proprio come altro elemento. Un hacker di risorse può mettere XSS nel tag se c'è qualche lieve difetto nel modo in cui li si struttura. Se non siete sicuri di come renderli più difficili da violazione, ottenere aiuto da un professionista. Vale la pena il costo.

4. Attuare una politica Crossing Boundaries Ora

Alcune persone hanno l'impressione errata che l'utilizzo di una rete privata virtuale i dati saranno protetti dagli attacchi XSS. Pensa di nuovo. Anche l'apparente migliori VPN vi proteggerà da un gran numero di attacchi informatici, ma non sono necessariamente in corso per aiutare molto con XSS. Questo è dove l'idea di una politica di superare frontiere entra in scena.

Una politica di superare frontiere qualifica dati provenienti da fonti diverse prima di poter essere utilizzato. Ciò include i dati si trovano in una sottocartella o dati che vengono ricevuti tramite una sorta di trasmissione. Consideratelo un modo per controllare il fattore di fiducia dei dati prima che possa proliferare in tutta tue pagine.

Utilizzare il software, punti di controllo manuali, o qualunque combinazione desiderata. Il punto è stabilire una linea più che dati potenzialmente pericolosa deve attraversare prima di essere effettivamente utilizzato.

5. Uso regolare di un Vulnerability Scanner

scanner di vulnerabilità rendono più facile identificare i potenziali punti nella rete o all'interno di applicazioni software che potrebbero essere sfruttati. Che include tutti i dispositivi, comprese le apparecchiature di telecomunicazione.

Esso comprende anche la verifica e-mail di phishing che potrebbe superare le impostazioni di spam del tuo client di posta elettronica o le difese. Vedere lo scanner come un altro modo per essere preparati in anticipo per qualcosa che i vostri altre difese possono perdere.

6. Disinfettare l'input dell'utente

ImageSource: Heimdal

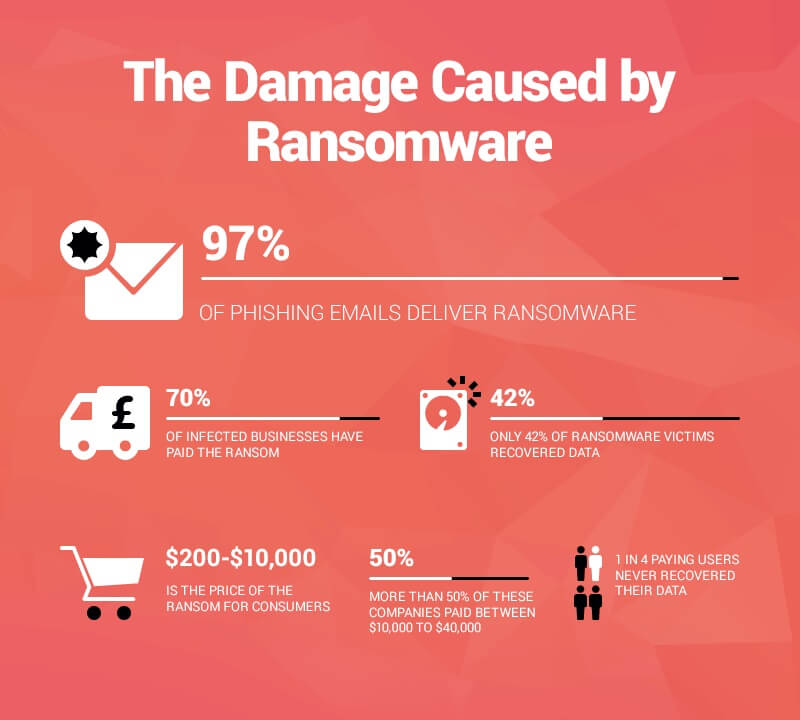

attacchi e-mail basati sono vivi e vegeti. In alcuni modi, essi sono più popolari che mai dato che così tante persone ricevono e-mail su telefoni e tablet, nonché sistemi desktop e portatili. Le stesse minacce potrebbero essere incorporati in collegamenti o altri utenti di input entrano in blog o social media commenti.

Questa è una ragione che si desidera alcuni mezzi di controllo e sanificazione input dell'utente si trovano in messaggi di posta elettronica in stile modello o quello che sembra essere un commento legittima su un post. Ci potrebbero essere presente codice che contiene cavalli di Troia o qualche tipo di ransomware.

Ricorda, applicazioni che proteggono e controllano l'input dell'utente su ordinazione pagine, commentare le sezioni del blog, e anche le risposte ai messaggi di social media sono disponibili. Poiché ciascuno di questi potrebbe essere un punto di diffusione tramite l'iniezione di XSS, investire in un'applicazione che crea un mezzo di arresto e contenente la minaccia.

La linea di fondo

Trattare con XSS è un processo in corso. Che cosa ha funzionato bene cinque anni fa non può offrire lo stesso livello di protezione di oggi. Aggiornare le applicazioni, browser, e la versione del software utilizzato per gestire il tuo blog e sito web. Se si è in grado di fermare una singola minaccia, tutto lo sforzo vale la pena.

Circa l'autore: I Bocetta

Sam Bocetta è un ex analista della sicurezza per il ministero della Difesa, dopo aver trascorso 30+ anni rafforzando le difese Cyber per la Marina. Ora è quasi in pensione, ed educa il pubblico sulla sicurezza e tecnologia privacy.

Sam Bocetta è un ex analista della sicurezza per il ministero della Difesa, dopo aver trascorso 30+ anni rafforzando le difese Cyber per la Marina. Ora è quasi in pensione, ed educa il pubblico sulla sicurezza e tecnologia privacy.