クロスサイトスクリプティング (XSS) 軽く取るものは何もない. 同時に、今日の周りで最も一般的で見過ごされているセキュリティの脆弱性, このタイプの違反は、ページの読み込み方法に影響します, 財務データやその他のデータを簡単に盗むことができます, または、セッションがアクティブなときにハッカーが ID をハイジャックできる可能性があります.

最も効果的なアプローチはあなたのウェブサイトを確認することです, ランディングページ, ブログ, およびソーシャルメディアアカウントは事前に保護されています. XSSの侵入を防ぐことを真剣に考えている場合, 次の戦略をチェックしてください.

1. セキュリティ開発のライフサイクルを学ぶ

おそらく、セキュリティ開発ライフサイクルの概念と、SDL があらゆる種類の Web サイトやページの保護にどのように役立つかについてはよくご存じでしょう。. このアイデアは、今世紀の初めにMicrosoft内で開発され、すべてのMicrosoft製品に必須であると宣言されました。 2004. 他の人もSDLへの独自のアプローチを開発し始め、これを製品のバンドルに含めました.

これは、XSSの脅威への対処とどのように関連していますか? それは簡単です. 購入するソフトウェア製品にはどのような種類のSDL保護が含まれているかを学ぶ必要があります. 地元の事務用品店で受け取るか、サプライヤからソフトウェアをダウンロードするか, バンドルにすでに固有のセキュリティを理解する.

ページにすでに存在する可能性のある脆弱性を特定して対処するという観点から、ソフトウェアが何をするのかを知りたい. メーカーが提供しない場合 (または限定) 保護, 別のソースからの同様の製品を参照してください.

2. ホワイトリストはあなたの友達です

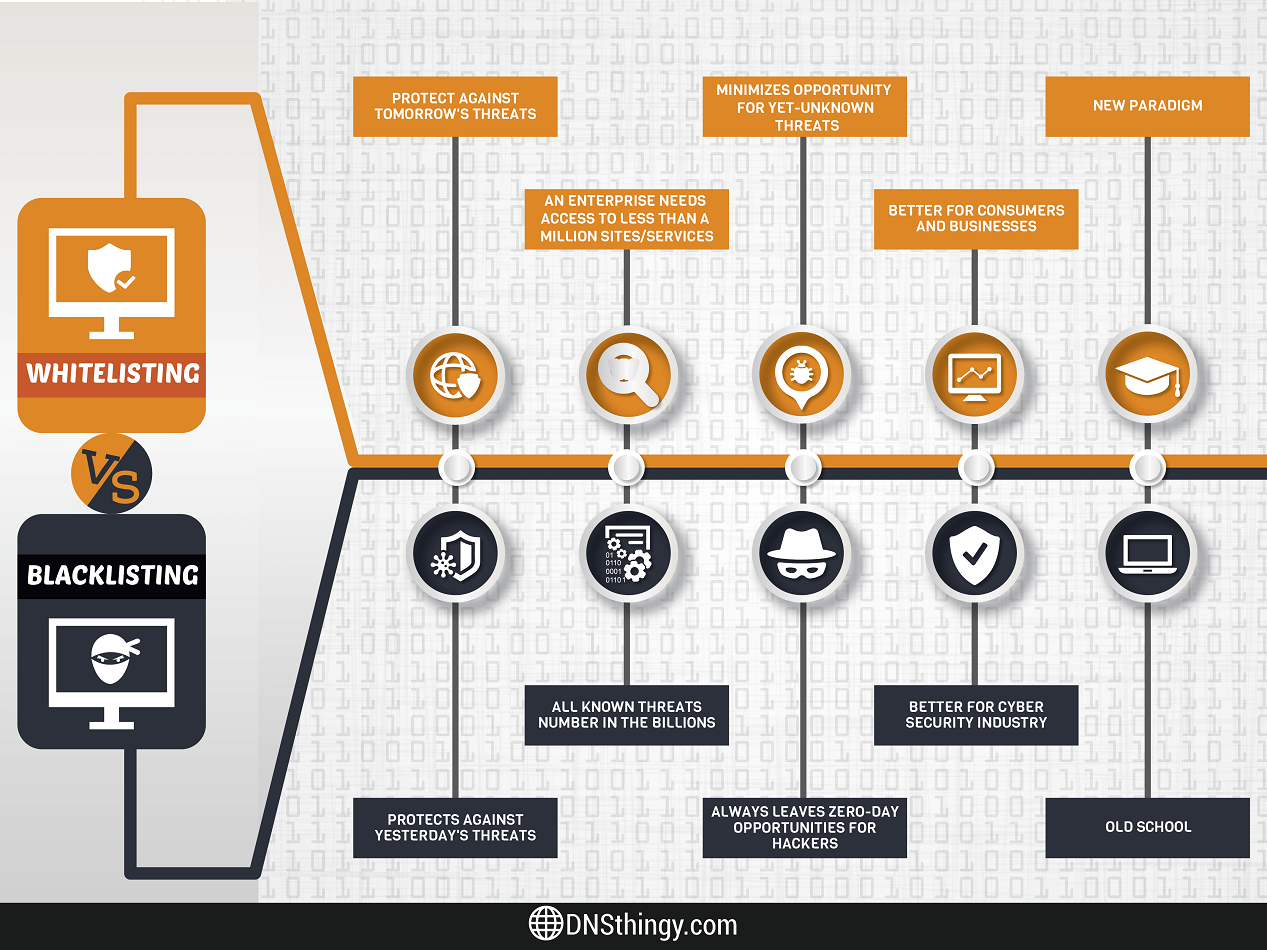

ブラックリストは多くの注目を集めています, そしてそれはあなたのウェブサイトや他のページをXSS攻撃や他の脅威から保護するための重要な戦略です. ホワイトリストも真剣に受け止めなければならないものです. その核心に, ホワイトリストとは、アプリケーションとデータが安全で信頼できるものとして識別することです>.

アプリケーションの作成に使用されたコードに関係している可能性があります, ソースの評判, またはフォーマットの使用方法. いずれの場合も, 目標は、アクティブなアプリケーションまたは要素にあらゆる種類の脅威がないことを確認することです。.

ホワイトリストとブラックリストのペア. このアプローチにより、各アプリケーションがスキャンされ、起動前に安全であると見なされます。. 問題が検出された場合, ブラックリストに登録すると、アプリケーションが起動せず、データが許可されていない第三者に転送されないようになります. 脅威が見つからない場合, ホワイトリストはアプリケーションの起動をサポートし、データが共有されているときに第三者がデータを乗っ取ったり変更したりする可能性がある脅威について心配する必要はありません。.

これら2つをペアリングすることで多くのトラブルを防ぐことができますが、覚えておいてください, 自分を安全だと考えないでください. ハッカーには、最終的には保護の取り組みを回避する方法があります. ハック忌避剤を最大化するために追加の戦略を展開する必要があります.

関連している: Googleリリース 2 XSSから保護するための新しい開発ツール

3. メタタグの作成に注意してください

メタタグは素晴らしいです. それらは、ページにどのような種類のコンテンツがあり、ページが何を提供しなければならないかについてのアイデアを提供します. タグは多くの場合、説明の形で検索エンジンによって表示されます. これが、メタタグとメタディスクリプションの作成方法に細心の注意を払う理由の1つです。. あなたは人々があなたのページを訪問するように動機づけたい.

メタタグを作成する方法について考えるもう1つの理由があります. 彼らはすることができます 感染症を注射, ワーム, とウイルス 他の要素と同じように. 機知に富んだハッカーは、タグの構造にわずかな欠陥がある場合、タグにXSSを配置できます。. 違反を困難にする方法がわからない場合, 専門家から助けを得る. それはコストの価値があります.

4. 今すぐ境界を越えるポリシーを実装する

一部の人々は、仮想プライベートネットワークを使用するとXSS攻撃からデータを保護するという誤った印象を持っています. もう一度考えてみて. 表面上も 最高のVPN 非常に多くのサイバー攻撃からあなたを守ります, しかし、それらは必ずしもXSSで大いに役立つとは限りません. ここで、境界を越えるポリシーのアイデアが浮かび上がります。.

境界を越えるポリシーは、使用する前にさまざまなソースからのデータを修飾します. これには、サブフォルダーで見つかったデータ、またはある種の送信を介して受信されたデータが含まれます. データがページ全体に広がる前に、データの信頼度を確認する1つの方法と考えてください。.

ソフトウェアを使用する, 手動チェックポイント, またはあなたが望むどんな組み合わせでも. 重要なのは、潜在的に危険なデータが実際に使用される前に交差しなければならないもう1つの線を確立することです。.

5. 脆弱性スキャナーの定期的な使用

脆弱性スキャナーを使用すると、ネットワーク内または悪用される可能性のあるソフトウェアアプリケーション内の潜在的なポイントを簡単に特定できます。. これにはすべてのデバイスが含まれます, 通信機器を含む.

チェックも含まれます フィッシングメール メールクライアントのスパム設定や防御を通過する可能性があります. 他の防御が見逃す可能性のある何かに備えて事前に準備するもう1つの方法として、スキャナーを参照してください.

6. ユーザー入力をサニタイズする

ImageSource: ハイムダル

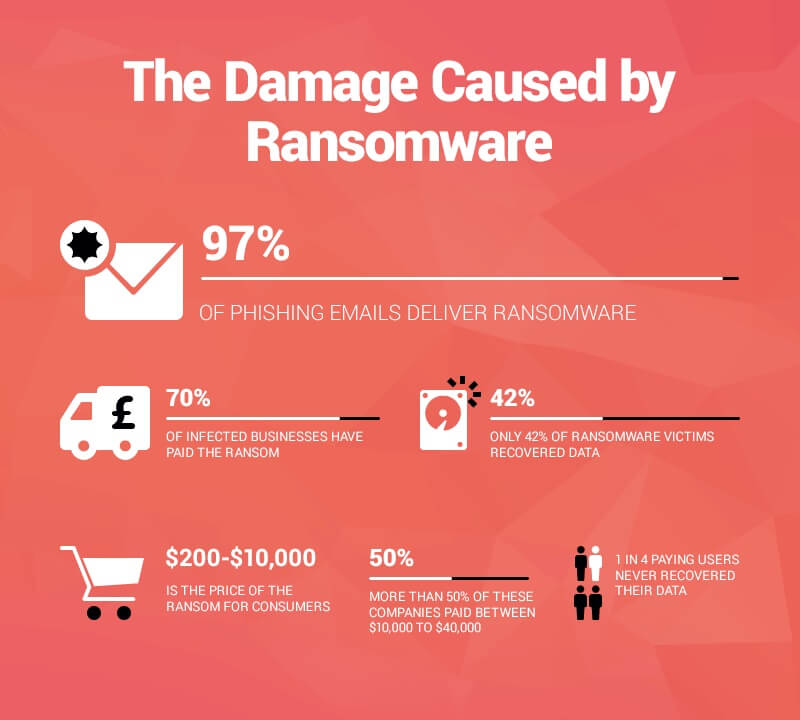

電子メールベースの攻撃 生きていて元気です. いくつかの点で, 多くの人がデスクトップやラップトップシステムだけでなく、電話やタブレットでもメールを受信するため、これまで以上に人気があります。. 同じ脅威がリンクに埋め込まれたり、他の入力ユーザーがブログやソーシャルメディアのコメントに入力したりする可能性があります.

これが、テンプレートスタイルのメールや投稿に対する正当なコメントのように見えるユーザー入力をチェックしてサニタイズする手段が必要な理由の1つです。. トロイの木馬または ある種のランサムウェア.

覚えて, 注文ページでのユーザー入力を保護およびチェックするアプリケーション, ブログのコメントセクション, ソーシャルメディアの投稿への返信も可能です. これらのそれぞれがXSSの注入による悪用のポイントである可能性があるため, 脅威を阻止して封じ込める手段を生み出すアプリケーションに投資する.

結論

XSSへの対処は継続的なプロセスです. 5年前に正常に機能したものは、今日では同じレベルの保護を提供しない可能性があります. アプリケーションを更新する, ブラウザ, ブログやウェブサイトの管理に使用するソフトウェアのバージョン. 単一の脅威を阻止できる場合, すべての努力はそれだけの価値があります.

著者について: サム・ボケッタ

Sam Bocettaは、国防総省の元セキュリティアナリストです。, 過ごした 30+ 海軍のサイバー防御を強化する年. 彼は今や半引退している, セキュリティとプライバシー技術について一般の人々を教育します.

Sam Bocettaは、国防総省の元セキュリティアナリストです。, 過ごした 30+ 海軍のサイバー防御を強化する年. 彼は今や半引退している, セキュリティとプライバシー技術について一般の人々を教育します.