Cross-site scripting (XSS) es nada para tomar a la ligera. Como al mismo tiempo la más frecuente y se pasa por alto la vulnerabilidad de seguridad en torno hoy, este tipo de incumplimiento afecta a la forma en que sus páginas se cargan, hace que sea más fácil para robar datos financieros y otros, o podría permitir que un pirata informático se apropie de una identidad mientras una sesión está activa.

El método más eficaz es hacer que su sitio web, página de destino, Blog, y cuentas de redes sociales están protegidos por adelantado. Si usted es serio sobre la protección contra las incursiones XSS, echa un vistazo a las siguientes estrategias.

1. Aprender el ciclo de vida de desarrollo de seguridad

Probablemente esté familiarizado con el concepto de ciclo de vida de desarrollo de seguridad y cómo SDL puede ayudar a proteger sitios web y páginas de todo tipo.. La idea fue desarrollada dentro de Microsoft a principios de este siglo y fue declarado obligatorio para todos los productos de Microsoft por 2004. Otros también comenzaron a desarrollar sus propios enfoques para SDL y esta incluido en el paquete de sus productos.

¿Cómo se relaciona esto con hacer frente a las amenazas XSS? Es sencillo. Usted debe aprender qué tipo de protecciones SDL se encuentran en cualquier producto de software que usted compra. Ya sea que usted lo recoja en una tienda de suministros de oficina local o descargar software a un proveedor, entender la seguridad ya inherente en el haz.

¿Quieres saber lo que hace el software en términos de identificar y hacer frente a las vulnerabilidades que ya pueden estar presentes en sus páginas. Si el fabricante no ofrece (o limitada) proteccion, ver un producto similar de otra fuente.

2. Listas blancas es su amigo

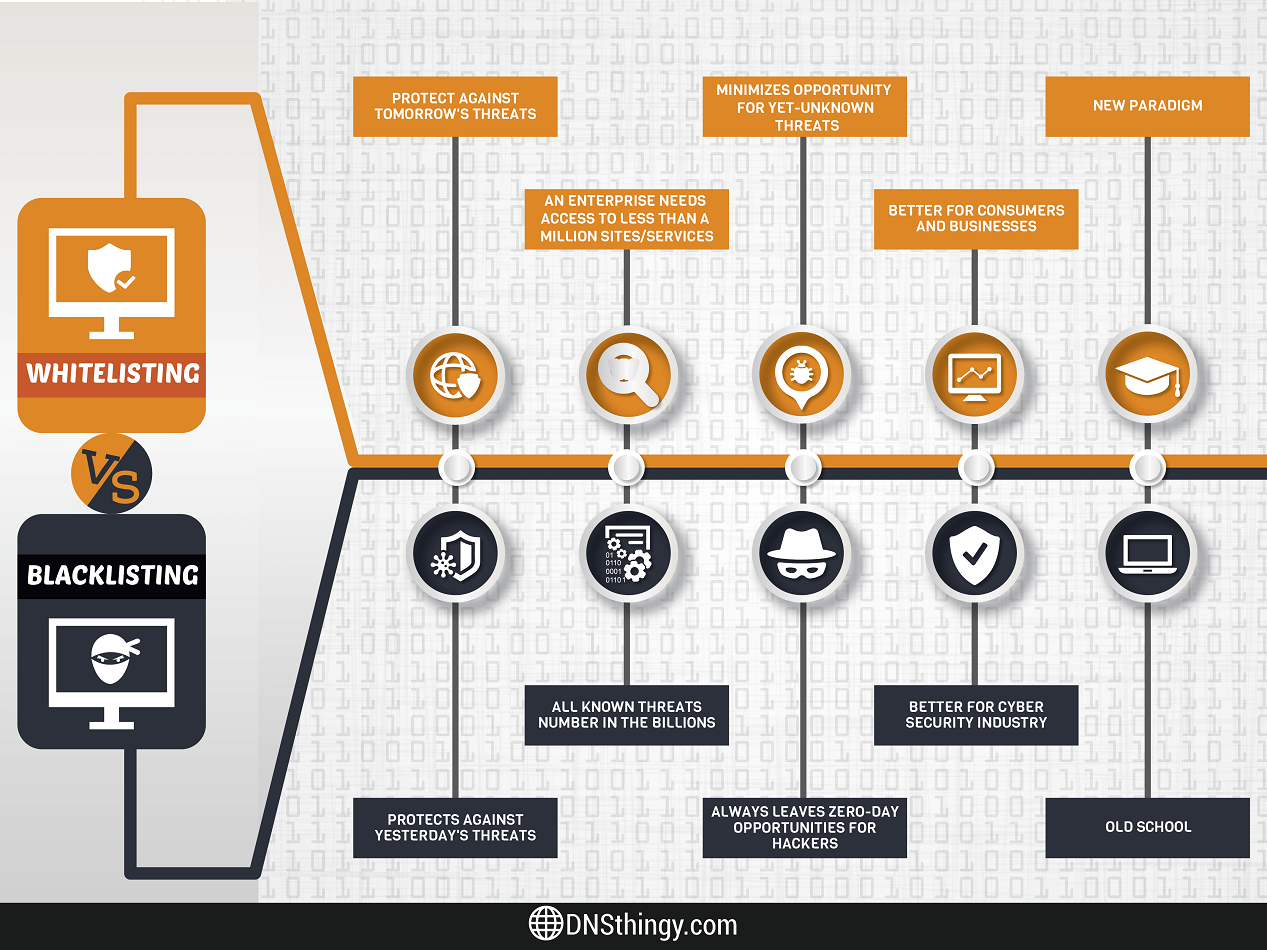

Listas negras llama mucho la atención, y es una estrategia importante para la protección de su sitio web y otras páginas de ataques XSS y otras amenazas. Listas blancas también es algo que hay que tomar en serio. En su centro, La inclusión en la lista blanca consiste en identificar aplicaciones y datos como seguros y confiables>.

Puede tener que ver con el código utilizado para crear la aplicación, la reputación de la fuente, o la forma en que se utiliza el formato. En cada caso, el objetivo es asegurarse de que cualquier aplicación o elemento que está activo está libre de cualquier tipo de amenazas.

listas blancas par con las listas negras. Este enfoque garantiza que cada aplicación se escanea y se considera seguro antes de que se pone en marcha. Si se detecta un problema, listas negras se asegurará de que la aplicación no se ejecuta y que los datos no se transfiere a un tercero no autorizado. Cuando no se encuentran amenazas, listas blancas apoya el lanzamiento de la aplicación y usted no tiene que preocuparse de una amenaza que permite a un tercero para secuestrar o alterar los datos que se comparte.

Recuerde que aunque se puede prevenir muchos problemas por el emparejamiento de estos dos, no se considera segura. Los hackers tienen una manera de moverse por cualquier esfuerzo de protección, finalmente,. Debería implementar estrategias adicionales para la máxima repelente de truco.

Relacionado: Estrenos de Google 2 Nueva Dev herramientas para proteger contra XSS

3. Prestar atención a la creación de etiquetas Meta

los meta-tags son grandes. Proporcionan una idea de qué tipo de contenido es en una página y lo que la página tiene que ofrecer. Las etiquetas se exhiben a menudo por los motores de búsqueda en forma de una descripción. Esa es una razón que prestar mucha atención a cómo crear etiquetas meta y meta descripciones. Usted quiere motivar a la gente a visitar sus páginas.

Hay otra razón para pensar en la forma de crear etiquetas meta. Ellos pueden ser inyectado con infecciones, lombrices, y virus al igual que otro elemento. Un hacker puede colocar recursos XSS en sus etiquetas si hay alguna pequeña falla en cómo se estructura ellas. Si no está seguro de cómo hacer que sean más difíciles de incumplimiento, obtener ayuda de un profesional. Vale la pena el costo.

4. Aplicar una política Crossing Boundaries Ahora

Algunas personas tienen la impresión equivocada de que el uso de una red privada virtual proteger sus datos contra ataques XSS. Piensa otra vez. Incluso la ostensiblemente mejores redes privadas virtuales le protegerá de un gran número de ataques cibernéticos, pero no necesariamente van a ayudar mucho con XSS. Aquí es donde la idea de una política de cruzar fronteras entra en escena.

Una política de cruzar fronteras califica los datos de diferentes fuentes antes de que pueda ser utilizado. Eso incluye datos que se encuentran en una sub-carpeta o datos que se reciben a través de algún tipo de transmisión. Consideramos que es una manera de comprobar el factor de la confianza de los datos antes de que pueda proliferar a lo largo de sus páginas.

El uso de software, puntos de control manuales, o cualquier combinación que desee. El punto es el establecimiento de una línea más que los datos potencialmente peligrosa tiene que cruzar antes de que se utiliza realmente.

5. El uso regular de un escáner de vulnerabilidades

Los scanners de vulnerabilidades hacen que sea más fácil identificar los posibles puntos de la red o dentro de las aplicaciones de software que podrían ser explotadas. Esto incluye todos los dispositivos, incluyendo equipos de telecomunicaciones.

También incluye la comprobación correos electrónicos de phishing que podría conseguir más allá de la configuración de spam o defensas de su cliente de correo electrónico. Ver el escáner como una forma más de estar preparado de antemano por algo que sus otras defensas pueden pasar por alto.

6. Esterilizar entrada de usuario

ImageSource: Heimdal

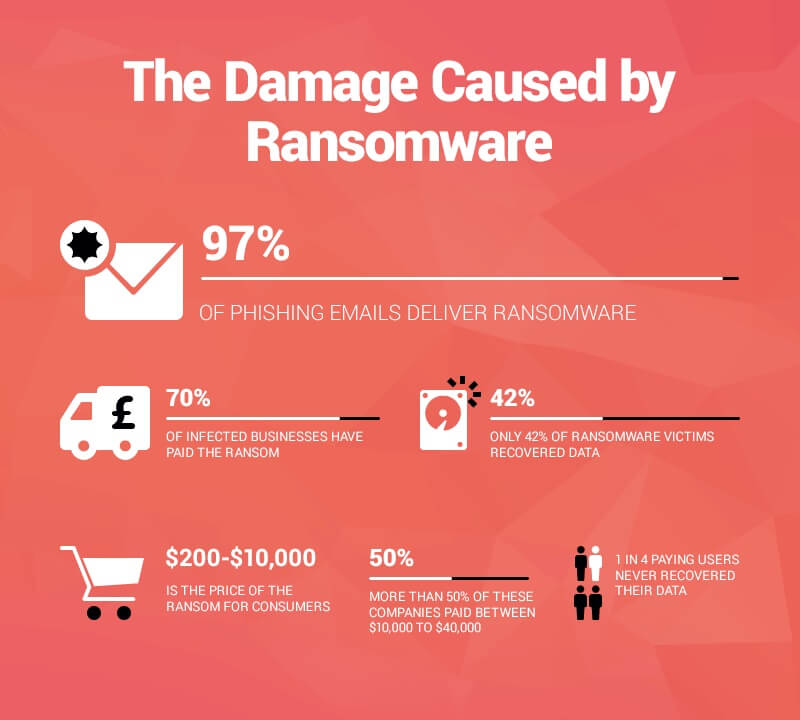

ataques basados en correo electrónico están vivos y bien. En algunas formas, que son más populares que nunca ya que muchas personas reciben correo electrónico en los teléfonos y tabletas, así como de escritorio y sistemas portátiles. Las mismas amenazas podrían ser incorporados en los enlaces u otros usuarios de entrada entran en el blog o redes sociales comentarios.

Esa es una razón por la que desea que algunos medios de comprobación y desinfección de la entrada del usuario que se encuentra en los correos electrónicos de estilo plantilla o lo que parece ser un comentario legítimo en un poste. No puede haber presente código que contiene troyanos o algún tipo de ransomware.

Recuerda, aplicaciones que protegen y comprobar la entrada del usuario sobre el pedido de páginas, comentar secciones de blogs, e incluso las respuestas a los mensajes de los medios sociales están disponibles. Dado que cada uno de ellos podría ser un punto de la explotación a través de la inyección de XSS, invertir en una aplicación que crea un medio para detener y contener la amenaza.

La línea de fondo

Tratar con XSS es un proceso continuo. Lo que funcionó bien hace cinco años no ofrezca el mismo nivel de protección actual. Actualizar sus aplicaciones, navegadores, y la versión del software que se utiliza para gestionar su blog y página web. Si usted es capaz de detener una sola amenaza, todo el esfuerzo vale la pena.

Sobre el Autor: me Bocetta

Sam Bocetta es un ex analista de seguridad para el Departamento de Defensa, habiendo gastado 30+ años que refuerzan las defensas cibernéticas para la Armada. Ahora está semi-retirado, y educa al público acerca de la seguridad y privacidad de la tecnología.

Sam Bocetta es un ex analista de seguridad para el Departamento de Defensa, habiendo gastado 30+ años que refuerzan las defensas cibernéticas para la Armada. Ahora está semi-retirado, y educa al público acerca de la seguridad y privacidad de la tecnología.