Security experts hebben geconstateerd dat een lopende aanval campagne is het verspreiden van valse Fortnite Android games die leiden tot malware-infecties. Verschillende afzetmogelijkheden worden gebruikt om de kwaadaardige apps te duwen - zowel repositories van derden en nep download sites.

Schadelijke Fortnite Installateurs leiden tot gevaarlijke Virusinfecties

Fortnite als een van de meest populaire Android games van dit moment heeft grote aandacht gekregen door zowel gamers en kwaadwillende gebruikers. Twee weken geleden de CEO van Epic Games verklaarde dat het spel niet beschikbaar zou zijn op de Google Play Store repository. Dit resulteerde in het downloaden van de APK (installatiebestand) van download sites van de verkoper. Dergelijke situaties worden uitgebuit door computer criminelen die gebruik maken van het feit.

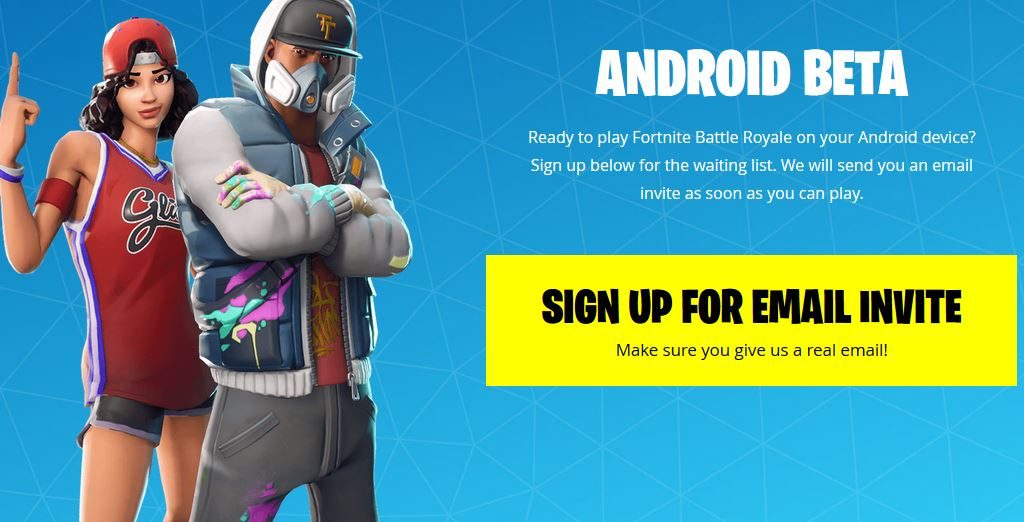

Zodra het spel werd officieel uitgebracht tal van download sites verscheen een poging om de gebruikers te dwingen dat ze een legitieme leverancier pagina. Ze vertonen de legitieme web-elementen en ontwerp lay-out als de officiële Fortnite spel voor Android. Het feit dat de aanvraag niet is verdeeld over Google Play betekent dat de repository interne bescherming tegen malware scan niet zal worden gestart. Sommige kwaadaardige kopieën kunnen automatisch worden gedetecteerd door Google en verwijderd, wanneer de installaties worden bevolen door de gebruikers is het veel moeilijker om de echte te onderscheiden van de nep-setup.

Er zijn verschillende waarschuwingssignalen die kunnen worden toegeschreven aan de nep Fortnite installer monsters:

- De snaar “Fortnite” is opgenomen in de URL wanneer het adres Epic Games of andere namen die deel uitmaken van de officiële leverancier plaats bevat.

- De criminelen achter de nep-apps maken gebruik van dezelfde web design elementen, lay-out en landingspagina's te overtuigen ogende sites te bouwen.

- Een complex netwerk van redirect verbindingen kunnen worden geconstrueerd bepaalde voorbeelden. Links naar de nep-pagina's kunnen worden verdeeld over gaming forums, gemeenschappen, sociale netwerken en etc.

De nep Fortnite Android installateurs zijn gevonden om malware - de verzamelde monsters worden gegroepeerd in releases uit twee verschillende families. De eerste groep is een genoemd “FakeNight” die lanceert een Fortnite laadscherm zodra het valse spel wordt gelanceerd. De gebruikers zullen worden gepresenteerd een bericht prompt met de boodschap “Mobile vereiste keuring”. Een browser zal worden gelanceerd die de gebruiker instrueert in het klikken op advertenties, in ruil daarvoor het slachtoffer is beloofd spel codes. Interactie met de dreiging zal geen voordelen terugkeren.

De tweede kwaadaardige heet “WeakSignal” en symptomen van infectie weer een Fortnite ladingsscherm. Maar in plaats van het laden van het spel een reeks van advertenties worden weergegeven op het scherm van de gebruiker en zij zal worden gevolgd door een bericht dat informeert van een zwak signaal. Advertenties worden gepresenteerd aan de gebruikers op een continue basis.

Beide malware zijn mechanismen voor de zogenaamde “klik boerderijen” - utility software die worden gebruikt door hackers om advertentie-inkomsten te gelde.