Gli esperti di sicurezza rilevato che una campagna di attacco in corso si sta diffondendo falsi giochi Fortnite Android che portano a infezioni da malware. Diversi punti vendita vengono utilizzati per spingere le applicazioni malevoli - entrambi i repository di terze parti e falsi siti di download.

Dannoso Fortnite Installatori portare a infezioni virus pericoloso

Fortnite come uno dei più popolari giochi Android in questo momento ha ricevuto maggiore attenzione sia dai giocatori e utenti malintenzionati. Due settimane fa il CEO di Epic Games ha dichiarato che il gioco non sarebbe disponibile sul repository Google Play Store. Ciò ha comportato il download del APK (file di installazione) da siti di download del venditore. Tali situazioni sono sfruttate da criminali informatici che sfruttano il fatto.

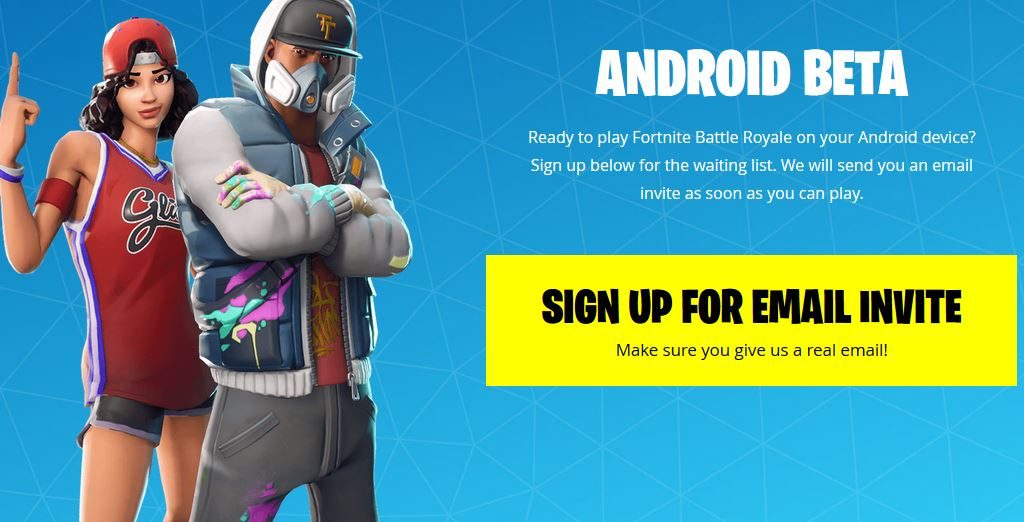

Non appena il gioco è stato ufficialmente rilasciato numerosi siti di download è apparso il tentativo di costringere gli utenti che sono un venditore di pagina legittima. Essi mostrano gli elementi web legittimi e layout di progettazione come il gioco ufficiale Fortnite Android. Il fatto che l'applicazione non è distribuita su Google Play significa che non sarà avviata la scansione protezione dal malware interno del repository. Alcune copie dannosi possono essere rilevati automaticamente da Google e rimossi, quando gli impianti sono ordinate per gli utenti è molto più difficile distinguere il vero dal falso configurazione.

Ci sono molti segnali di allarme che possono essere attribuiti ai falsi campioni di installazione Fortnite:

- La stringa “Fortnite” è incluso nella URL quando l'indirizzo non contiene Epic Games o altri nomi che fanno parte del sito ufficiale del fornitore.

- I criminali dietro le applicazioni falsi usano gli stessi elementi di web design, pagine di layout e di atterraggio per costruire siti convincenti cercando.

- Complessa rete di collegamenti reindirizzamento può essere costruito in taluni esempi. Link alle pagine finte possono essere distribuiti sul forum di gioco, comunità, social network e ecc.

I falsi installatori Fortnite Android sono stati trovati per il malware - i campioni raccolti possono essere raggruppati in stampa provenienti da due famiglie distinte. Il primo gruppo è un denominato “FakeNight” che lancia una schermata di caricamento Fortnite non appena il gioco viene lanciato falso. Gli utenti saranno presentati una richiesta di notifica che mostra il messaggio “Cellulare Richiesta verifica”. Un browser sarà lanciato, che istruisce l'utente a fare clic sugli annunci, in cambio la vittima è promesso codici di gioco. L'interazione con la minaccia tornerà benefici.

Il secondo si chiama dannoso “Segnale debole” e sintomi di infezione sono ancora un caricamento schermo Fortnite. Tuttavia, invece di caricamento del gioco una serie di annunci verrà visualizzato sullo schermo dell'utente e sarà seguito da un messaggio che informa di un segnale debole. Gli annunci vengono presentati agli utenti su base continua.

Entrambi questi malware sono meccanismi di attuazione per il cosiddetto “clicca aziende agricole” - software di utilità che vengono utilizzati dagli hacker per monetizzare i guadagni degli annunci.