Beveiliging onderzoekers ontdekten een van de meest gevaarlijke processor gebreken genoemd Kernsmelting en Specter dat bijna alle moderne processors invloed. De beveiligingsproblemen van invloed op hele generaties van computers en apparaten van alle soorten dat de opgegeven chips. Bijgevolg zijn de hackers toegang tot gevoelige informatie wordt door de computer verwerkt kunnen krijgen.

Kernsmelting en Specter beveiligingslekken Exposed

De kritische kwetsbaarheden werden geïdentificeerd door een aantal teams van deskundigen waaronder die van Google Project Zero en een aantal grote universiteiten over de hele wereld. De gebreken laat de aanvallers af te breken de fundamentele scheiding tussen gebruiker applicaties en het besturingssysteem. De informatie die wordt door de computers wordt verwerkt wordt dan ook gelekt naar de aanvallers. Een zeer groot deel van alle computergebruikers wordt beïnvloed door de bug.

Op dit moment is er geen manier om te detecteren of een computer is aangetast door de hackers als de malware geen sporen na in logbestanden. Een ander belangrijk punt van zorg is het feit dat beveiligingssoftware (op dit moment) zijn niet in staat om effectief te onderscheiden van de Kernsmelting en Specter exploiteert van reguliere aanvragen. Waarschuwingssignalen over infecties kunnen ontstaan als een stukje malware probeert grootschalige interventies of bestand manipulaties veroorzaken. Een proof-of-concept exploit blijkt dat de inhoud van het geheugen van de computer wordt onthuld. Voorbeeld data bevat de volgende:

- Real-Time gebruikersinvoer - Continu gebruik van de exploit kunnen toestaan dat de hacker exploitanten om de bewegingen van de muis te halen, toetsaanslagen en andere activiteiten van de gebruiker op een vergelijkbare manier om Trojans.

- computergegevens - In diepgaande informatie over de hardware componenten wordt verzameld. De twee exploits ook toestaan dat de criminelen om gegevens te extraheren uit alle actieve toepassingen en.

Op dit moment is er geen bewijs dat de Kernsmelting en Specter exploits zijn gebruikt in het wild.

Welke apparaten worden beïnvloed?

Getroffen computers omvatten alle vormfactoren (desktop, laptops en cloud-infrastructuur) dat is voorzien van Intel-processors, waaronder de uitvoering functie out-of-order. In werkelijkheid bevat dit elke processor van het bedrijf sinds 1995 met uitzondering van de Itanium en Intel Atom varieert vóór 2013. Volgens Google de twee gebreken ook van invloed op Android en Chrome OS-apparaten. Volgens de tech-gigant AMD-chips kunnen ook worden benut door de fout. ARM Cortex-A A processors zijn bevestigd en kwetsbaar te zijn.

De security experts geven ook aan dat cloud service providers die Intel CPU's en de XEN PV virtualisatie-software te gebruiken ook worden beïnvloed. De reden hiervoor is het feit dat de containers rekenen op een host kernel, dergelijke omvat, zijn de wil van Docker, OpenVZ en LXC.

Google rapporteerde een gedetailleerde blog post die informatie over hun producten en diensten geeft. Android apparaten die draaien op de nieuwste beveiligingsupdates (Nexus en Pixel-apparaten) moeten worden beschermd tegen beide beveiligingslekken. Het Google Chrome browser kan worden aangepast aan de browser aanvallen door het inschakelen van de verzachten Site Isolation kenmerk. De functie kan worden ingeschakeld door het inschakelen van de volgende vlag:

chroom://flags / # enable-ter-per-proces

De komende Versie 64 die zal worden uitgebracht in januari 23 zal beveiligingsfuncties tegen de misbruiken. Google Chrome OS instances uitvoeren van de nieuwste beveiligingspatches (versie 63) worden beschermd tegen de exploits.

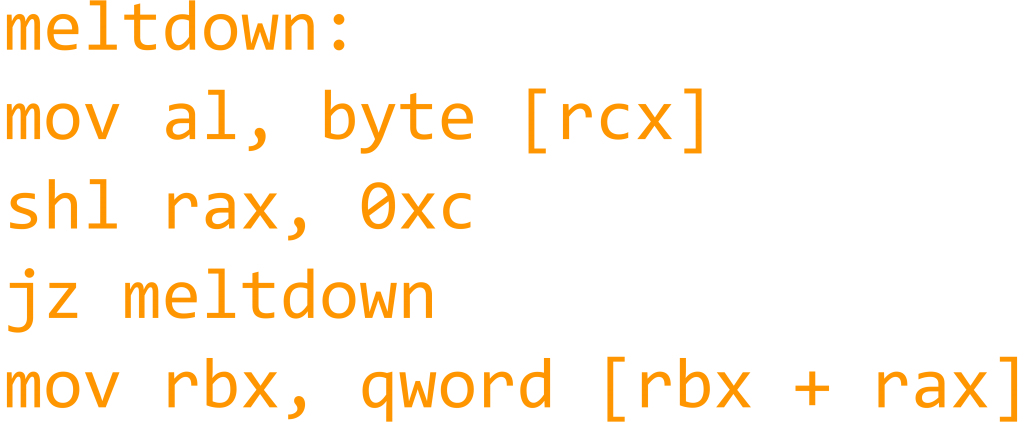

Details over de Kernsmelting Exploit

De kwetsbaarheid Kernsmelting ontleent zijn naam aan het feit dat het effectief smelt de beveiliging grenzen die normaal gesproken door de hardware architectuur van de computers worden afgedwongen. De fout maakt gebruik van bijwerkingen van de uitvoeringscapaciteit out-of-order die deel uitmaakt van alle moderne processors. Dit is een functie die de willekeurige kernel geheugen locaties leest, met andere woorden, het laat de malware toegang tot alle gevoelige gegevens zoals wachtwoorden en persoonlijke gegevens te krijgen. De security experts ook rekening mee dat de aanvallen zijn onafhankelijk van het besturingssysteem en zijn niet afhankelijk van eventuele kwetsbaarheden in software als de fout is gebaseerd op een low-level hardware-ontwerp implementatie.

De nieuwe techniek overwint het geheugen isolatie implementatie volledig en biedt een zeer eenvoudige en gemakkelijke methode die hackers kunnen gebruiken om de hele kernel geheugen van de gecompromitteerde machines lezen. De malware code exploiteert de zij-kanaalinformatie die op de meeste moderne processors. Een subset van de kenmerken die geassocieerd worden met Kernsmelting illustreert de volgende mogelijkheden:

- Low-level Access - De Kernsmelting exploit maakt de malware actoren tot het doel hosts op een zeer diep niveau, waardoor alle software en het besturingssysteem beveiligingsmechanismen omzeilen.

- virtualisatie Penetration - De security experts er rekening mee dat Kernsmelting kan worden gebruikt als een effectief wapen tegen het bedrijfsleven en enterprise servers, evenals cloud services die gebruik maken van virtuele machines.

- Compatibel met alle moderne besturingssystemen - De proof-of-concept code is effectief gebleken bij het lezen van het hele toegewezen geheugen op Linux en Mac OS X-computers. De analisten melden dat Kernsmelting ook succesvol is geweest om een groot deel van het geheugen regio's van Windows-machines te halen, alsmede.

De Kernsmelting exploit kan worden verholpen door een pleister genoemd KAISER die werkt voor Linux, Mac OS X en Windows-computers. Op dit moment wordt herzien en waarschijnlijk zal het stroomopwaarts worden verzonden en toegepast door de betreffende leveranciers en software bedrijven in nood / kritieke komende updates.

Verdere details over Spectre Exploit en de mogelijkheden

The Spectre exploiteren functioneert op een andere manier door het induceren van het slachtoffer machines om speculatieve handelingen uit te voeren die niet zou optreden tijdens de standaard uitvoering applicatie. De aanval voert twee processorvoorzieningen: speculatieve uitvoering en sprongvoorspelling. Dit is een prestatie-optimalisatie techniek die wordt gerund door de CPU, waar het zal proberen te raden wat commando's uit te voeren op het juiste eind adressen.

De aanvallen leiden tot implementatie schendingen die computer beveiligingsmechanismen omzeilen. De deskundigen er rekening mee dat dit deel uitmaakt van de microprocessor code en is een zeer ernstige kwestie. Kwetsbare processors omvatten bijna alle reeksen van AMD, Intel en ARM, wat resulteert in miljarden kwetsbare apparaten. De Spectre exploit is gecategoriseerd als een geheel nieuw soort veiligheidsrisico vanwege het feit dat het gebruik van een nieuwe techniek malware. De analisten ontdekt dat er twee aanval types die het mogelijk maken de hackers om toegang tot gevoelige hardware en gebruikersgegevens te krijgen:

- Native code Attacks - De security experts gemaakt proof-of-concept toepassingen die geheime gegevens binnen zijn toegang geheugenruimte bevatten. De malware werd gecompileerd en getest op lab computers. De resultaten gaven aan dat de Spectre exploiteren kunnen kwaadwillende gebruikers om gevoelige informatie van de gecompromitteerde hosts lekken evenals voeren gevaarlijke code.

- JavaScript Attacks - The Spectre fout kan doordringen in de browser sandbox omgevingen en infecteren computer systemen met behulp van JavaScript-code. De security experts in staat waren om dit aan te tonen door het creëren van testen malware die in staat zijn om gebruikersgegevens met succes te extraheren uit de gecompromitteerde gastheren waren.

The Spectre exploit ons veel moeilijker te exploiteren dan Kernsmelting en daardoor moeilijker te verzachten. Geen permanente oplossing is beschikbaar Er zijn nog wel een aantal malware inbraak paden kan worden beveiligd met behulp van softwarepatches.

Kernsmelting en Specter Exploits Veiligheid Gevolgen

Als deze aanvallen een geheel nieuwe categorie van exploits vormen de gevolgen zijn overweldigend. We hebben al gemeld dat de betrokken computers zijn een groot deel van alle actieve machines. Het feit dat de inbraken in een aantal gevallen niet kan worden gedetecteerd maakt het een zeer capabele wapen in de handen van de aanvallers. Gelukkig geen aanvallen worden inbreuken zijn nog gemeld. De Kernsmelting exploit kan worden verholpen door toepassing van de kritieke beveiligingspatch We verwachten dat de Spectre aanslag eveneens worden vastgesteld.

De diepgaande analyse concludeert dat hardwareleveranciers moeten rekening houden met de veiligheidsrisico's van de uitvoering van dergelijke technologieën. De deskundigen stellen voor de ontwikkeling van een lange-termijn reeks instructies die verkopers moeten toepassen in hun producten om ze te beschermen tegen kwetsbaarheden. Een van de voorgestelde redenen hiervoor is het feit dat de processor leveranciers zich meer richten op de prestaties optimalisatietechnologieën. Het gebruik van lagen en complexe code die interageert met componenten, stuurprogramma's en besturingssystemen wordt vermeld als een van de meest populaire bronnen van dergelijke kwetsbaarheden.

Hoe jezelf te beschermen tegen de Kernsmelting en Spectre Exploits

Alle gebruiker software en patches voor het besturingssysteem moeten zodra ze beschikbaar zijn worden geïnstalleerd. Helaas is een complete oplossing is nog niet beschikbaar. Echter gedrag gebaseerde detectie-instrumenten effectief kan voorkomen dat het systeem van corruptie. Dit is mogelijk te wijten aan het feit dat geavanceerde oplossingen omvatten een geavanceerde heuristische motor die gevaarlijke applicaties kunnen detecteren met behulp van patroonherkenning en andere technieken. Nu de proof-of-concept code en handtekeningen hebben om hun databases gepubliceerd de efficiëntie van deze producten wordt verbeterd. We raden alle gebruikers scannen hun systemen met een professionele anti-spyware oplossing met het oog op eventuele wijzigingen of hardlopen virus processen op te sporen.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter