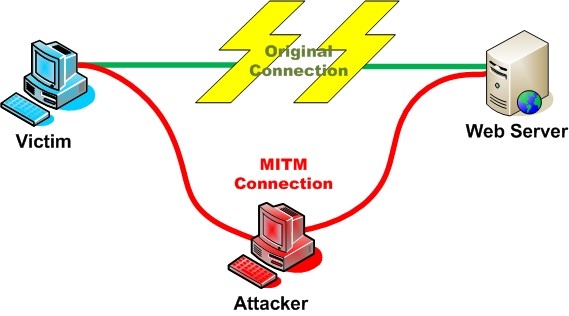

Een nieuw type Man-in-the-Middle (MitM) aanval genaamd "DoubleDirect" is het verspreiden via het internet deze dagen. Wat de aanval doet is het ombuigen van het verkeer van draadloze verbindingen uit grote website domeinen zoals Facebook, Google, Tjilpen, to-malware geïnfecteerde websites. Vallen op zulke de hackers kunnen certificaten stelen, geloofsbrieven en andere persoonlijke gegevens, evenals infecteren met malware hun slachtoffers.

DoubleDirect Werkwijze

De nieuwe malware werd gevonden door Zimperium beveiligingsbedrijf onderzoekers. Zijn techniek is het doorschakelen van de route tabellen van het Internet Protocol Controle Berichten (ICMP) van de ene host naar de andere. De protocollen worden gebruikt als routers machine de gebruiker rechtstreeks naar een betere manier voor een specifieke plek op het internet.

"DoubleDirect maakt gebruik van ICMP Redirect pakketten (type 5) om routeringstabellen van een gastheer te wijzigen. Dit wordt rechtmatig gebruikt door routers om de gastheren te melden op het netwerk die een betere route beschikbaar is voor een bepaalde bestemming ", Zimperium onderzoekers schreef in een post op het onderwerp.

Onderwerpen om de aanvallen

Onder voorbehoud van de aanval zijn apparaten met iOS (Inclusief 8.1.1.), OS X (waaronder Yosemite) en Android (waaronder Lollipop) die meestal accepteren omgeleid routes standaard. De aanval werkt niet op Windows en Linux al omdat ze geen verkeer omleiding toestaan.

Meestal wordt omgeleid de ICMP kan worden gedaan tijdens het verzenden, of ontvangst van gegevens via een draadloze verbinding, maar kan niet worden toegepast op zowel. Het nieuwe ding in DoubleDirect is dat het de MitM aanval gelijktijdig voor zowel waardoor het heel gevaarlijk voor de geïnfecteerde machines maakt kan uitvoeren.

Het analyseren van de aanval, de Zimperium onderzoekers bewezen dat de hackers het uitvoeren van een DNS onderzoek voorafgaand de aanval te bepalen welke IP-adressen van het slachtoffer bezoeken. De volgende stap die ze uitvoeren is het versturen van het protocol van berichten naar alle IPs gevonden. De aanval is bekend actief zijn 31 landen nu - Algerije, Australië, Oostenrijk, Bahrein, Brazilië, Canada, China, Colombia, Egypte, Finland, Frankrijk, Duitsland, Griekenland, India, Indonesië, Irak, Israël, Italië, Kazachstan, Letland, Malta, Mexico, Nederland, Polen, Russische Federatie, Saudi-Arabië, Servië, Spanje, Zwitserland, Verenigd Koninkrijk en de Verenigde Staten.

Bedrijfsnetwerken zijn kwetsbaar voor deze aanvallen ook, en de onderzoekers hebben een eenvoudig hulpmiddel voor het DoubleDirect aanval detectie gepresenteerd. U kunt het hier bekijken.