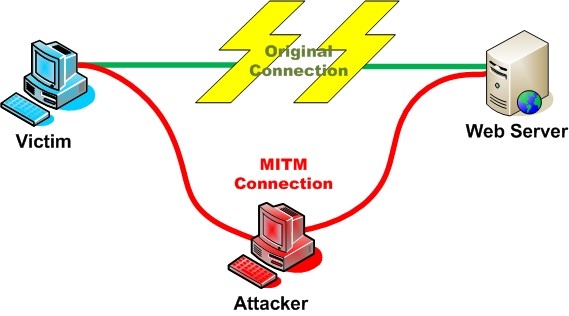

Un nuovo tipo Man-in-the-Middle (MitM) attacco chiamato "DoubleDirect" si sta diffondendo su Internet in questi giorni. Che l'attacco fa è reindirizzare il traffico di connessioni wireless da grandi domini web-site come Facebook, Google, Cinguettio, ai siti infettati da malware. Cadendo su tali hacker possono rubare i certificati, credenziali e altri dati personali, così come infetta da malware loro vittime.

DoubleDirect Metodo di lavoro

Il nuovo malware è stato rilevato dai ricercatori della società di sicurezza Zimperium. La sua tecnica è la deviazione delle rotte tavole dei messaggi Internet Protocol controllo (ICMP) da un host ad un altro. I protocolli vengono utilizzati come router per dirigere la macchina degli utenti a un modo migliore per un punto specifico su Internet.

"DoubleDirect utilizza pacchetti ICMP di reindirizzamento (tipo 5) per modificare le tabelle di routing di un host. Questo è legittimamente utilizzato dai router per informare gli host della rete che la via migliore è disponibile per una particolare destinazione ", Ricercatori Zimperium ha scritto in un post sul tema.

I soggetti agli attacchi

Fatta salva l'attacco sono dispositivi con iOS (Compreso 8.1.1.), OS X (compresi Yosemite) e Android (compresi Lollipop) che di solito accettano reindirizzamento percorsi di default. L'attacco non funziona su Windows e Linux, però, perché non consentono il traffico reindirizzamento.

Solitamente reindirizzamento del ICMP può essere fatto sia durante l'invio, o durante la ricezione di dati su una connessione wireless ma non può essere applicato sia. La novità in DoubleDirect è che può effettuare l'attacco MitM simultaneamente sia che lo rende molto pericoloso per le macchine infette.

Analizzando l'attacco, i ricercatori hanno dimostrato che Zimperium gli hacker di eseguire una ricerca DNS prima dell'attacco per determinare quali indirizzi IP delle visite vittima. Il passo successivo che svolgono invia i messaggi di protocollo a tutti gli indirizzi IP disponibili. L'attacco è noto per essere attivo in 31 paesi ormai - Algeria, Australia, Austria, Bahrain, Brasile, Canada, Porcellana, Colombia, Egitto, Finlandia, Francia, Germania, Grecia, India, Indonesia, Iraq, Israele, Italia, Kazakhstan, Lettonia, Malta, Messico, Paesi Bassi, Polonia, Federazione Russa, Arabia Saudita, Serbia, Spagna, Svizzera, Regno Unito e Stati Uniti.

Le reti aziendali sono vulnerabili a questi attacchi e, e i ricercatori hanno presentato un semplice strumento per il rilevamento degli attacchi DoubleDirect. Puoi verificarlo qui.