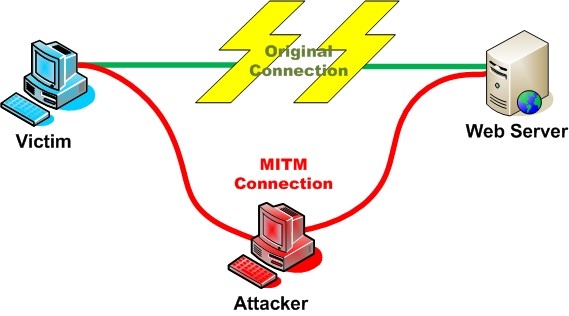

Un nuevo tipo de hombre-en-el-medio (MitM) ataque llamado "DoubleDirect" se está extendiendo a través de Internet en estos días. Lo que el ataque hace es redirigir el tráfico de conexiones inalámbricas de grandes dominios del sitio Web como Facebook, Google, Gorjeo, a sitios infectados con malware. Caer en tales los hackers pueden robar certificados, credenciales y otros datos personales, así como infectar con malware a sus víctimas.

Método de Trabajo DoubleDirect

El nuevo malware fue descubierto por investigadores de la compañía de seguridad Zimperium. Su técnica es el desvío de las tablas de rutas de los mensajes de control de Internet Protocolo (ICMP) de un host a otro. Los protocolos están siendo utilizados como routers para dirigir la máquina de los usuarios para un mejor camino para un punto específico en el Internet.

"DoubleDirect utiliza paquetes ICMP Redirect (tipo 5) para modificar las tablas de enrutamiento de un anfitrión. Esto se legítimamente utilizado por los routers para notificar a los anfitriones en la red que una ruta mejor está disponible para un destino en particular ", Investigadores Zimperium escribió en un post sobre el tema.

Los sujetos a los ataques

Sujeto al ataque son los dispositivos con iOS (Incluido 8.1.1.), OS X (incluyendo Yosemite) y Android (incluyendo Lollipop) que suele aceptar redirigir rutas por defecto. El ataque no funciona en Windows y Linux, porque aunque no permiten la redirección de tráfico.

Por lo general, la reorientación de la ICMP puede hacerse ya sea al enviar, o durante la recepción de datos a través de una conexión inalámbrica, pero no se puede aplicar a ambos. Lo nuevo en DoubleDirect es que se puede realizar el ataque MitM simultáneamente tanto para el que lo hace muy peligroso para los equipos infectados.

Analizando el ataque, los investigadores Zimperium demostraron que los hackers realizan una investigación DNS antes del ataque para determinar cuáles son las direcciones IP de las visitas a las víctimas. El siguiente paso que realizan es el envío de los mensajes de protocolo para todas las IPs que se encuentran. El ataque es conocido por ser activo en 31 países por ahora - Argelia, Australia, Austria, Bahrein, Brasil, Canada, China, Colombia, Egipto, Finlandia, Francia, Alemania, Grecia, India, Indonesia, Irak, Israel, Italia, Kazajstán, Letonia, Malta, México, Países Bajos, Polonia, Federación de Rusia, Arabia Saudita, Serbia, España, Suiza, Reino Unido y los Estados Unidos.

Las redes corporativas son vulnerables a estos ataques, así, y los investigadores han presentado una herramienta simple para la detección de ataques DoubleDirect. Puede verificarlo aquí.