Los ataques de malware están en aumento y, como CRO de F-Secure Mikko Hypponen dijo en conversaciones TED - "Ya no es una guerra contra nuestros ordenadores, ahora es una guerra contra nuestras vidas. "Para proteger mejor a nosotros mismos de esta amenaza, necesitamos entender por qué algunos software antivirus no detecta malware y amenazas por qué algunos tienen éxito cuando se trata de la infección? Hemos decidido mirar en el cuello de botella cuando se trata de infectar un sistema - software de ofuscación.

¿Cómo funciona la ofuscación Trabajo?

Ofuscadores se han utilizado desde hace un tiempo. Su propósito principal es ocultar el código binario de los programas de modo que usted puede ser capaz de evitar que la competencia de robarlo y copiarlo. Cuando se utiliza la ofuscación de los programas maliciosos, el principio es el mismo en vez. Sin embargo, que ocultan el contenido de los archivos maliciosos de forma que puedan evadir el software anti-malware.

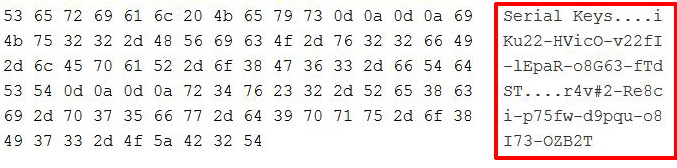

Así es como el código hexadecimal de un archivo ejecutable se ve antes de que se ha ofuscado:

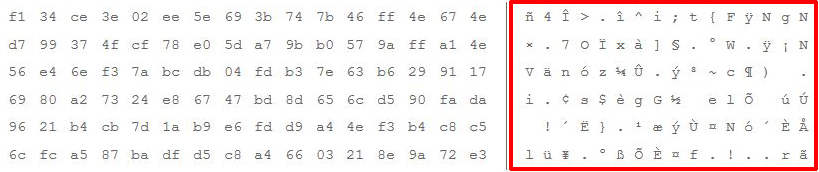

Está claro que incluso se puede leer el contenido del archivo, por no hablar de otros datos, como que lo creó, y cómo se hace. Sin embargo, cuando se aplica la una fuerte encriptación DES algoritmo para ese mismo archivo, esto es lo que sucede:

Como es visible desde arriba, por eso no será posible leer el contenido y el software anti-malware es también capaz de reconocer el archivo con protección en tiempo real. Sin embargo, la mayoría de las amenazas de malware tienen una carga útil que también se reduce otros datos y cambiar los valores, y es aquí donde se vuelve complicado para el malware para evadir el software anti-malware. La mayoría de las amenazas avanzadas no sólo se realizan una vez que la ofuscación, pero lo hacen varias veces para que el archivo tiene varios niveles de protección.

También, cuando se trata de presentar ocultación, uno de los métodos más extendidos de ofuscación se llama XOR. Básicamente se realiza la misma operación que hemos demostrado anteriormente con DES, Sin embargo a diferencia de, su código es más fácil de descifrar. Un método de hacer esto es utilizar un programa que pasa por diferentes combinaciones a través de una Tipo bruta fuerza de ataque para descifrar el archivo XOR codificado.

Resumen ofuscadores

Hay muchos diferentes ofuscadores, y que se refieren a menudo por los hackers como cifrados o Packers. Contribuyen de manera significativa al éxito de la infección de un ordenador determinado. Ya que si un software ofuscación dado es detectado, se recomienda encarecidamente a los usuarios seguir los consejos de protección recomendados para evitar el malware en el futuro.