Phishing e-mails zijn met succes gek werkgevers, tricking ze in te klikken op de links voorzien en dus het opstarten van diverse kwaadaardige campagnes. Om het succes van phishing tegen te gaan, veel bedrijven hebben verschillende werknemer trainingen om hen te helpen te herkennen frauduleuze pogingen via e-mail gestart, sociale media en op de telefoon.

Echter, medewerkers vaak veranderen werkplekken en rollen, ertoe kan leiden dat deze de opleiding onvoldoende. En op de top van die, bewustzijn en concrete kennis zijn twee verschillende dingen, zoals onderzoekers wijzen erop. Volgens Wombat Beveiliging,"alleen weten een bedreiging bestaat is niet hetzelfde als weten hoe te herkennen en te reageren op een bedreiging als het zich aandient.”Naar diepgaande opleiding over phishing-preventie is nodig om blijvende gedragsverandering te creëren, de onderzoekers toegevoegd.

Wat betekenen de Phishing statistieken zeggen?

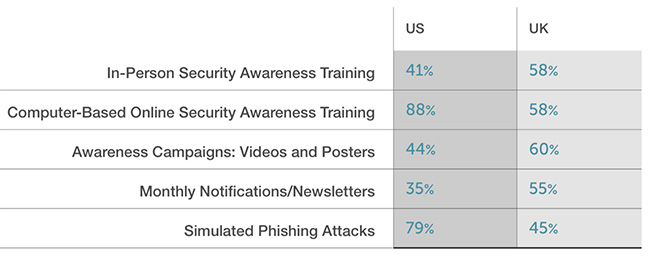

Dit zijn geen loze vorderingen, maar conclusies op basis van de statistieken van het laatste jaarverslag met de titel State of the Phish de Wombat's. Zoals het blijkt, in de Verenigde Staten de meeste organisaties maken gebruik van computer-based online security awareness training waar de phishing-aanvallen worden gesimuleerd met het idee om werknemers te trainen. In het Verenigd Koninkrijk, anderzijds, organisaties vertrouwen op meer passieve benaderingen voor de opleiding. Hier zijn de nummers:

Blijkbaar, Amerikaanse organisaties zijn efficiënter in hun inspanningen om phishing te bestrijden als 46 procent gebruikt adequate instrumenten twee keer in de week / maand, terwijl Britse bedrijven maken gebruik van deze oplossingen alleen 21 procent van de gevallen, het rapport bleek. Deze cijfers gewoon betekenen dat Amerikaanse bedrijven zijn meer bedreven in het omgaan met phishing.

Onderzoekers geanalyseerde gegevens van Tal Simulated phishingaanvallen

In hun analyse, Wombat onderzoekers gebruikten de gegevens van tientallen miljoenen gesimuleerde phishing-aanvallen op een aantal zeer interessante conclusies te trekken:

- Gepersonaliseerde en niet-gepersonaliseerde phishing tests zijn even effectief;

- Phishing e-mails thema met online winkelen beveiligingsupdates, zakelijke voicemail van onbekende bellers en zakelijke e-mail verbeteringen zijn het meest verleidelijk om werknemers.

- Twee gesimuleerde phishing e-mails had de grootste click rate, bijna 100 procent. Een van hen aangekondigd over een database wachtwoord te resetten alert, en de ander zei een bijgewerkte gebouw evacuatieplan bevatten.

Een andere interessante bevinding betreft de soorten organisaties vooral bedreigd door de phishing-pogingen. Zoals het blijkt, organisaties in de telecommunicatie, kleinhandel, consumentengoederen, gastvrijheid en overheden hebben de slechtste click rate van 15-13 procent. Organisaties in de energie-, financiën, transport en defensie velden hebben de beste click rate (8-3 procent).

De onderzoekers ook ondervraagde professionals in het infosec gebied om te ontdekken dat:

- Ongeveer 53 procent van infosec mensen gemeld spear phishing pogingen vorig jaar;

- 95 procent van de organisaties traint medewerkers op phishing-preventie;

- 45 procent van de organisaties zegt dat er verschillende gevolgen voor eindgebruikers die blijven om te klikken op gesimuleerde phishing-aanvallen.

Hoe beschermd te blijven tegen phishing

Bescherming tegen phishing-aanvallen is eigenlijk bescherming tegen verdachte weblinks, malware en schadelijke software. Uw bescherming komt neer op de combinatie van veiligheid methoden die u van toepassing.

Om het risico van phishing-aanvallen te minimaliseren, eindgebruikers moeten overwegen de uitvoering van een krachtige anti-malware oplossing op hun systemen. De hieronder ook vermeld tips dienen als grote voorzorgmethoden tegen phishing en malware:

- Zorg ervoor dat u extra bescherming firewall. Het downloaden van een tweede firewall is een uitstekende oplossing voor eventuele inbraken.

- Zorg ervoor dat uw programma's hebben minder administratieve macht over wat zij lezen en schrijven op de computer. Laat ze vraagt u admin toegang voordat.

- Gebruik sterkere wachtwoorden. Sterkere wachtwoorden (bij voorkeur degenen die geen woorden zijn) zijn moeilijker te kraken door verscheidene werkwijzen, inclusief brute dwingen, omdat het bevat pas lijsten met relevante woorden.

- Schakel AutoPlay. Dit beschermt uw computer tegen kwaadaardige uitvoerbare bestanden op USB-sticks of andere externe geheugen vervoerders die onmiddellijk worden ingebracht in deze.

- Disable File Sharing - aanbevolen als u het delen van bestanden tussen uw computer te beveiligen met een wachtwoord aan de dreiging alleen om jezelf te beperken als besmet.

- Schakel op afstand diensten - dit kan verwoestende voor zakelijke netwerken, omdat het een veel schade kunnen veroorzaken op grote schaal.

- Als u een dienst of een proces dat externe en niet Windows kritisch en wordt uitgebuit door hackers (Zoals Flash Player) uitschakelen totdat er een update die lost de exploit.

- Zorg ervoor dat u downloaden en installeren van de kritieke security patches voor uw software en OS.

- Configureer uw mailserver te blokkeren en verwijderen van verdacht bestand attachment met e-mails.

- Als u een besmette computer in uw netwerk, zorg ervoor om meteen door het uit te schakelen en het loskoppelen van het met de hand uit het netwerk te isoleren.

- Schakel Infraroodpoorten of Bluetooth - hackers houden om ze te gebruiken om apparaten te exploiteren. In het geval van Bluetooth gebruik je, Zorg ervoor dat u controleren alle ongeautoriseerde apparaten die u vraagt om te koppelen met hen en verval en onderzoeken verdachte degenen.

- Gebruik een krachtige anti-malware oplossing om jezelf te beschermen tegen toekomstige bedreigingen automatisch.

SpyHunter scanner vindt u alleen de dreiging. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter