Os e-mails de phishing enganam os empregadores com sucesso, enganando-os a clicar nos links fornecidos e iniciando assim várias campanhas maliciosas. Para contrariar o sucesso de phishing, muitas empresas iniciaram vários treinamentos de funcionários para ajudá-los a reconhecer tentativas fraudulentas por e-mail, mídia social e no telefone.

Contudo, os funcionários mudam frequentemente de locais de trabalho e funções, o que poderia tornar este treinamento insuficiente. E em cima do que, consciência e conhecimento definitivo são duas coisas diferentes, como os pesquisadores apontam. De acordo com a Wombat Security,“apenas saber que existe uma ameaça não é o mesmo que saber como reconhecer e responder a uma ameaça quando ela se apresenta.”É necessária uma educação aprofundada sobre a prevenção de phishing para criar uma mudança duradoura de comportamento, os pesquisadores acrescentaram.

O que dizem as estatísticas de phishing?

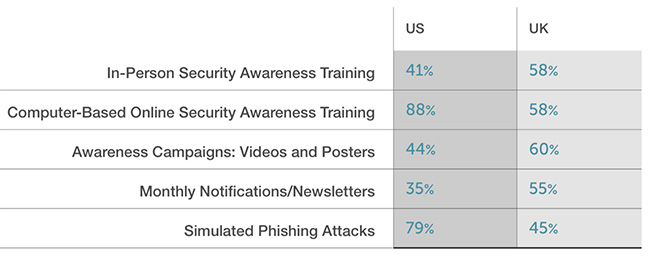

Estas não são apenas reivindicações vazias, mas conclusões baseadas em estatísticas do último relatório anual do Wombat intitulado State of the Phish. Como se vê, nos EUA, a maioria das organizações conta com treinamento de conscientização de segurança online baseado em computador, onde ataques de phishing são simulados com a ideia de treinar funcionários. No Reino Unido, por outro lado, as organizações contam com abordagens mais passivas para o treinamento. Aqui estão os números:

Pelo visto, As organizações dos EUA são mais eficientes em seus esforços para combater o phishing como 46 por cento usam ferramentas adequadas duas vezes por semana / mês, enquanto as empresas do Reino Unido usam essas soluções apenas em 21 por cento dos casos, o relatório revelou. Esses números simplesmente significam que as empresas dos EUA são mais hábeis no tratamento de phishing.

Pesquisadores analisaram dados de vários ataques de phishing simulados

Em sua análise, Os pesquisadores da Wombat usaram dados de dezenas de milhões de ataques de phishing simulados para tirar algumas conclusões bastante interessantes:

- Testes de phishing personalizados e não personalizados são igualmente eficazes;

- Emails de phishing com o tema atualizações de segurança de compras online, correio de voz corporativo de chamadores desconhecidos e melhorias no e-mail corporativo são mais tentadores para os funcionários.

- Dois e-mails de phishing simulados tiveram a maior taxa de cliques, quase 100 por cento. Um deles anunciou sobre um alerta de redefinição de senha de banco de dados, e o outro contém um plano de evacuação do edifício atualizado.

Outra descoberta interessante diz respeito aos tipos de organizações mais ameaçadas por tentativas de phishing. Como se vê, organizações nas telecomunicações, varejo, bens de consumo, hospitalidade e governos têm a pior taxa de cliques de 15-13 por cento. Organizações na energia, finança, os campos de transporte e defesa têm a melhor taxa de cliques (8-3 por cento).

Os pesquisadores também entrevistaram profissionais da área de infosec para descobrir que:

- Aproximadamente 53 por cento das pessoas da Infosec relataram tentativas de spear phishing no ano passado;

- 95 por cento das organizações estão treinando funcionários na prevenção de phishing;

- 45 por cento das organizações disseram que existem várias consequências para os usuários finais que continuam a clicar em ataques de phishing simulados.

Como manter-se protegido contra phishing

Proteção contra ataques de phishing é basicamente a proteção contra links suspeitos, malware e software nocivo. Sua proteção se resume a uma combinação de métodos de segurança que você aplicar.

Para minimizar o risco de golpes de phishing, usuários finais devem considerar a implementação de uma solução anti-malware poderoso em seus sistemas. As dicas listadas abaixo também servem como grandes métodos de precaução contra phishing e malware:

- Certifique-se de usar a proteção de firewall adicional. A descarga de um segundo firewall é uma excelente solução para quaisquer potenciais intrusões.

- Certifique-se de que seus programas têm menos poder administrativo sobre o que ler e escrever no seu computador. Torná-los pedir-lhe acesso de administrador antes de iniciar.

- Use senhas fortes. senhas fortes (de preferência aqueles que não são palavras) são mais difíceis de rachadura por vários métodos, incluindo força bruta, uma vez que inclui listas de passagem com palavras relevantes.

- Desligue o AutoPlay. Isso protege o seu computador de arquivos executáveis maliciosos no pen drives ou outros transportadores de memória externos que são imediatamente inseridos nele.

- Compartilhamento de arquivos Disable - recomendado se você precisar de compartilhamento de arquivos entre o seu computador com senha protegê-lo para restringir a ameaça apenas para si mesmo se infectado.

- Desligue quaisquer serviços remotos - isso pode ser devastador para redes empresariais, uma vez que pode causar uma série de danos em grande escala.

- Se você ver um serviço ou um processo que é externo e não o Windows crítico e está sendo explorada por hackers (Como Flash Player) desativá-lo até que haja uma atualização que corrige o exploit.

- Certifique-se de baixar e instalar os patches de segurança críticos para o seu software e sistema operacional.

- Configurar o servidor de correio para bloquear e apagar anexos de arquivo suspeito contendo e-mails.

- Se você tem um computador infectado na sua rede, certifique-se de isolar-lo imediatamente por desligá-la e desconectá-lo manualmente a partir da rede.

- Desligue As portas de infravermelhos ou Bluetooth - hackers gostam de usá-los para explorar dispositivos. No caso de você usar o Bluetooth, certifique-se de monitorar todos os dispositivos não autorizados que pedir-lhe para emparelhar com eles e declínio e investigar qualquer queridos suspeitos.

- Empregar uma poderosa solução anti-malware para se proteger de eventuais ameaças futuras automaticamente.

digitalizador SpyHunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter