Onderzoekers met Symantec hebben een nieuwe zeer geavanceerde spionage malware geïdentificeerd, nagesynchroniseerde Regin, gebruikt bij aanvallen tegen tal van internationale doelstellingen, variërend van particulieren naar bedrijven, en overheden. De mate van technische bekwaamheid wordt weergegeven door Regin kan zelden worden gezien, volgens de experts van Symantec. Hun onderzoek wijst erop dat Regin een van de belangrijkste kan worden "cyberspionage instrumenten die worden gebruikt door een natiestaat."

Regin's Platform, Modules, en Gereedschap

Regin is een platform met tal van modules, geschikt voor volledige afstandsbediening van het netwerk van het doelwit grijpen op alle mogelijke niveaus. Modulaire platforms zoals Flame en The Mask / Weevel zijn ontdekt voordat, maar Regin maakt gebruik van een multi-stage laden techniek die doet denken aan de familie Duqu / Stuxnet, volgens Symantec's team. In termen van functionaliteit, ontwerp van het platform of flexibiliteit Regin is veel complexer dan Stuxnet en Flame.

Een van de meer dwingende modules laat Regin GSM basisstationcontrollers bewaken. Experts met Kaspersky Lab melden dat in april 2008, de aanvallers kregen hun handen op administratieve inloggegevens die hen toegestaan om “manipuleren” een GSM-netwerk in het Midden-Oosten land. De deskundigen niet precies aan te geven welke. Met volledige toegang tot de basis controllers, de aanvallers in staat zijn om gesprekken omleiden of zelfs afsluiten van de gehele mobiele netwerk.

Regin bevat verschillende gereedschappen en maakt gebruik van een zeer sluipende communicatie methode om de getroffen netwerken controleren. Het gaat om het slachtoffer organisaties communiceren via een peer-to-peer-netwerk.

De gecompromitteerde machines communiceren via HTTP en Windows netwerkverbindingen. Dit maakt het mogelijk de auteurs achter Regin te graven diep in de gerichte netwerken, luchtspleten te vermijden, en regelen het verkeer op de C&C-server om onopgemerkt te blijven.

De standaard mogelijkheden van Regin zijn een paar RAT functies, zoals:

De Stadia van Regin

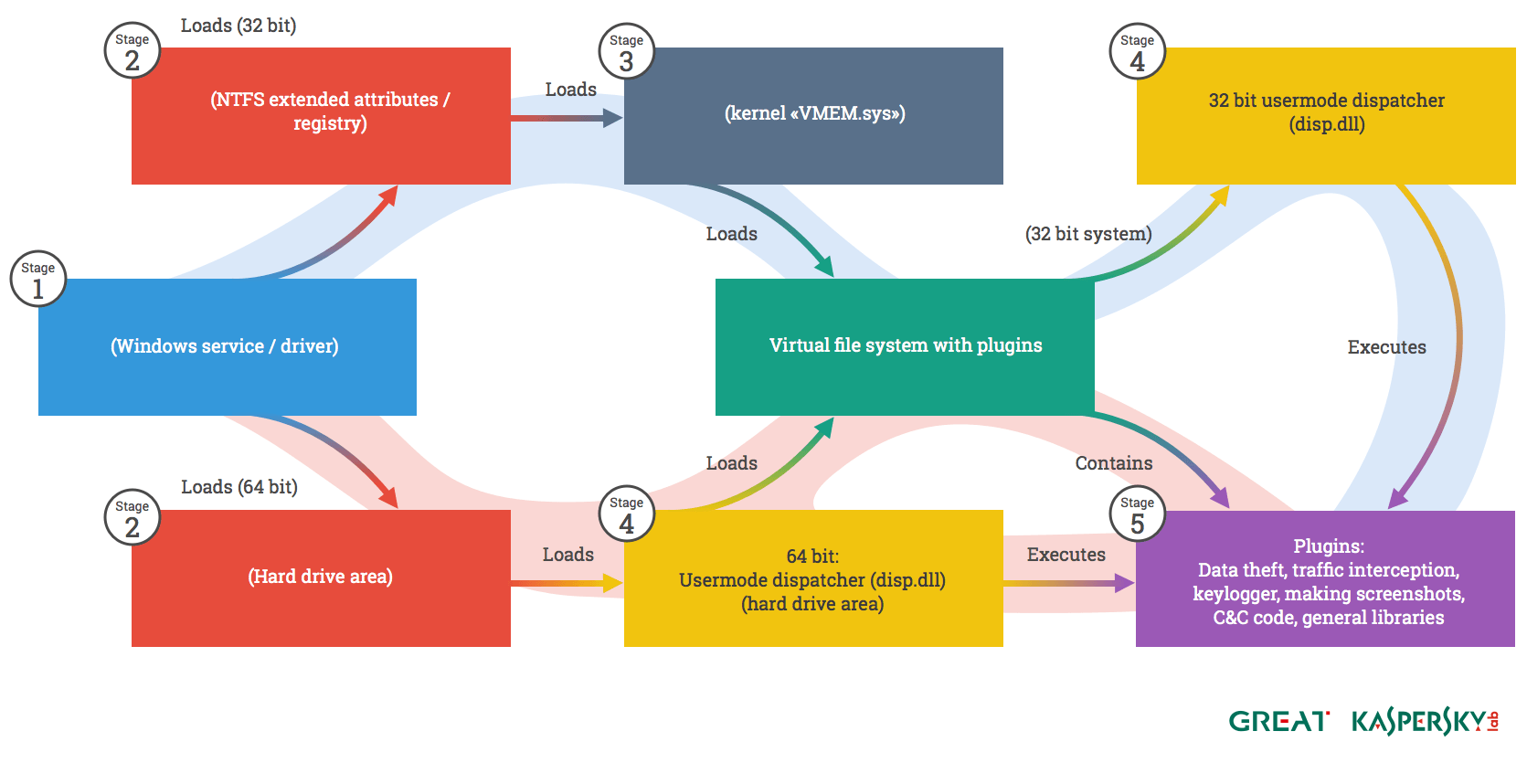

Regin is een meertraps malware en alle fasen behalve de eerste verborgen en gecodeerd. Volgens het rapport van Symantec “, de beginfase betrekken de installatie en configuratie van de interne diensten van de dreiging van. De latere stadia brengen belangrijkste ladingen Regin's in het spel. De meest interessante etappes zijn de uitvoerbare bestanden en gegevens die zijn opgeslagen in Stadia 4 en 5. De eerste fase 1 bestuurder de enige duidelijk zichtbaar code op de computer. Alle andere stadia worden opgeslagen als versleutelde gegevens blobs, een bestand of in een niet-traditionele bestandsopslag gebied als het register, uitgebreide attributen of rauwe sectoren aan het einde van de schijf.”

Stage One – Dit is de enige uitvoerbare bestand dat in het systeem van het slachtoffer verschijnt.

De tweede fase - Deze fase heeft tal van doeleinden. Het kan de infectie van het gecompromitteerde systeem voor het geval het in een zodanige instructies in het Stadium verwijderen 3. In dit stadium, een marker bestand gemaakt waardoor de geïnfecteerde computer te identificeren.

De derde fase – Deze fase kan alleen bestaan op 32bit systemen. Op 64-bits systemen de verzender rechtstreeks wordt geladen, waardoor de derde fase overbodig.

Stage Four – De Dispatcher. Dit is de user-mode kern van het kader en waarschijnlijk de meest ingewikkelde enkele module in het hele platform. De verzender is verantwoordelijk voor de meest complexe taken op het platform, net als basic communicatie, vervoersnetwerk subroutines, opslag functies, het verstrekken van een API om toegang te krijgen tot virtuele bestandssystemen.

Kaspersky Lab biedt gedetailleerde informatie over elke fase in hun papier op de Regin malware.

Regin's distributiemethode is nog onduidelijk

Onderzoekers zijn nog steeds niet in staat om te bepalen hoe de beoogde computer in eerste instantie wordt geïnfecteerd met Regin. Zover, geen concrete zero-day exploits of andere methoden zijn bevestigd. Het is zeer wel mogelijk dat de aanvallers gebruik maken van een scala aan initiële aanvalsvectoren. Regin, heeft ten minste een dozijn divers exfiltratie opties.

Plausibele opties zijn een link, een drive-by, of een uitvoerbaar verzonden in een e-mail. Symantec deskundigen vermoeden dat de druppelaar bij Stage 0 is vermoedelijk nooit resident op de getroffen machine.

Regin's Targets

Onderzoekers melden dat Regin is gebruikt in 10 landen. De belangrijkste doelen lijken te zijn Rusland en Saoedi-Arabië, maar sporen van de infectie zijn in India ontdekt, Ierland, Afghanistan, Mexico, België, Iran, Pakistan en Oostenrijk. Eerst, Regin werd gebruikt in spionage campagnes tegen tal van organisaties uit 2008 aan 2011. Vervolgens werd het plotseling ingetrokken, en een nieuwe versie verscheen vorig jaar. Bijna de helft van de geïdentificeerde Regin infecties werden gericht kleine bedrijven en particulieren. Het belangrijkste doel van de aanslagen op de telecommunicatie-sector was natuurlijk om de toegang tot gesprekken die werden omgeleid via die infrastructuur te krijgen.

De slachtoffers van de Regin malware kan worden toegewezen aan deze categorieën:

- Personen betrokken bij geavanceerde wiskundige / cryptografisch onderzoek

- Financiële instellingen

- Onderzoeksinstellingen

- Multinationale politieke organen

- Telecomoperatoren

- Overheidsinstellingen

De oorsprong van Regin

Met betrekking tot de oorsprong van de malware, onderzoekers met F-Secure zijn er zeker van dat Regin niet is gemaakt in Rusland of China. Gezien de middelen die nodig zijn om een dergelijke malware te ontwerpen, en de aard van de operaties Regin ondersteuningen, deskundigen zijn van mening dat de aanvallers achter het waarschijnlijk natiestaat bevatten de meeste.