Een nieuwe Trojan targeting Android-apparaten - Rootnik - is net geanalyseerd door beveiligingsbedrijven. Rootnik is ontworpen om een aangepaste commerciële wortel instrument bekend als root-assistent gebruiken, ontwikkeld door een Chinees bedrijf. Root Assistant is ontwikkeld om gebruikers te helpen verwerven van root-toegang tot hun apparaten.

Hoe werkt Rootnik profiteer van Root Assistant? De cybercriminelen toegepaste reverse engineering-technieken, en stal minstens vijf exploits die hen toegestaan root-toegang tot Android. Getroffen systemen omvatten Android 4.3 en eerdere versies.

Gebruikers aangetast door de Trojan zich in de VS, Maleisië, Thailand, Taiwan en Libanon. Echter, met in het achterhoofd hoe schadelijke software beweegt, meer slachtoffers uit andere locaties worden verwacht.

Meer Android-Gerelateerd nieuws:

Taomike SDK Bibliotheek Gevangen bespioneren SMS 18 000 Apps

Hoe te verwijderen Lockerpin.A Ransomware van Android

Rootnic Infectie Methoden geanalyseerd en verklaard

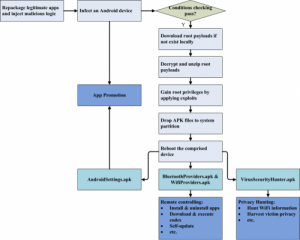

Onderzoekers van Palo Alto uitleggen hoe Rootnik werkt. Zij merkte op dat Rootnik kon verspreiden door te worden ingebed in kopieën van legitieme apps zoals:

- WiFi Analyzer

- Open camera

- Oneindige lus

- HD Camera

- Windows Solitaire

- ZUI Locker

- Gratis internet Oostenrijk

Onderzoekers ook gemerkt dat Rootnik was in staat om een reeks van kwaadaardige acties, zoals het uitvoeren van:

- Exploiteren van een aangepaste versie van Root Assistant en de volgende Android-kwetsbaarheden – CVE-2012-4221, CVE-2013-2596, CVE-2013-2597, CVE-2013-6282;

- Het bereiken van een blijvende toestand via het installeren van APK-bestanden op de systeempartitie van de aangevallen apparaat;

- Installeren en verwijderen van het systeem en niet-systeem applicatie zonder medeweten of toestemming van de gebruiker;

- Het downloaden van .exe-bestanden van externe locaties;

- Display kwaadaardige pop-up advertenties op het volledige scherm, bevorderen van andere toepassingen.

- Stelen WiFi gegevens uit gecompromitteerde apparaten zoals wachtwoorden, sleutels en SSID (Service Set Identifiers) en BSSID (Basic Service Set) identifiers.

- Stelen PII (persoonlijk identificeerbare informatie) zoals locatie, telefoon MAC-adres, apparaat ID, etc.

De Rootnik Trojan is ook in staat om verbinding te maken met meerdere domeinnamen:

applight[.]mobi

jaxfire[.]mobi

superflashlight[.]mobi

shenmeapp[.]info

Palo Alto onderzoekers waarschuwen ook dat op het moment van hun analyse, die afgelegen locaties actief waren.

Rootnik's Payload

Zoals reeds gezegd, distributie van de Android Trojan bestaat uit ompakken en het invoegen van kwaadaardige code in legale toepassingen. Na de uitvoering, Rootnik lanceert een nieuwe bedreiging voor de root privileges te verkrijgen.

In het geval dat de besmette apparaat draait Android 4.3 of eerder, en het apparaat is niet gelegen in verschillende landen genoemd in het dossier AndroidManifest.xml, Rootnik zal proberen om root-toegang te krijgen. Alle geanalyseerde monsters werden geconfigureerd om dergelijke toegang te krijgen op alle locaties verwachten China. Dit feit is zeer intrigerend, omdat de wortel gereedschap (Root-toegang) in dienst van de Trojan is ook ontwikkeld in China.