formas cada vez mais sofisticadas e inovadoras estão sendo desenvolvidas por cibercriminosos para garantir que eles podem invadir sistemas. Aqui estão várias técnicas de ofuscação empregados por hackers com maneiras que você pode se proteger deles.

Ofuscação é amplamente utilizado por criadores de malware para fugir scanners antivírus. É essencial analisar como estas técnicas de ofuscação são usados em malwares. Com novos métodos e tecnologias que estão sendo desenvolvidas em um nível exponencial, torna-se um problema perene para a cibersegurança pesquisador para explorar.

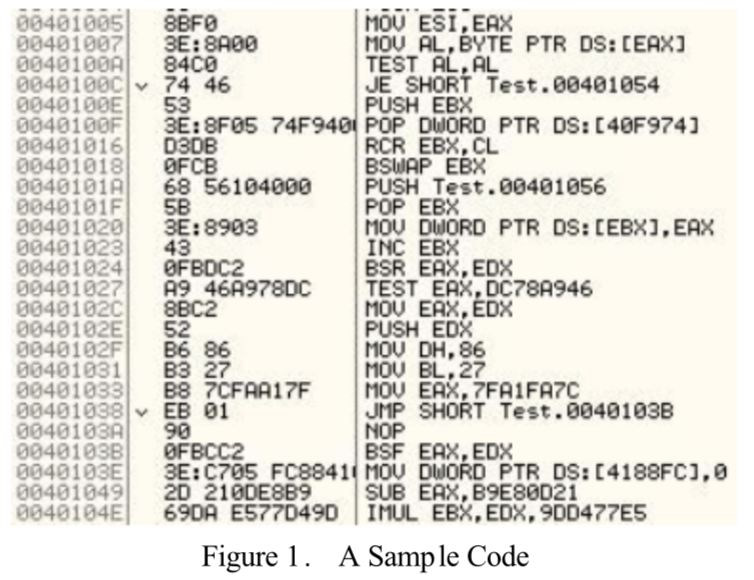

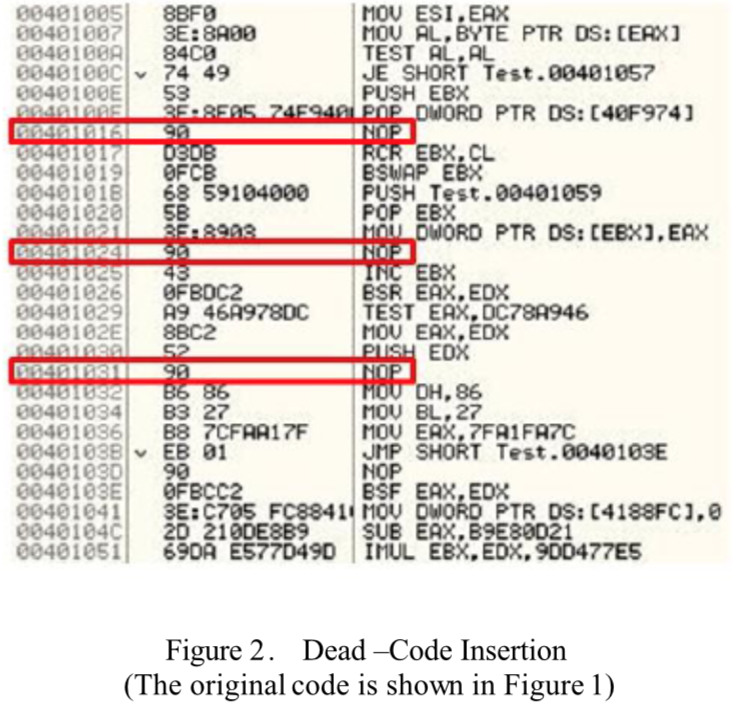

1. Dead-Inserção de Código

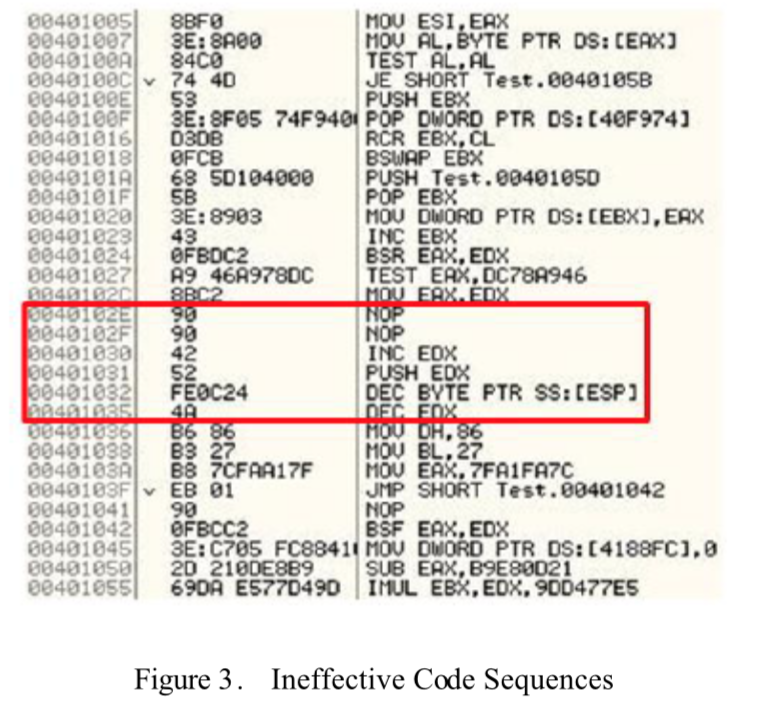

Esta é uma técnica rudimentar simples que funciona, adicionando instruções ineficazes para um programa para alterar sua aparência, Contudo, não alterar o seu comportamento. Figura 1 e 2 mostrar o quão fácil é para a peça original de código a ser ofuscado pela adição de instruções nop. Para combater inserções de código morto, os scanners antivírus assinatura com base deve ser capaz de eliminar as instruções ineficazes antes da análise. portanto, o código ofuscando, tentando garantir sua sobrevivência e tornando a detecção mais difícil, algumas sequências de código pode apresentar-se como mostrado na figura 3.

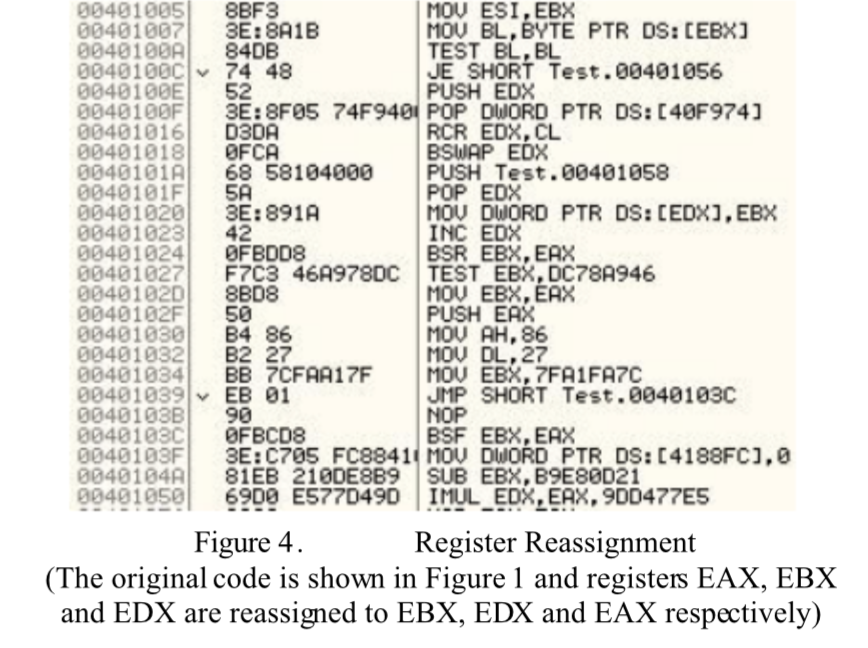

2. Register Reassignment

Register reatribuição é uma técnica que alterna registros de geração em geração, enquanto no meio tempo que mantém o código de programa sem alterar o seu comportamento. Figura 4 ilustra um exemplo no qual o código original usado na Figura evoluiu através de comutação dos registos. (Empregada pelo vírus Win95 / Regswap)

Note-se que a pesquisa curinga pode tornar esta técnica ofuscar inútil.

3. subroutine Reordenamento

Subroutine reordenação é uma técnica ofuscando o que torna a peça original de código mais difícil de detectar por programas antivírus alterando a ordem de sub-rotinas do código de forma aleatória. É uma maneira muito inteligente de dizer que esta técnica pode gerar n! diferentes variantes, em que n é o número de sub-rotinas, v.g., Win32 / Ghost tinha dez sub-rotinas, significado 10! = 3628800 diferentes gerações do código.

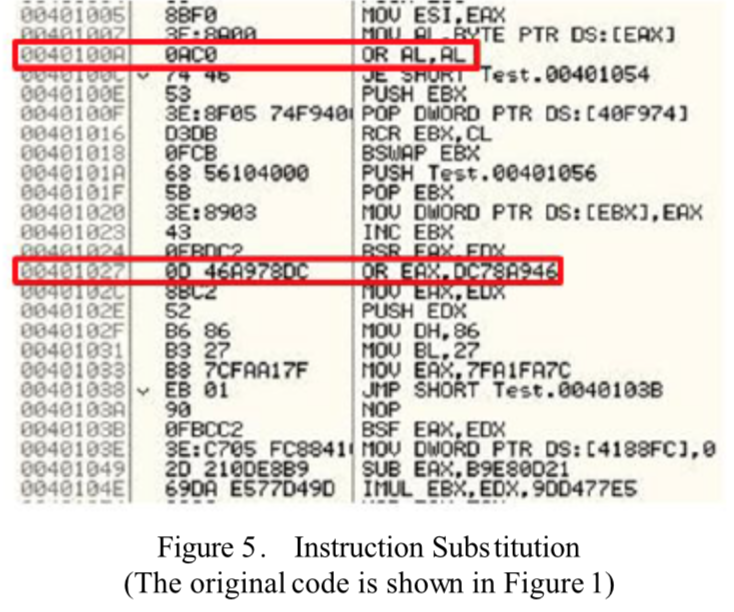

4. Sub-rotinas de instrução

Este tipo de técnica de ofuscação garante que os evolui de código originais, substituindo algumas instruções com outros equivalentes às instruções originais. Para tomar um exemplo da Figura 5, xor pode ser substituído com mov sub e pode ser substituído com push / pop. Esta técnica pode alterar o código para uma biblioteca de instruções semelhantes.

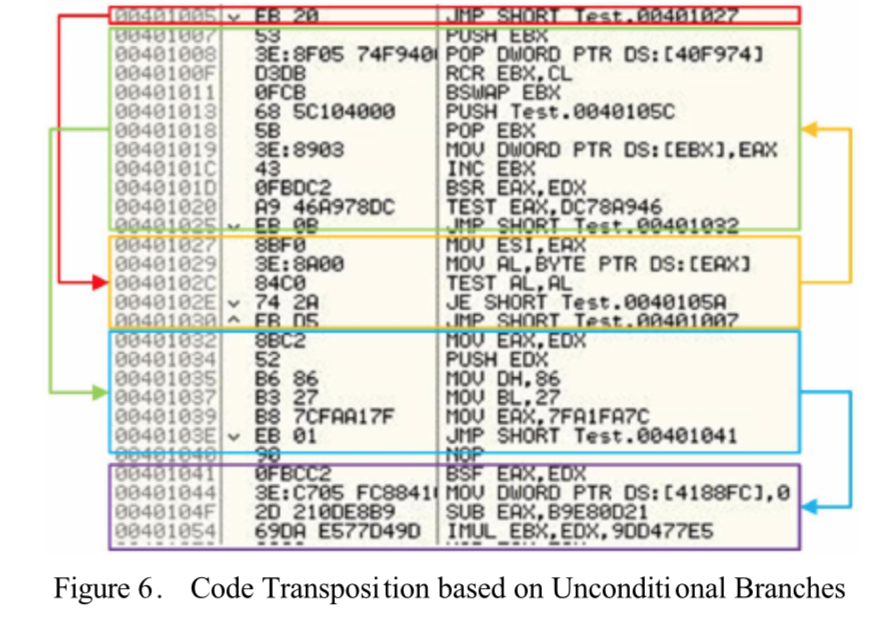

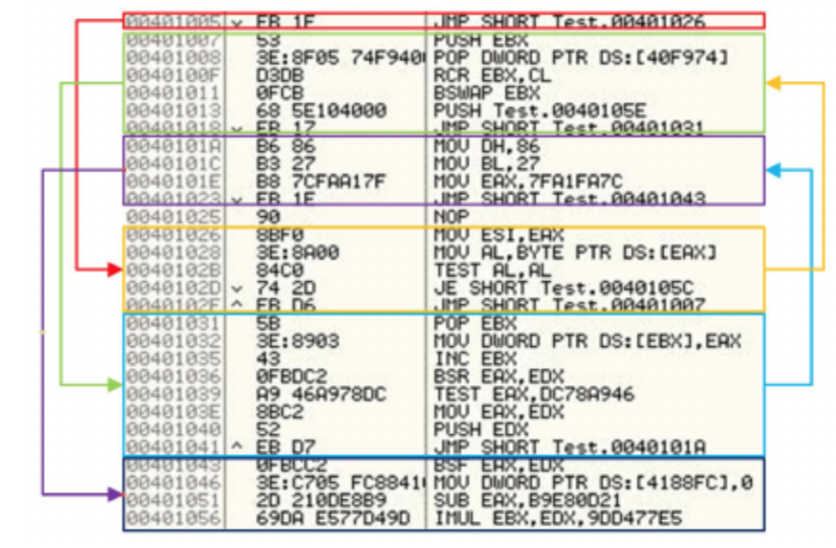

5. Transporte código

Código transposição emprega uma reordenação das sequências da instrução de um código original, sem ter qualquer impacto visível no comportamento do código. Essencialmente, existem dois métodos para implementar esta técnica em acção.

O primeiro método, exemplificado na Figura 6, baralha aleatoriamente as instruções, prosseguir para recuperar a ordem de execução original de inserção dos ramos incondicionais ou saltos. Uma forma de combater este tipo de ofuscação é restaurar o programa original, removendo os ramos incondicionais ou saltos. Em comparação, o segundo método cria novas gerações de escolher e reordenar as instruções livres que não têm qualquer impacto sobre o outro. É um problema sofisticado e complexo para encontrar as instruções gratuitos. Este método é difícil de implementar, Contudo, ele também pode fazer o custo de alta detecção. Figura 7 ilustra o método segundo.

6. Integração de código

integração código foi primeiramente introduzido pelo Win95 / Zmist Malware também conhecido como Zmist. A própria liga de malware Zmist ao código de seu programa de destino. De modo a executar esta técnica de obscurecimento, Zmist deve primeiramente descompilar seu programa de destino em pequenos objetos gerenciáveis, e slot-se entre eles, prosseguir para remontar o código integrado em uma nova geração. De longe, este é um dos mais técnicas de ofuscação sofisticados e pode fazer detecção e recuperação muito difícil, bem como dispendiosa.

Maneiras para se proteger de avançada Malware Obfuscation

Muitas das técnicas ofuscar discutidos acima, quer envolver uma mudança de código de malware para detecção baseada em assinaturas evitar ou usar comportamentos que são mal-intencionados, ainda que concluímos assim em retrospectiva. ofuscação Malware é uma questão complexa em cibersegurança e embora possa ser capaz de mudar a forma como ele representa a si mesmo para o usuário, não pode, contudo, alterar o seu comportamento malicioso, portanto, muito de software antivírus e soluções de detecção avançada baseiam o seu princípio de detecção de núcleo em comportamentos suspeitos. Malware pode também processos de gancho com capacidades de rede conhecidos para ajudar a mascarar qualquer tráfego malicioso.

Tais soluções desempenhar o papel da vítima com todo o software normal que vem com o usuário médio em um termo cunhado como “sandbox”. Quando o sistema detecta um arquivo com desconfiança agindo, ele executa-los nestes fechada de ambientes sandbox simuladas para testar sua credibilidade. Tais sistemas podem dizer com precisão se qualquer arquivo suspeito entrar no sistema é malicioso através do monitoramento por centenas de comportamentos de malware típicos conhecidos.

Isso não quer dizer que os criminosos não estão cientes de caixas de areia. De fato, alguns dos mais recentes táticas de evasão funcionar unicamente com a finalidade de evitar caixas de areia. Tais práticas incluem a fingerprinting sistemas de caixa de areia - usando técnicas que vão desde o controlo de temporização CPU conhecidos entradas de registo. Outras técnicas incluem interações mesmo humanos que significa ir para os comprimentos de verificar se o mouse foi movido recentemente, conseqüentemente, verificar se o computador está sendo usado por um ser humano ou se é automatizado.

Hackers podem parecer como o inimigo passiva, mas distribuidores de malware já criou protetores que são capazes de detectar algumas caixas de areia. Não obstante, tem havido algumas soluções avançadas desenvolvidas que levar isso em consideração cheia. Conseqüentemente, algumas soluções fazem uso de emulação de código completa do sistema e, portanto, criar ambientes de sandbox onde eles são capazes de observar todas as instruções um pedaço de software malicioso envia para a CPU ou memória. Este tipo de visibilidade permite soluções de malware mais avançadas na detecção de malwares ofuscação.

Para manter-se protegido contra as ameaças de malware que utilizam técnicas de ofuscação avançados, usando uma poderosa solução anti-malware é uma obrigação.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter

Ei, você pode sugerir uma ferramenta disponível gratuitamente para este ? Eu quero criar cenários de teste de malware – Eu estou olhando para usar essas teqniques para criar arquivos de teste EICAR indetectável.

Olá, não é exatamente uma boa idéia para sugerir tais ferramentas, mas gostaria de pedir em hacking fóruns (russo, por exemplo) para qualquer ferramenta que pode funcionar para você. Esses fóruns são semelhantes aos seguintes darkpro.ws.

E também se você quer algo indetectável, é quase impossível, porque a maioria dos zero-dias são muitas vezes nas bases de dados das empresas mais anti-malware e anti-vírus e se você quiser permanecer indetectável, você terá que pagar por isso em fóruns clandestinos.