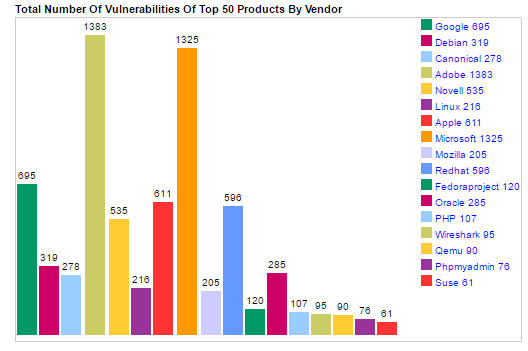

CVE detalhes lançou uma lista detalhada de topo 50 produtos e fornecedores mais afetados por vulnerabilidades em 2016. Em termos de produtos, a compilação é liderado pelo Android, do Google, que tem relatado um total de 523 vulnerabilidades. Contudo, quando se trata de fornecedores, Adobe está no topo da lista com 1383 falhas relatados.

relacionado: CVE-2016-7855 Bug flash explorada em ataques limitados

A análise é baseada em falhas que passam através do banco de dados Common Vulnerabilities and Exposures do Mitre. Na verdade, é bastante um conjunto de dados precisos - os números revelam que um total de 10,098 vulnerabilidades foram divulgadas e números atribuídos ao longo 2016. O número só pode ir maior se as estatísticas de outros bancos de dados estão incluídos.

Android é seguido pelo sistema operacional Debian Linux com 319. Em seguida na lista é da Canonical Ubuntu Linux com 217. Flash Player do Adobe é o quarto, com 266 bugs reportados. Para nossa própria surpresa, este ano da Apple Mac OS X tem uma carga correção maior do que o Windows da Microsoft 10. Mac OS X fixou 215 falhas, enquanto o Windows 10 corrigiu 172 vulnerabilidades. Microsoft borda, que foi anunciado como navegador seguro o mais, está na posição 19, com 135 problemas.

relacionado: CVE-2016-5195, A abundância de falhas corrigidas em dezembro Boletim do Android

Aqui está o top exata 20 Lista, o resto você pode verificar CVE Detalhes página:

CVEs mais sobre

Basicamente, a CVE pode ser referido como a um catálogo de ameaças à segurança conhecidas. Tão visível pelo nome, as ameaças são geralmente divididos em duas grandes subcategorias:

vulnerabilidades.

Basicamente, vulnerabilidade é nada além de um erro de software que permite que um ator ruim para atacar um sistema ou rede, acessando-a diretamente. As vulnerabilidades podem permitir que um atacante para atuar como um super-usuário ou até mesmo um administrador de sistema e conceder-lhe privilégios de acesso total.

exposições.

A exposição é um pouco diferente. Ele fornece um ator malicioso com acesso indireto a um sistema ou uma rede. Uma exposição poderia permitir que um hacker para colher informações sensíveis de forma encoberta.

CVEs servir padronizar a forma vulnerabilidades e riscos descritos são identificados; um processo que é bastante importante para os administradores de segurança. Graças à padronização, eles poderiam acessar detalhes técnicos específicos sobre ameaças ativas através das fontes de informação CVE.

O banco de dados CVE é patrocinado pelo Departamento de Segurança Interna e US-CERT. O não-organização sem fins lucrativos MITRE mantém o catálogo CVE e do site que está disponível ao público. MITRE também administra o Programa Compatibilidade CVE que promove o uso de identificadores CVE padrão por autorizado CVE Numeração Autoridades.