vulnerabilidades, fornecedores e empresas. As três palavras muitas vezes vêm juntos, para o horror de todos os sítios em causa. Empresas muitas vezes não têm grupos de resposta de política de gerenciamento de patches e incidentes suficientes, ou ignorar a importância de uma educação adequada sobre assuntos relacionados à segurança. portanto, a frequência de ataques de dia zero e spear phishing (entre outros) só parece inevitável.

Vulnerabilidades são como portas abertas que permitem que malware em um sistema, programa, navegador, e às vezes jogos. Os fornecedores de software geralmente emitem um aviso de segurança e patch assim que uma vulnerabilidade é divulgada. Contudo, Os cibercriminosos costumam ter tempo suficiente para explorar essas fraquezas antes que o fornecedor descubra o que está acontecendo, ou antes que o patch necessário seja lançado.

Em muitos casos, semanas ou meses antes que as vulnerabilidades sejam encontradas, deixando uma porta aberta para a exploração que pode durar de várias horas a vários meses. Software amplamente difundido, como navegadores, plug-ins de navegador e produtos Java / Adobe Flash são frequentemente sujeitos a vulnerabilidades e sua exploração maliciosa.

Se você acompanha a porção diária das notícias de segurança de TI, você sabe exatamente o que queremos dizer. Em teoria, qualquer organização (tanto do setor público quanto do privado) pode se tornar uma vítima de um incidente de segurança. Na prática, há muito para aprender e manter em mente para poupar você e sua organização de violações de segurança, ou para minimizar os danos de tais.

Vamos começar do começo.

CVE 101 – Common Vulnerabilities and Exposures

A boa notícia é que existem vários grandes bancos de dados focados em pesquisas e relatórios de CVE, tal como Detalhes CVE.

Em primeiro lugar, vamos explicar o que é um CVE. A abreviatura significa Common Vulnerabilities and Exposures.

Basicamente, um CVE faz parte de um catálogo de ameaças de segurança conhecidas. Tão visível pelo nome, as ameaças são geralmente divididos em duas grandes subcategorias:

vulnerabilidades.

assim, como entendemos as vulnerabilidades? Basicamente, uma vulnerabilidade nada mais é do que um erro de software que permite que um agente mal-intencionado ataque um sistema ou rede acessando-o diretamente. As vulnerabilidades podem permitir que um invasor atue como um superusuário ou até mesmo um administrador do sistema, concedendo a ele privilégios de acesso total.

exposições.

Uma exposição é diferente de uma vulnerabilidade. Ele fornece um ator malicioso com acesso indireto a um sistema ou uma rede. Por exemplo, uma exposição pode permitir que um hacker colete informações confidenciais de maneira secreta.

A definição do catálogo CVE

Os CVEs servem para padronizar a maneira como as vulnerabilidades e exposições divulgadas são identificadas; um processo que é bastante importante para os administradores de segurança. Graças à padronização, eles poderiam acessar detalhes técnicos específicos sobre ameaças ativas através das fontes de informação CVE.

O banco de dados CVE é patrocinado pelo Departamento de Segurança Interna dos Estados Unidos e US-CERT. O não-organização sem fins lucrativos MITRE mantém o catálogo CVE e do site que está disponível ao público. MITRE também administra o Programa Compatibilidade CVE que promove o uso de identificadores CVE padrão por autorizado CVE Numeração Autoridades.

Aqui está uma lista dos fornecedores de software que estão participando como autoridades de numeração CVE:

- Adobe Systems Incorporated (Problemas apenas da Adobe)

- A apple Inc. (Problemas da Apple apenas)

- Attachmate (Problemas Attachmate / Novell / SUSE / NetIQ apenas)

- Amora (Problemas do BlackBerry apenas)

- Sistemas Cisco, Inc. (Problemas da Cisco apenas)

- Debian GNU / Linux (Problemas de Linux apenas)

- EMC Corporation (Problemas EMC apenas)

- FreeBSD (principalmente problemas do FreeBSD apenas)

- Google Inc. (cromada, Chrome OS, e problemas do Android Open Source Project)

- Hewlett-Packard Development Company, L.P. (Problemas HP apenas)

- IBM Corporation (Problemas IBM apenas)

- Corporação Microsoft (Problemas da Microsoft apenas)

- Mozilla Corporation (Problemas do Mozilla apenas)

- Oráculo (Problemas da Oracle apenas)

- chapéu vermelho, Inc. (Problemas de Linux apenas)

- Silicon Graphics, Inc. (Questões SGI apenas)

- Symantec Corporation (Problemas da Symantec apenas)

- Ubuntu Linux (Problemas de Linux apenas)

Nenhuma empresa pode participar como CNA. Existem vários requisitos que precisam ser atendidos:

Em primeiro lugar, um CNA deve ser um grande fornecedor de software com uma base de usuários significativa e uma capacidade específica de consultoria de segurança. A outra opção para se tornar um CNA é ser um terceiro estabelecido que atua como um colaborador neutro entre pesquisadores e fornecedores.

além disso, como apontado por MITER, o CNA deve ser um ponto de distribuição estabelecido para divulgações de vulnerabilidade pela primeira vez.

Ao seguir o requisito CVE para identificar problemas públicos, o CNA deve apenas atribuir CVE-IDs para questões de segurança que serão tornadas públicas. por fim, deve seguir práticas de anúncio de responsabilidade que são amplamente aceitas nas comunidades de segurança. Todos esses requisitos servem para garantir que nenhum erro aconteça.

The Exploit Database

Outro banco de dados que deve ser ‘homenageado’ é Exploit Database sustentado por Segurança Ofensiva.

O Exploit Database é um arquivo compatível com CVE de exploits públicos e software vulnerável correspondente, desenvolvido para uso por testadores de penetração e pesquisadores de vulnerabilidade. Nosso objetivo é servir a coleção mais abrangente de exploits reunidos por meio de envios diretos, listas de correio, bem como outras fontes públicas, e apresentá-los em um banco de dados disponível gratuitamente e fácil de navegar. O Exploit Database é um repositório para exploits e provas de conceito, em vez de recomendações, tornando-o um recurso valioso para aqueles que precisam de dados acionáveis imediatamente.

O Exploit DB pode ser usado para enviando amostras. Contudo, várias regras devem ser seguidas para que a equipe aceite as informações enviadas.

Por que os bancos de dados CVE são importantes? O que é resposta a incidentes?

Em novembro 2013, FireEye apontou o crescente volume de ataques direcionados. Hoje, as estatísticas do setor continuam revelando uma porcentagem impressionante de sites e aplicativos com várias vulnerabilidades. As coisas estão ficando ainda piores, porque em 2022, no meio uma guerra cibernética ativa, estamos vendo o cibercrime ter mais iniciativa do que nunca, e cibercriminosos criando maneiras inovadoras de atingir suas metas de violação. Vários anos atrás, KrebsOnSecurity publicou um artigo no qual um fórum clandestino chamado Enigma foi revelado. É apenas um de uma comunidade crescente de fóruns privados de crimes cibernéticos, que redefiniram o significado dos ataques direcionados. Os fóruns de ofertas e pedidos, como o Enigma, conectam criminosos que buscam acesso a dados específicos, recursos ou sistemas com codificadores maliciosos capazes e motivados.

Uma estatística mais recente revelou que havia mais de 15 bilhões de credenciais de usuário à venda em fóruns subterrâneos. Essas credenciais originaram-se de mais de 100,000 violações de dados, com pelo menos 5 bilhões deles sendo únicos.

Apesar do fato que ataques de phishing são atualmente populares e muitas pessoas estão dispostas a pagar para adquirir informações confidenciais dessa maneira, exploits de dia zero também não deve ser subestimado. Pelo menos, ataques de phishing podem ser apontados para explorar um determinado, vulnerabilidade conhecida.

Por que os dias zero são tão persistentes? A pesquisadora de segurança do Google Maddie Stone apontou em uma apresentação durante o Enigma do USENIX 2021 conferência virtual que os desenvolvedores de software devem parar de entregar patches de dia zero defeituosos. Para provar seu ponto, o pesquisador compartilhou uma visão geral das explorações de dia zero detectadas em 2019.

Vulnerabilidades de dia zero podem ser exploradas por períodos mais extensos de tempo, tornando-os bastante perigosos. Vinte e quatro dessas falhas foram detectadas em 2020, quatro a mais do que o número detectado em 2019. Stone percebeu que seis das 24 zero dias de 2020 eram variantes de falhas anteriormente divulgadas. além disso, três das falhas foram corrigidas de forma incompleta, tornando mais fácil para os agentes de ameaças criarem exploits. Em poucas palavras, o problema com a recorrência de dias zero é que a liberação de patches parciais cria oportunidades para os hackers realizarem seus ataques maliciosos.

Uma vez que esses ataques são um evento diário em várias organizações, resposta a incidentes é uma obrigação.

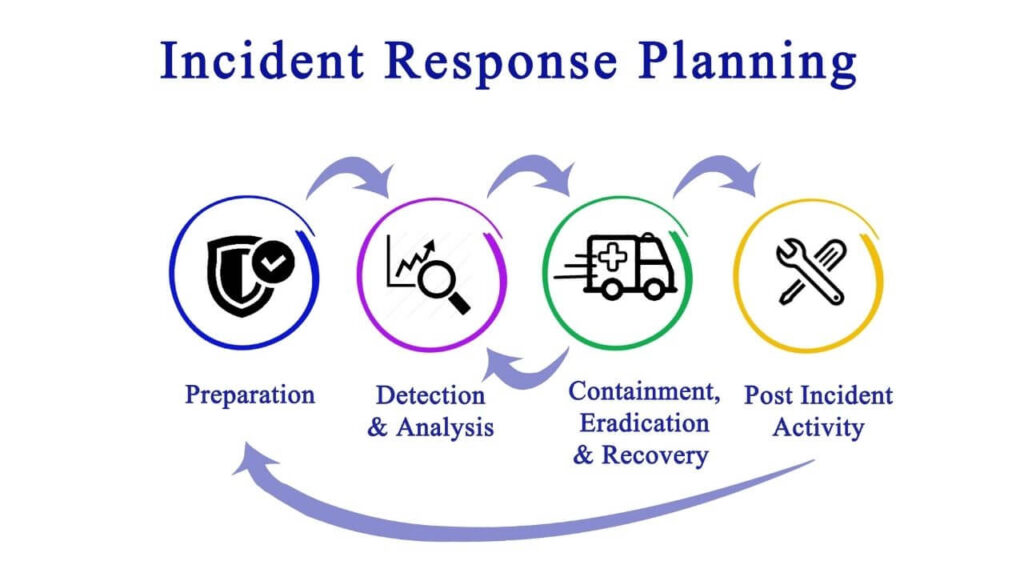

Resposta ao incidente (RI) é uma abordagem organizada para abordar e gerenciar os efeitos de uma violação de segurança. O objetivo do RI é lidar com a violação da melhor maneira possível, limitando os danos e reduzindo as despesas de recuperação. Um bom plano de resposta a incidentes contém uma política que define o que é um incidente e administra um tutorial passo a passo que deve ser seguido estritamente quando ocorre um ataque.

O SANS Institute compilou seis etapas para lidar com um incidente a.k.a. um ataque da maneira mais suficiente:

- Preparação. As empresas devem educar seus funcionários e pessoal de TI sobre a importância de medidas de segurança atualizadas e treiná-los para responder a incidentes de segurança de computador e rede de maneira rápida e adequada.

- Identificação. A equipe de resposta é sinalizada sempre que uma possível violação ocorre, e deve decidir se é um incidente de segurança ou outra coisa. A equipe é frequentemente aconselhada a entrar em contato com o Centro de Coordenação CERT, que rastreia e registra as atividades de segurança da Internet e coleta as informações mais recentes sobre vírus e worms.

- Contenção. A equipe de resposta decide sobre a gravidade e extensão do problema. Desconectar todos os sistemas e dispositivos afetados para evitar maiores danos também é aplicado.

- Erradicação. A equipe de resposta prossegue com a investigação para divulgar a origem do ataque. A causa raiz do problema e todos os restos de código malicioso são erradicados.

- Recuperação. Dados e software são restaurados de arquivos de backup limpos, certificando-se de que nenhuma vulnerabilidade é deixada. Os sistemas são monitorados quanto a qualquer sinal de tendência a uma falha.

- Lições aprendidas. A equipe de resposta analisa o ataque e a forma como foi tratado, e prepara recomendações para uma melhor resposta futura e para o bem da prevenção de incidentes.