iMovie Start Redirect - Como removê-lo

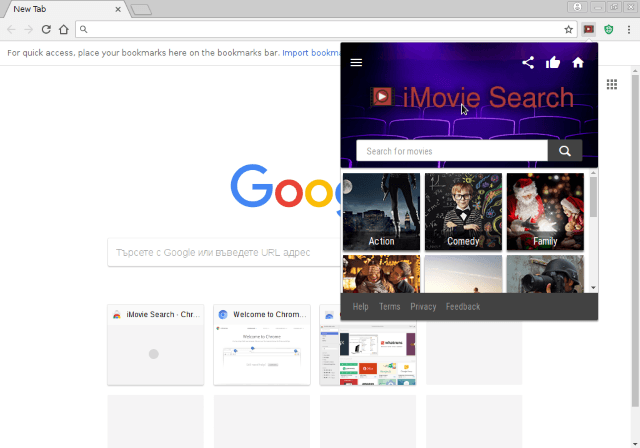

Este artigo visa ajudá-lo com a remoção do redirecionamento do iMovie Start do PC e navegadores afetados. O redirecionamento do iMovie Start é uma extensão de navegador perigosa que é compatível com os navegadores mais populares. It is classified…