Conhecido por desenvolver os sofisticados trojans de acesso remoto, CifraRAT e CraxsRAT, o ator da ameaça EVLF revolucionou a forma como os cibercriminosos se infiltram e exploram dispositivos Android globalmente. Este artigo investiga os motivos que impulsionam o desenvolvimento de malware tão potente, o impacto global na segurança cibernética, e os esforços concertados da comunidade de segurança cibernética para combater estas ameaças.

Quem é EVLF? Um olhar mais atento ao criador do CraxsRAT e do CypherRAT

EVLF, conforme identificado por especialistas em segurança cibernética, é a figura notória por trás da criação do trojans de acesso remoto (RATs) conhecido como CypherRAT e CraxsRAT.

Operando a partir da Síria, esta entidade surgiu como um ator fundamental no mundo do crime cibernético, oferecendo malware como serviço (MaaS) para vários agentes de ameaças ao redor do mundo. Por meio de uma sofisticada loja virtual, A EVLF comercializou com sucesso essas ferramentas, garantindo uma reputação de inovação no desenvolvimento de software malicioso.

O nome EVLF ganhou notoriedade não apenas pelas ferramentas’ capacidades, mas também para empregando um modelo de vendas que tornou essas poderosas ferramentas de malware acessíveis a uma ampla gama de criminosos cibernéticos, impactando significativamente os cenários globais de segurança cibernética.

Decifrando o motivo: Por que criar CypherRAT e CraxsRAT?

O desenvolvimento do CypherRAT e do CraxsRAT pela EVLF foi impulsionado pelo objetivo de oferecer acesso profundo e controle sobre dispositivos infectados. Essas ferramentas são projetado para infiltrar Sistemas operacionais Android, concedendo aos usuários a capacidade de comandar câmeras, microfones, e até mesmo os dados de localização do dispositivo.

A principal motivação por trás da criação e distribuição desses RATs parece ser o ganho financeiro, com a EVLF vendendo licenças vitalícias para essas ferramentas de malware e atendendo à demanda da comunidade cibercriminosa por capacidades sofisticadas de espionagem.

além do que, além do mais, as atualizações contínuas e as opções de personalização fornecidas sugerem um compromisso em manter a relevância e a eficácia dessas ferramentas no cenário de segurança cibernética em constante evolução.

O impacto do malware CypherRAT e CraxsRAT na segurança cibernética global

A infiltração do CypherRAT e do CraxsRAT no ecossistema de segurança cibernética representa uma ameaça significativa para indivíduos e organizações em todo o mundo. Essas ferramentas de malware simplificaram o processo para que os criminosos cibernéticos obtenham informações confidenciais e exerçam controle sobre dispositivos comprometidos.

Suas capacidades de contornar o Google Play Protect e manipular dispositivos infectados remotamente tornaram os usuários do Android particularmente vulneráveis. A proliferação destes RATs, impulsionado pelos esforços de marketing e distribuição da EVLF, destaca um desafio crítico para os profissionais de segurança cibernética: a necessidade de se adaptar e abordar as ferramentas de rápida diversificação disponíveis para os cibercriminosos. Para usuários que buscam proteger seus dispositivos, empregar soluções de segurança abrangentes pode oferecer proteção robusta contra ameaças tão sofisticadas.

Como os pesquisadores rastrearam até EVLF

Rastrear os indivíduos por trás das ameaças cibernéticas é um processo complexo que envolve reunir evidências digitais. No caso do EVLF, um notório desenvolvedor de malware, pesquisadores de segurança cibernética embarcaram em uma jornada investigativa meticulosa. Esta seção explora as pegadas digitais que levaram ao desmascaramento do EVLF, lançando luz sobre a colaboração dentro da comunidade de segurança cibernética que desempenhou um papel fundamental na identificação do desenvolvedor do malware.

As pegadas digitais que levaram à identificação do EVLF

A trilha que levou ao EVLF começou com a investigação da arquitetura do malware e do modelo de distribuição. Os pesquisadores identificaram padrões de codificação exclusivos e comportamentos operacionais nas cepas de malware CypherRAT e CraxsRAT que foram consistentes em vários ataques.

Ao examinar o código do malware, eles descobriram pistas escondidas nos metadados do software, como artefatos específicos do compilador e técnicas de ofuscação exclusivas que sugeriam um único desenvolvedor ou equipe. além disso, o uso de uma carteira criptográfica específica para atividades de transação associadas às vendas de malware forneceu um vínculo financeiro crucial. Esta carteira, tendo transações abrangendo mais de três anos, foi fundamental para rastrear de volta ao EVLF.

O avanço ocorreu quando o indivíduo tentou sacar uma quantia significativa desta carteira, levando a uma interação direta com o provedor de serviços de carteira que exigiu verificação de identidade. Este pedido de verificação deixou inadvertidamente um rastro de papel digital que os pesquisadores puderam seguir.

Além disso, A presença digital do EVLF se estendeu além do próprio malware. A operação de uma loja virtual pública e a distribuição de malware por meio de plataformas como GitHub e Telegram forneceram mais evidências. Mídia social interações, postagens do fórum, e a resposta ao congelamento dos fundos de criptomoeda eram todas partes do quebra-cabeça digital. Cada peça forneceu insights sobre as operações, motivações, e possível localização geográfica do EVLF.

Colaboração na Comunidade de Segurança Cibernética: Desmascarando um desenvolvedor de malware

A identificação do EVLF não foi o esforço de uma única organização. Foi necessário um esforço coletivo de várias entidades de segurança cibernética, mostrando o poder da colaboração. Ao compartilhar descobertas, Ferramentas, e inteligência, os pesquisadores poderiam cruzar dados e validar suas hipóteses. Plataformas como fóruns, grupos fechados, e as reuniões de partilha de investigação tornaram-se canais para a troca de informação.

A descoberta de uma assinatura de malware exclusiva por uma organização pode ser complementada pela percepção de outra comando e controle (C2) servidor padrões ou atividades de pagamento associados ao uso do malware. Esta abordagem colaborativa acelerou o processo de ligação dos pontos, tornando cada vez mais difícil para o desenvolvedor do malware permanecer escondido.

além disso, as parcerias público-privadas desempenharam um papel fundamental. O envolvimento das empresas de segurança cibernética, pesquisadores acadêmicos, e agências de aplicação da lei através das fronteiras formaram uma rede formidável contra ameaças à segurança cibernética. A sua estratégia unificada para a compreensão, rastreamento, e desmantelar a infraestrutura de operações de malware como as executadas pela EVLF demonstra a eficácia da ação coletiva na segurança cibernética. Este esforço conjunto não só levou à identificação do EVLF, mas também estabeleceu um precedente sobre como a comunidade de segurança cibernética pode se unir para enfrentar as ameaças na era digital.

O funcionamento técnico interno do CypherRAT e do CraxsRAT

O cenário do malware móvel está em constante evolução, com os cibercriminosos desenvolvendo ferramentas mais sofisticadas para contornar medidas de segurança e explorar vulnerabilidades. Entre essas ferramentas, CypherRAT e CraxsRAT se destacam por suas capacidades avançadas e pelos riscos que representam para os usuários do Android. No centro de ambos os Trojans de acesso remoto (RATs) é um design altamente intrincado que visa a discrição e a eficiência. Esses malwares permitem acesso não autorizado ao dispositivo da vítima, permitindo que invasores recuperem dados pessoais, monitorar as atividades do usuário, e até mesmo controlar o dispositivo remotamente sem o conhecimento do usuário.

A sofisticação do malware CypherRAT

O CypherRAT exemplifica o nível avançado de ameaça que o malware moderno representa.

Além de uma ferramenta simples para acessar informações privadas, possui a capacidade de interferir nas operações do dispositivo e exfiltrar dados confidenciais sem deixar vestígios típicos de intrusão. Este malware aproveita várias técnicas para permanecer indetectável, incluindo o uso de criptografia para ocultar suas comunicações e táticas sofisticadas de evasão que o ajudam a evitar ser detectado por soluções antivírus. Seu design é focado em minimizar sua pegada no dispositivo infectado e, ao mesmo tempo, maximizar seu acesso a dados valiosos.

Anatomia do CraxsRAT: Como ele evita a detecção

CraxsRAT, muito parecido com CypherRAT, foi projetado para se infiltrar em dispositivos Android sem alertar os usuários ou ferramentas de segurança. Ele emprega uma técnica de ofuscação multicamadas que torna a análise e a detecção desafiadoras para profissionais de segurança. Um dos aspectos mais preocupantes do CraxsRAT é sua capacidade de ignorar o Google Play Protect, um recurso de segurança destinado a bloquear a instalação de aplicativos prejudiciais. Ele faz isso por meio de métodos sofisticados de evasão que exploram brechas em estruturas de segurança.

além do que, além do mais, O CraxsRAT pode se injetar em aplicativos legítimos, mascarando ainda mais sua presença e tornando sua remoção uma tarefa complexa sem ferramentas especializadas.

Para proteger contra tais ameaças, os usuários são incentivados a baixar aplicativos apenas de fontes confiáveis e manter seus dispositivos atualizados. Contudo, diante de ameaças avançadas como CraxxRAT e CypherRAT, estas medidas podem nem sempre ser suficientes. Para aqueles preocupados com a segurança de seus dispositivos Android, empregar uma solução de segurança confiável pode fornecer uma camada adicional de defesa.

Compreender os aspectos técnicos desses RATs destaca a importância de permanecer vigilante e empregar medidas de segurança abrangentes. A inovação contínua dos cibercriminosos exige estratégias de defesa igualmente dinâmicas e eficazes para proteger informações pessoais e confidenciais de acesso não autorizado.

Protegendo-se contra CypherRAT e CraxsRAT

Ataques de malware podem ser devastadores, levando à perda de dados, violação de privacidade, e danos financeiros. Contudo, adotar uma postura preventiva pode minimizar o seu risco. O primeiro passo para se proteger contra ameaças como CypherRAT e CraxsRAT envolve entender sua operação e implementar medidas de segurança eficazes.

Melhores práticas para indivíduos e organizações para evitar ataques de malware

Garantir que seu ambiente digital permaneça seguro contra malware requer uma combinação de vigilância, boas práticas, e ferramentas de segurança confiáveis. Aqui estão estratégias essenciais que todos devem adotar:

- Atualize Regularmente: Manter seu software e sistemas operacionais atualizados é crucial. Os desenvolvedores lançam regularmente patches e atualizações para corrigir vulnerabilidades que podem ser exploradas por malware.

- Baixe Wisely: Sempre baixe aplicativos e softwares de fontes oficiais e verificadas. Plataformas não oficiais geralmente hospedam arquivos infectados que podem comprometer seu dispositivo.

- Cuidado com e-mail: Tenha cuidado com anexos e links de e-mail, especialmente se forem de fontes desconhecidas. E-mails de phishing são um método comum usado por invasores para distribuir malware.

- Use senhas fortes: Melhore sua segurança usando senhas complexas e considere empregar um gerenciador de senhas confiável para controlá-las.

- Habilitar recursos de segurança: Utilize as configurações de segurança integradas do seu dispositivo, como fechaduras biométricas para smartphones ou opções de criptografia para dados confidenciais.

- Software antivírus: Instale um programa antivírus confiável e certifique-se de que ele esteja sempre em execução e atualizado. Verificações regulares podem detectar e isolar software prejudicial antes que ele possa causar danos.

Seguir essas práticas cria uma base sólida para a segurança cibernética, mas requer consistência e conscientização para ser realmente eficaz.

Esforços da comunidade em segurança cibernética: O papel do compartilhamento de informações

O combate às ameaças à segurança cibernética é um esforço coletivo que se beneficia significativamente da partilha de informações. Ao reunir recursos e inteligência, a comunidade de segurança cibernética pode melhorar sua compreensão das ameaças emergentes, como aquelas colocadas por criadores como EVLF. Esta abordagem colaborativa permite o rápido desenvolvimento de mecanismos de defesa e soluções de segurança.

Plataformas para troca de informações, como conferências da indústria, fóruns online, e boletins informativos sobre segurança cibernética, servir como canais vitais para a disseminação de conhecimento e melhores práticas. O envolvimento com essas comunidades pode capacitar indivíduos e organizações a melhorar suas defesas, garantindo um maior nível de proteção contra ameaças potenciais.

Preparação antes da remoção do malware.

Antes de iniciar o processo de remoção real, recomendamos que você faça as seguintes etapas de preparação.

- Desligue o telefone até que você sabe o quão ruim é a infecção pelo vírus.

- Abra essas etapas em outra, dispositivo seguro.

- Certifique-se de tirar o seu cartão SIM, como o vírus poderia corruptos em alguns casos raros.

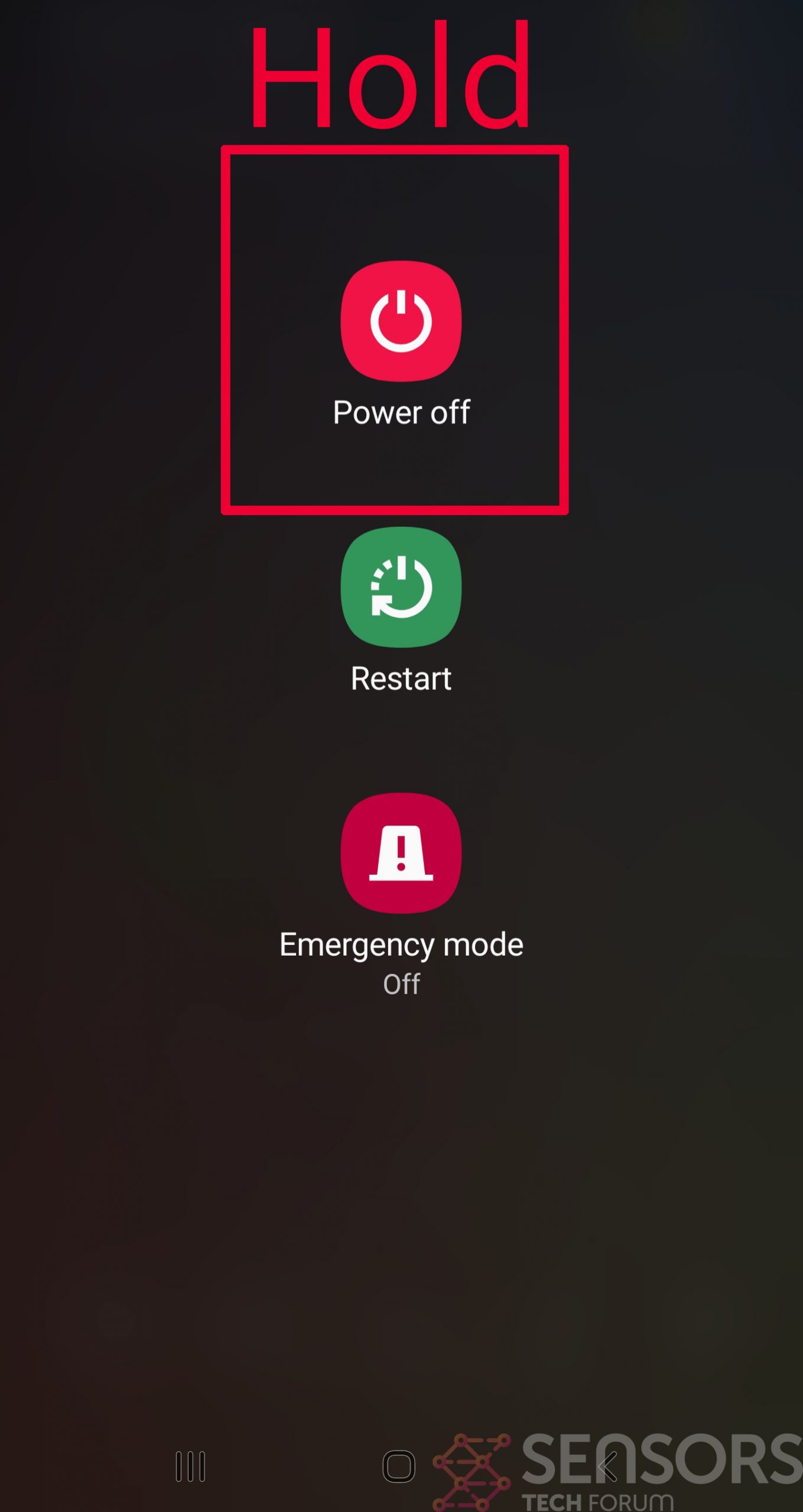

Degrau 1: Desligar o seu telefone para ganhar algum tempo

Desligar o seu telefone pode ser feito pressionando e segurando seu botão de energia e escolhendo desligamento.

No caso do vírus não deixar você fazer isso, Você também pode tentar remover a bateria.

Caso sua bateria não seja removível, você pode tentar drená-lo o mais rápido possível se você ainda tem controle sobre ele.

Notas: Isso lhe dá tempo para ver o quão ruim é a situação e poder retirar seu cartão SIM com segurança, sem os números em que seja apagado. Se o vírus está no computador, é espeically perigoso para manter o cartão SIM não.

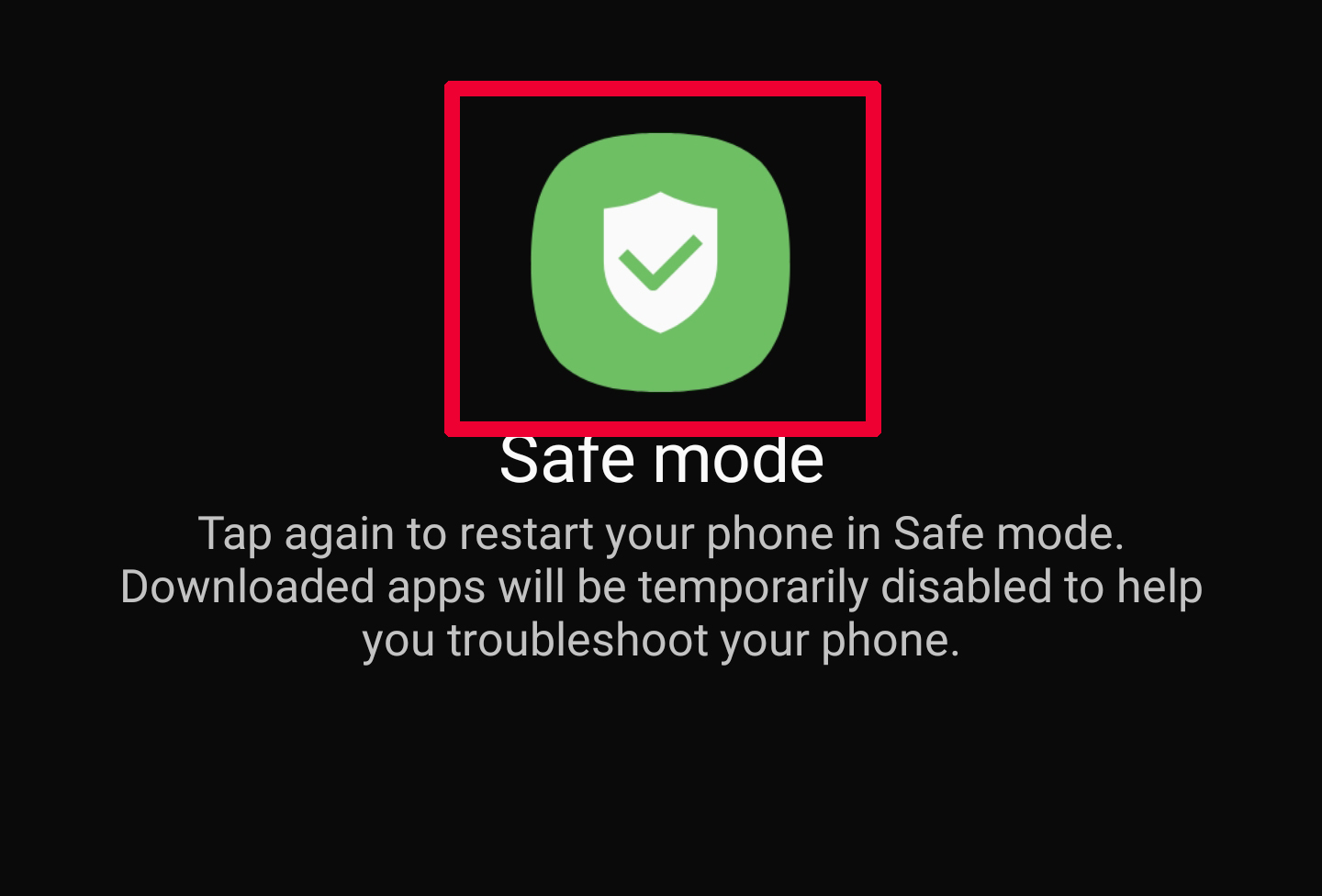

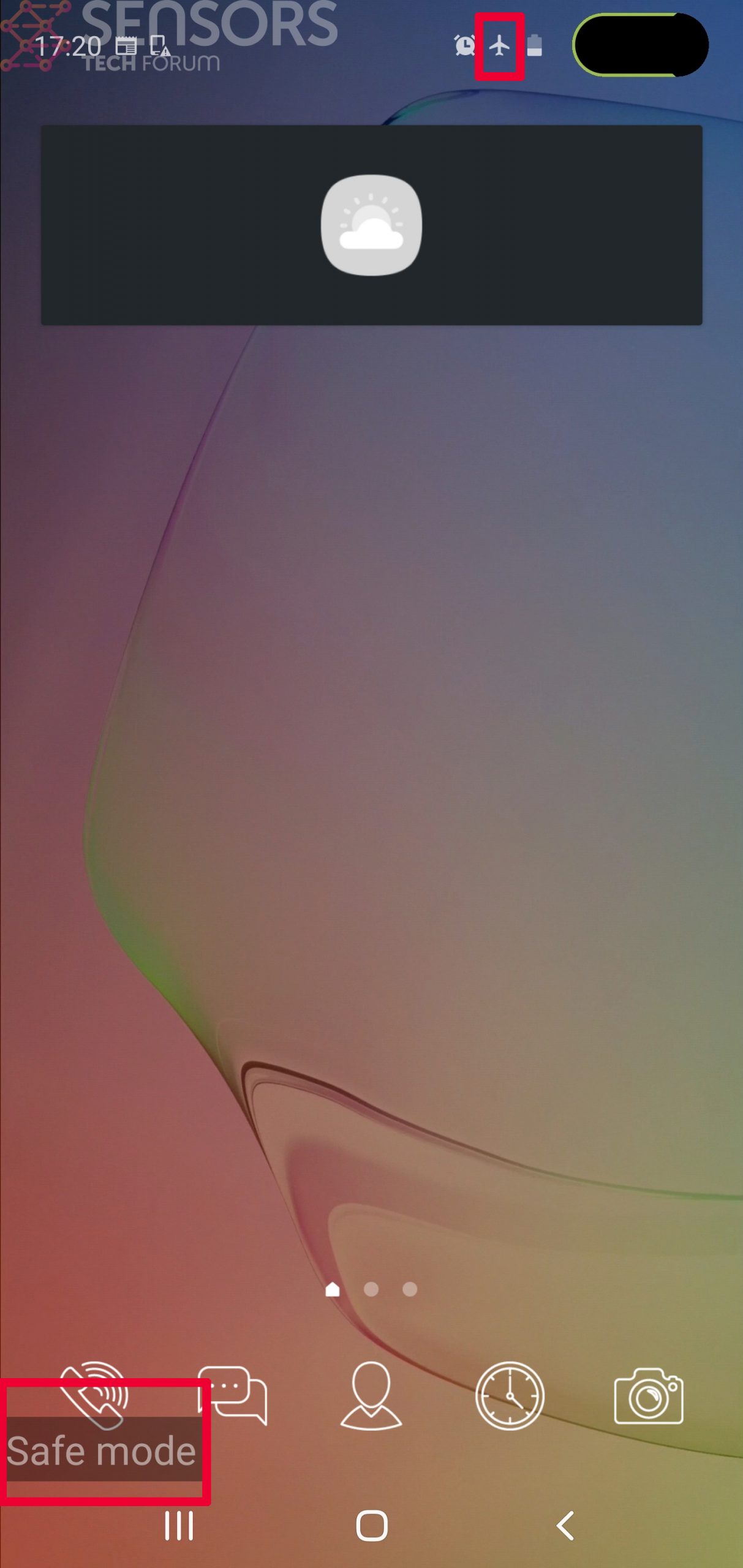

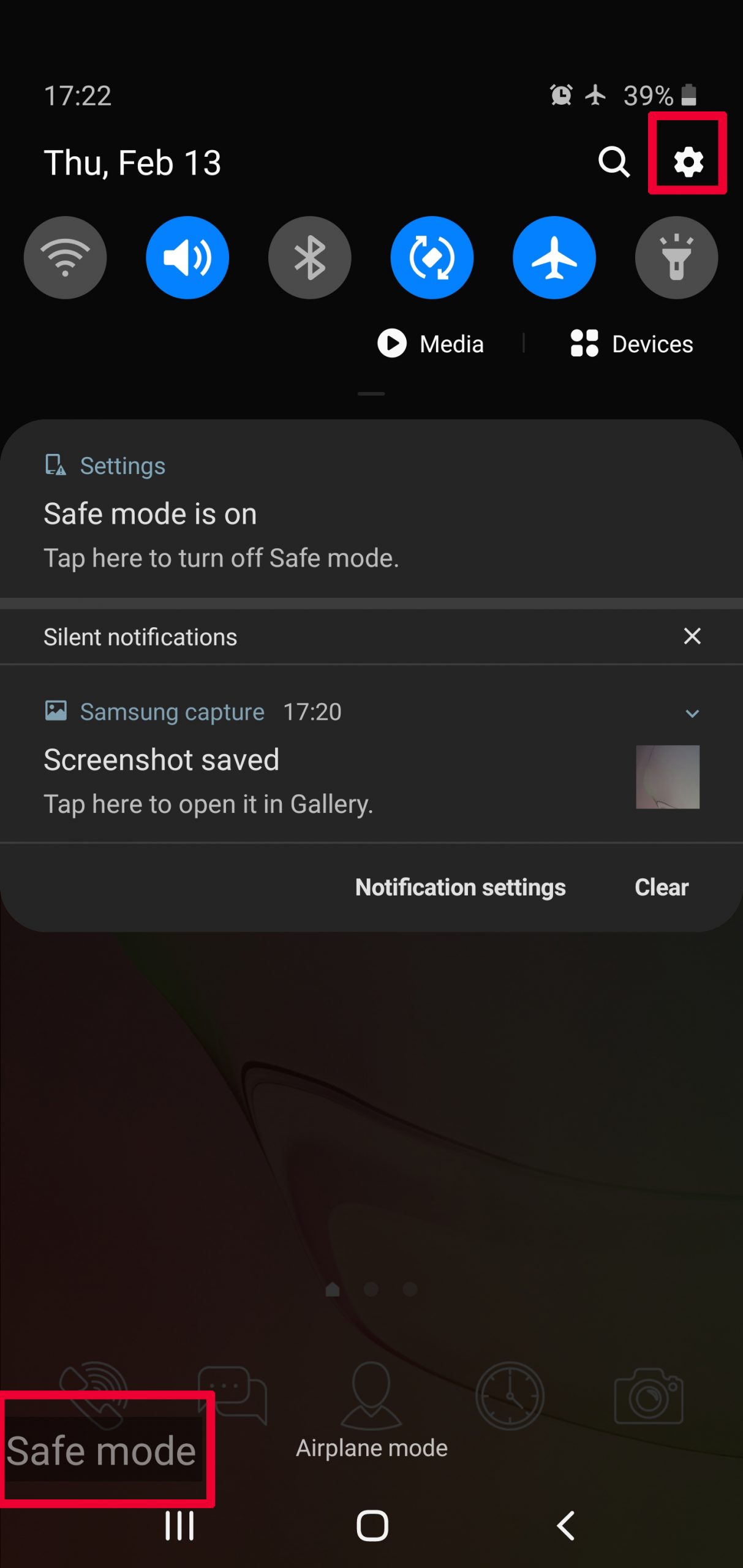

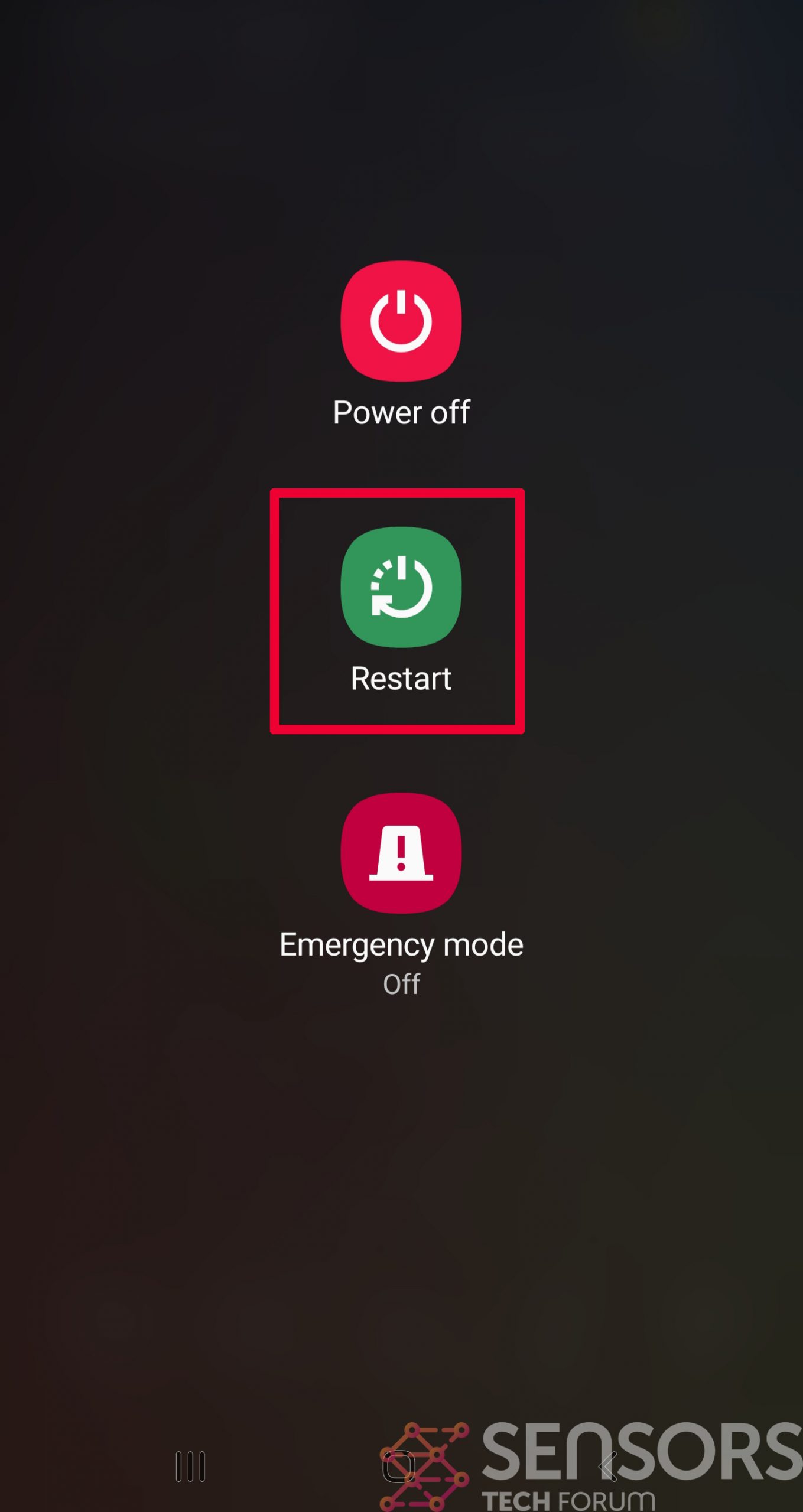

Degrau 2: Ligue o modo de segurança do seu dispositivo Android.

Para a maioria dos dispositivos Android, mudar para o modo de segurança é a mesma. Seu feito seguindo estas mini-passos:

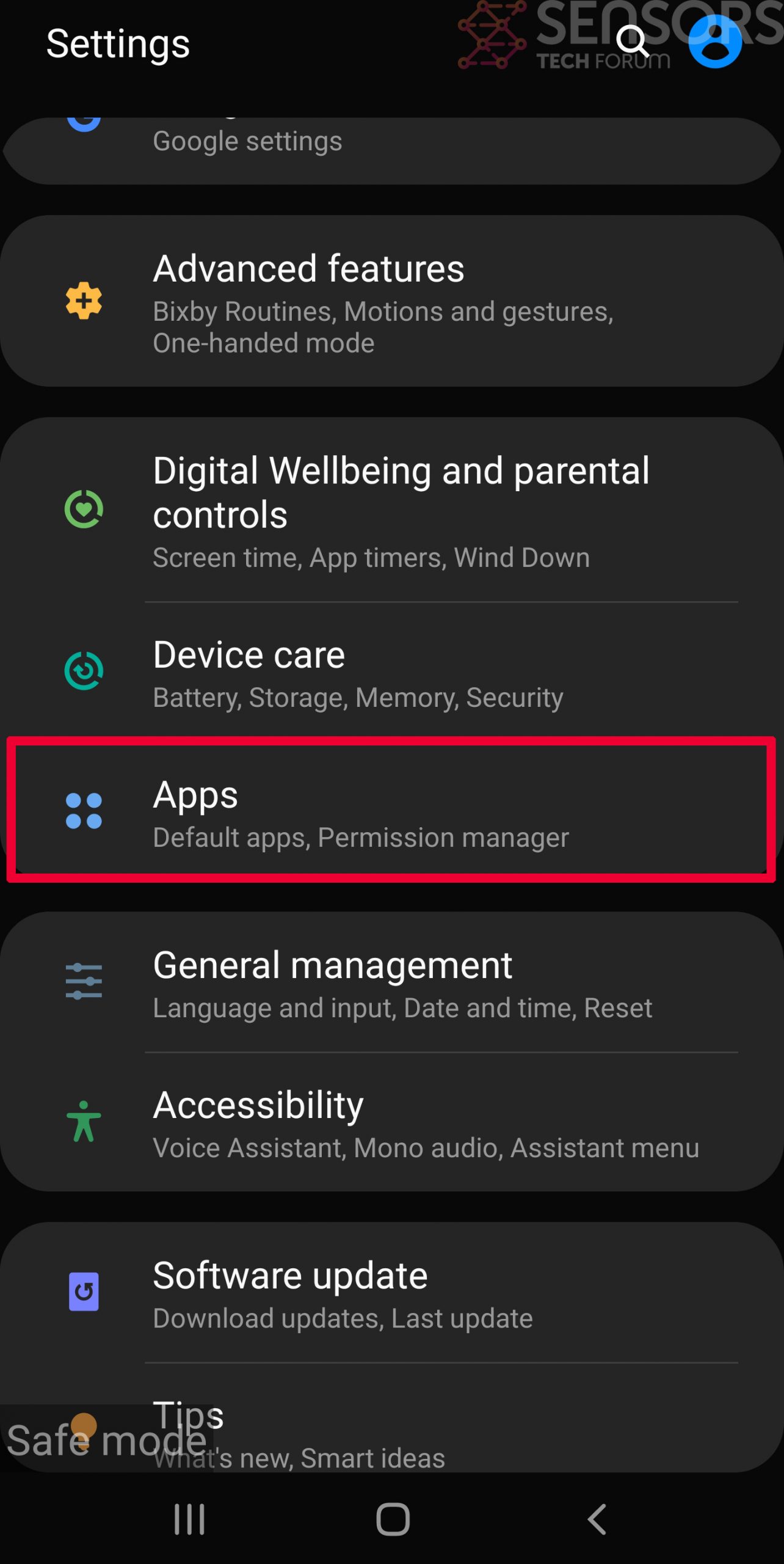

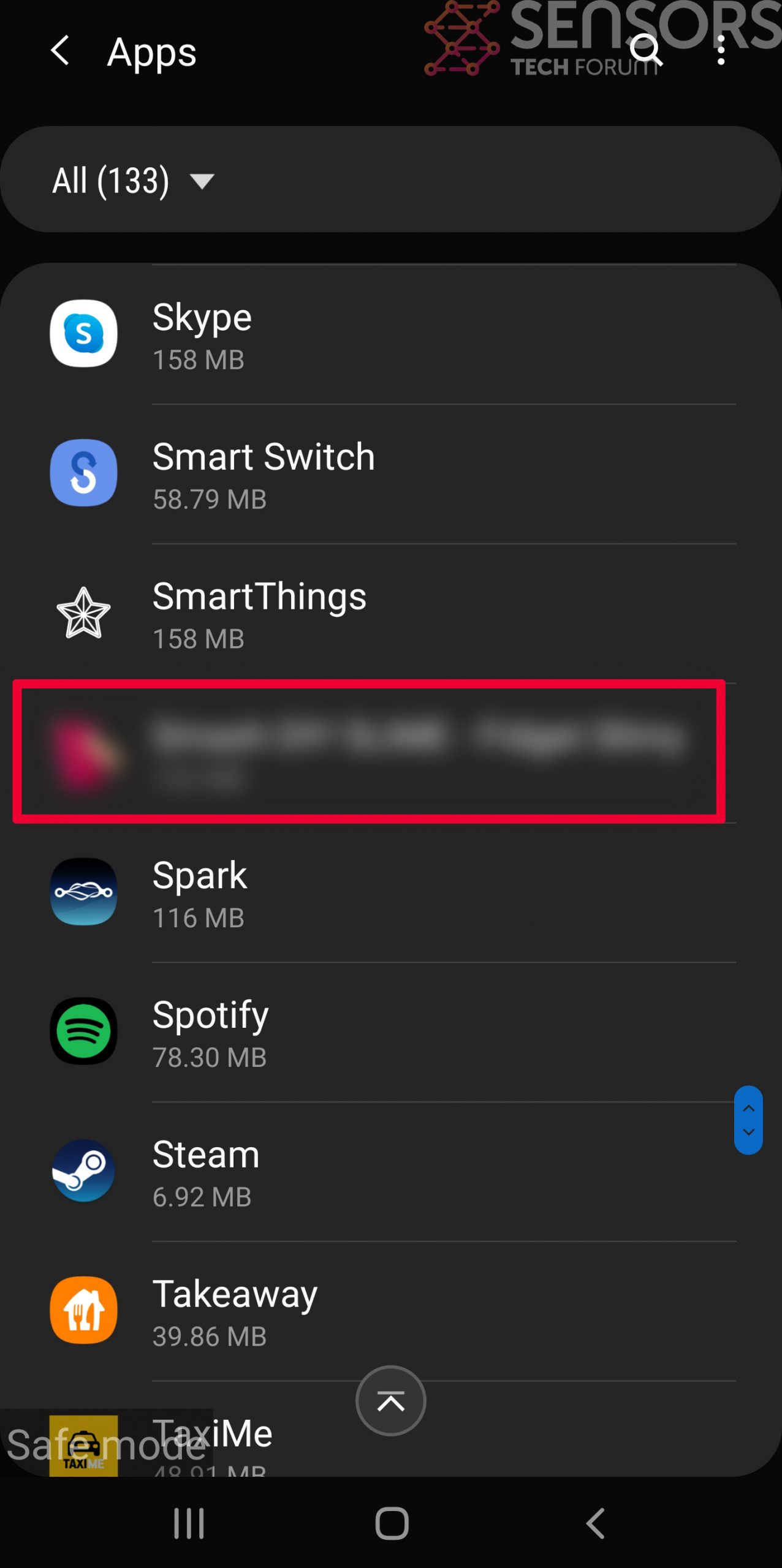

Degrau 3: Eliminar a App que seu Acredite é o vírus

Normalmente, os vírus Android se mascarado sob a forma de aplicações. Para eliminar aplicativos, siga estas mini-passos:

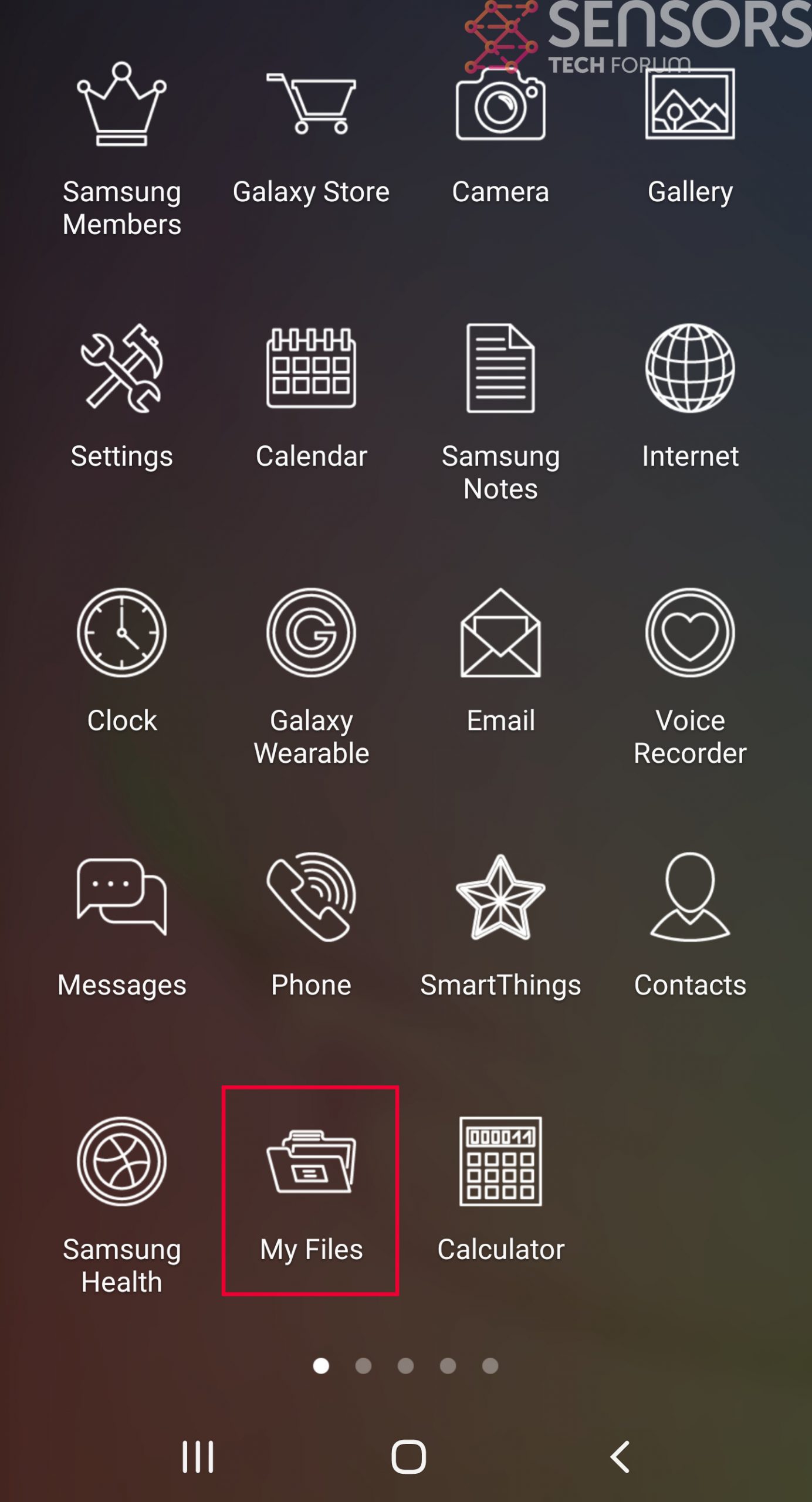

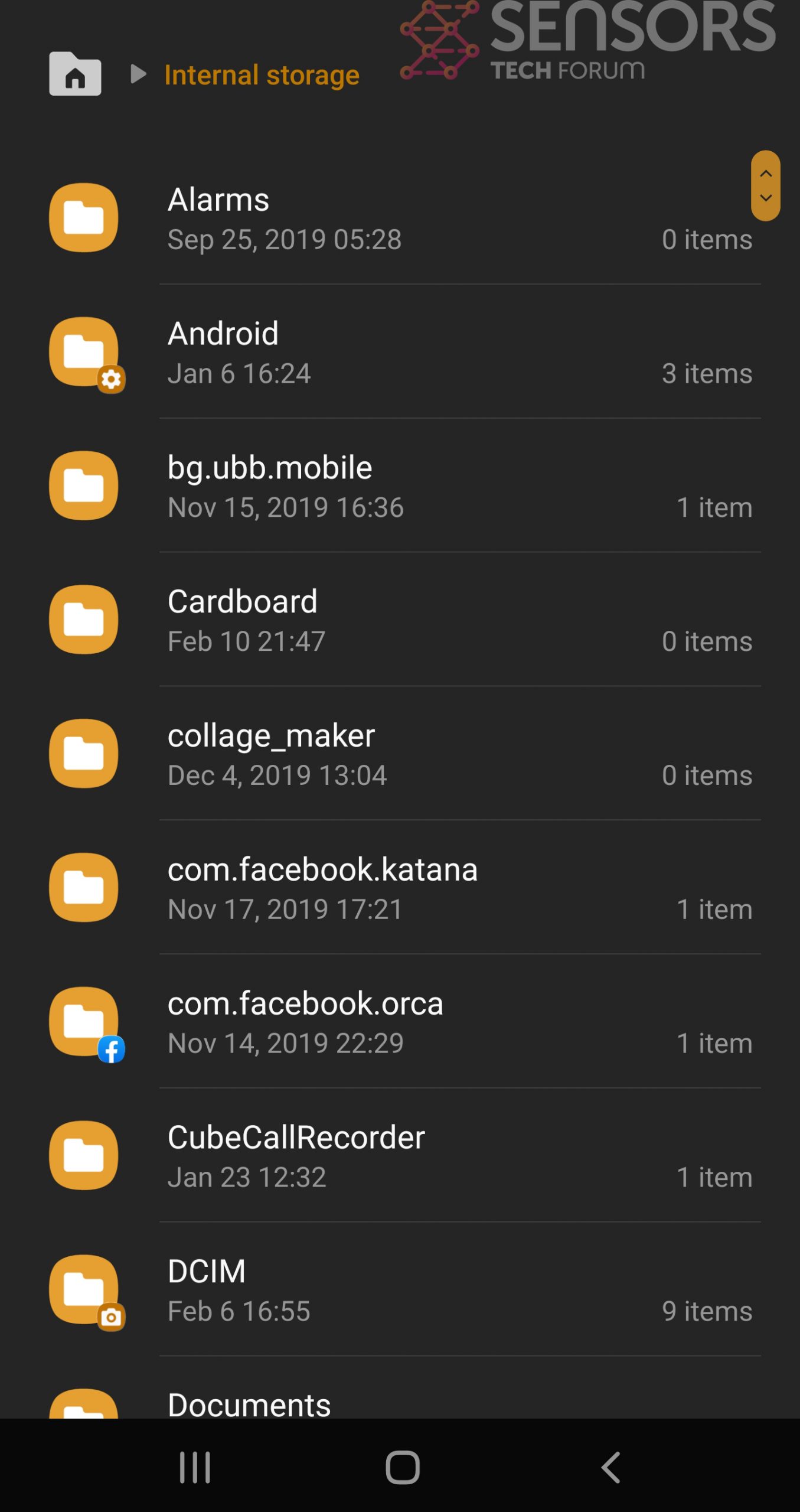

Degrau 4: Encontrar vírus arquivos ocultos em seu telefone Android e removê-los

Basta localizar o vírus e segurar o arquivo de vírus para excluí-lo.