Você está familiarizado com a ameaça sombria de STOP / DJVU ransomware, um pesadelo de segurança cibernética que assombra os usuários desde 2018? Este software malicioso não apenas bloqueia suas fotos queridas, documentos, e vídeos com chave de criptografia, mas também exige resgate pela sua devolução, apresentando um desafio complexo tanto para as vítimas como para os especialistas em segurança cibernética. Com suas raízes profundamente enraizadas em downloads enganosos e em constante evolução para superar os esforços de detecção, O ransomware STOP/DJVU simboliza um perigo significativo e persistente em nosso mundo interconectado.

Este artigo investiga o funcionamento interno do ransomware STOP/DJVU, desde seus métodos de infiltração astutos até estratégias eficazes para prevenção, remoção, e recuperação, equipando você com o conhecimento para proteger seu domínio digital contra esse inimigo formidável.

Resumo do ransomware STOP/DJVU

| Nome | STOP / DJVU Ransomware |

| Tipo | ransomware, Cryptovirus |

| Pequena descrição | Os arquivos são criptografados na máquina do seu computador e exige o pagamento de um resgate para supostamente recuperá-los. |

| Os sintomas | O programa malicioso irá criptografar seus arquivos com a ajuda do AES e RSA algoritmos de criptografia. Todos os arquivos bloqueados terão uma nova extensão anexada a eles. |

| distribuição Método | Os e-mails de spam, Anexos de e-mail |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

| Ferramenta de recuperação de dados | Windows Data Recovery por Stellar Phoenix Aviso prévio! Este produto verifica seus setores de unidade para recuperar arquivos perdidos e não pode recuperar 100% dos arquivos criptografados, mas apenas alguns deles, dependendo da situação e se você tem ou não reformatado a unidade. |

O que é STOP/DJVU Ransomware?

O ransomware STOP/DJVU representa uma forma sofisticada de malware que se infiltra nos sistemas para criptografar arquivos, essencialmente mantendo-os como reféns. Descoberto inicialmente em 2018, esta variedade de ransomware criptografa usuários’ arquivos, incluindo fotos, documentos, e vídeos, adicionando uma de suas muitas extensões de arquivo exclusivas, como .djvu, .lkfr, .lhy, .moia, ou .fatp. Após criptografia bem-sucedida, exige resgate em troca de chaves de descriptografia, prendendo usuários em uma situação terrível. Este ransomware normalmente se espalha por meio de downloads enganosos, como cracks de software e conteúdo pirata, aproveitando o fascínio do acesso gratuito para atrair usuários desavisados.

A principal intenção por trás do ransomware STOP/DJVU é forçar as vítimas a pagar um resgate para recuperar o acesso aos seus arquivos. Contudo, pagar o resgate não oferece garantia de que os arquivos criptografados serão restaurados. Este software malicioso usa criptografia de chave pública, um seguro criptografia método que torna a descriptografia não autorizada incrivelmente desafiadora sem a chave privada correspondente, detido apenas pelos atacantes.

A história e evolução do STOP/DJVU Ransomware

Desde que estreou em 2018, O ransomware STOP/DJVU evoluiu significativamente, tornando-se uma das famílias de ransomware mais prolíficas visando indivíduos em todo o mundo. Sua adaptabilidade é evidente através do lançamento de inúmeras variantes, cada um projetado para explorar diferentes vulnerabilidades e evitar a detecção por software de segurança.

A evolução do ransomware STOP/DJVU é marcada por seus desenvolvedores’ esforços contínuos para refinar seus mecanismos de entrega e criptografia. Ao contrário das versões anteriores que podem ter dependido de métodos mais simples de infecção, iterações recentes empregam táticas mais sofisticadas, como a exploração de vulnerabilidades de software e o uso de campanhas elaboradas de phishing. Esta adaptabilidade garante a sua prevalência e eficácia contínuas no comprometimento de sistemas.

além disso, a persistência da família STOP/DJVU é demonstrada por seus desenvolvedores’ respostas às medidas de segurança cibernética. À medida que pesquisadores de segurança e fornecedores de software trabalham para neutralizar ameaças desenvolvendo ferramentas de descriptografia, os criadores do ransomware STOP/DJVU neutralizam lançando novos, versões alteradas do malware. Este jogo contínuo de gato e rato torna o STOP/DJVU uma ameaça continuamente relevante e perigosa no ambiente digital atual.

Indivíduos e organizações devem adotar medidas abrangentes de segurança cibernética para mitigar o risco representado pelo ransomware STOP/DJVU. Investindo em software de segurança confiável, como SpyHunter, pode oferecer proteção crucial contra esses ataques de ransomware. Os recursos avançados de segurança do SpyHunter foram projetados para detectar e remover infecções de ransomware, proporcionando tranquilidade aos usuários e reduzindo significativamente o risco de ser vítima dessas ameaças maliciosas.

Adotando comportamentos online cautelosos, como evitar o download de software de fontes não verificadas e manter backups atualizados de arquivos importantes, também pode desempenhar um papel significativo na proteção contra ataques de ransomware. É essencial manter-se informado sobre as mais recentes ameaças à segurança cibernética e implementar medidas proativas para proteger dados valiosos contra ransomware como STOP/DJVU.

Como o STOP/DJVU Ransomware infecta seu sistema

Compreender como o ransomware STOP/DJVU se infiltra nos computadores é crucial para prevenção e resposta imediata. Esta variante de ransomware usa diversas estratégias para contornar medidas de segurança e criptografar usuários’ arquivos, conscientizando e alertando sobre importantes medidas de defesa.

Métodos comuns de infecção empregados pelo STOP/DJVU

O ransomware STOP/DJVU emprega várias táticas para obter acesso não autorizado aos sistemas:

- Programas gratuitos: Este ransomware geralmente pega carona em programas freeware baixados de fontes questionáveis, incluindo sites de torrent. Os pacotes de software incluídos podem conter malware oculto esperando para entrar em ação depois de instalado.

- Arquivos executáveis falsos: Usuários baixando extensões de aplicativos (.arquivos exe) de fontes não confiáveis podem iniciar inadvertidamente o ransomware. Esses executáveis falsos muitas vezes se disfarçam de software ou atualizações legítimas.

- Scripts Maliciosos: Visitar sites comprometidos pode acionar scripts maliciosos que baixam ransomware em seu computador. Esses scripts podem ser ativados ao clicar em anúncios ou alertas enganosos.

- Redes Inseguras: Redes sem segurança adequada podem se tornar canais para distribuição de ransomware, especialmente ao baixar ou compartilhar arquivos nessas redes.

- Phishing de e-mail: E-mails fraudulentos que imitam entidades respeitáveis podem induzir os usuários a abrir anexos ou clicar em links que implantam o ransomware em seus sistemas.

- Explorando vulnerabilidades de software: Software desatualizado ou sem correção apresenta oportunidades para o ransomware STOP/DJVU explorar falhas conhecidas e se infiltrar em sistemas.

Ficar vigilante e adotar hábitos seguros de navegação e download são vitais para prevenir a infecção por ransomware.

Sinais de que seu dispositivo pode estar infectado por STOP/DJVU

Reconhecer os sinais de uma infecção STOP/DJVU pode ajudar a mitigar o seu impacto:

- Alterações na extensão do arquivo: Uma pista imediata é o aparecimento de extensões desconhecidas, como .djvu, anexado aos seus arquivos, indicando criptografia.

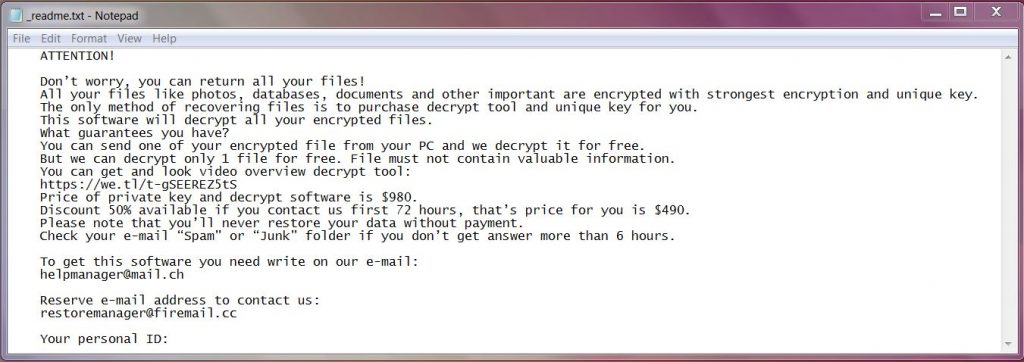

- Ransom Notes: Encontrar um readme.txt arquivo ou similar bilhete de resgate na sua área de trabalho ou em pastas é um sinal claro de atividade de ransomware.

- Incapacidade de abrir arquivos: Se você não conseguir abrir os arquivos ou eles parecerem confusos, provavelmente significa que eles foram criptografados.

- Deterioração do desempenho do sistema: O ransomware pode tornar o seu computador significativamente mais lento, pois criptografa arquivos ou opera em segundo plano.

Encontrar esses sinais exige ação imediata. Proteger-se contra danos maiores significa desconectar-se da Internet e considerar aconselhamento profissional antes de efetuar qualquer pagamento de resgate.. Para proteção abrangente e remoção de tais ameaças, empregar uma solução de segurança dedicada como o SpyHunter pode fornecer defesa em tempo real e minimizar os riscos associados a infecções por ransomware.

Guia passo a passo para remover com segurança STOP/DJVU Ransomware

Enfrentar o ransomware STOP/DJVU exige uma abordagem calculada para garantir a segurança dos seus dados e a integridade do seu sistema informático. Este guia orienta você através de uma abordagem estratégica, processo passo a passo para mitigar a ameaça desse ransomware generalizado.

Isolando a máquina infectada: Um primeiro passo crucial

Antes de mergulhar no processo de remoção, é fundamental isolar a máquina infectada. Isso significa desconectar-se da internet, desativando redes compartilhadas, e cessando todas as transferências de dados. Ao fazê-lo, você evita que o ransomware se espalhe para outros dispositivos e protege a integridade da sua rede. Aqui estão simples, passos práticos:

- Desconecte seu dispositivo da internet, desligando a conexão Wi-Fi ou desconectando o cabo Ethernet.

- Desligue o Bluetooth e quaisquer outros serviços baseados em conexão para evitar a propagação.

- Alerte seu administrador de rede ou equipe de segurança, se aplicável, para garantir uma segurança mais ampla do sistema.

Essas ações preventivas ajudam a conter a ameaça e a criar um ambiente seguro para remoção de malware.

Utilize o SpyHunter para remover automaticamente o STOP/DJVU Ransomware

Depois de isolar a máquina afetada, o próximo passo é enfrentar o ransomware diretamente. Usar uma ferramenta avançada de remoção de malware como o SpyHunter agiliza esse processo.

Os benefícios de usar o SpyHunter para remoção de ransomware

SpyHunter é um software poderoso projetado para identificar, isolar, e eliminar malware, incluindo o famoso ransomware STOP/DJVU. É criado para usuários de todas as formações técnicas, oferecendo um simples, abordagem eficaz para remoção de malware. Aqui estão as principais vantagens:

- Capacidades avançadas de detecção: O SpyHunter emprega algoritmos sofisticados para detectar ameaças de malware conhecidas e emergentes.

- Interface amigável: Seu design intuitivo simplifica o processo de remoção de vírus, tornando-o acessível a todos os usuários.

- Remoção Automatizada: Depois que o malware for detectado, O SpyHunter remove essas ameaças de forma eficiente com intervenção mínima do usuário, reduzindo o risco de erro humano.

- Atualizações regulares: Atualizações frequentes garantem que o SpyHunter esteja à frente das mais recentes ameaças à segurança cibernética, fornecendo proteção contínua para o seu dispositivo.

Para usar o SpyHunter para remoção de ransomware:

- Baixe e instale o SpyHunter de acordo com as instruções fornecidas.

- Execute uma verificação para identificar software malicioso em seu dispositivo.

- Siga as instruções para remover qualquer malware detectado, efetivamente livrando seu dispositivo do ransomware STOP/DJVU.

Esta abordagem não só elimina a ameaça imediata, mas também fortalece o seu dispositivo contra infecções futuras., oferecendo tranquilidade em um ambiente digital em constante evolução.

Decifrar seus arquivos: Combate ao ransomware STOP/DJVU

Ser vítima do ransomware STOP/DJVU pode ser uma experiência estressante, com arquivos pessoais ou importantes subitamente fora de alcance devido à criptografia. Felizmente, a luta contra esta forma de ataque cibernético não é desesperadora. Compreender as ferramentas e métodos disponíveis para descriptografia pode desempenhar um papel fundamental na recuperação de seus dados. Este guia visa simplificar o processo de descriptografia, fornecendo um farol de esperança para as pessoas afetadas.

Identificando se seus arquivos foram criptografados com chaves online ou offline

O primeiro passo para descriptografar seus arquivos é identificar o tipo de chave usada para criptografá-los. Variantes de ransomware STOP/DJVU usam chaves online ou offline. Determinar qual deles foi usado é crucial, pois impacta significativamente sua abordagem de recuperação. chaves offline são reutilizados em múltiplas vítimas, tornando a descriptografia mais simples quando uma chave é recuperada por especialistas em segurança cibernética. Em contraste, chaves on-line são únicos para cada vítima, complicando o processo de descriptografia devido à especificidade da criptografia.

Para verificar o tipo de criptografia usada em seus arquivos, examine a nota de resgate deixada pelos invasores ou use ferramentas de descriptografia fornecidas por empresas de segurança cibernética respeitáveis, que muitas vezes identificam automaticamente o tipo de criptografia.

Explorando ferramentas de descriptografia disponíveis para arquivos STOP/DJVU

Várias ferramentas foram desenvolvidas para ajudar as vítimas do ransomware STOP/DJVU a descriptografar seus arquivos. A disponibilidade e a eficácia dessas ferramentas podem variar de acordo com o tipo de chave de criptografia usada durante o ataque.. Veja como proceder com as soluções de descriptografia mais comumente recomendadas:

- Descriptografador EmsiSoft para STOP Djvu: Esta é uma ferramenta amplamente recomendada para vítimas cujos arquivos foram criptografados com chaves offline. É simples de usar:

- Faça o download do Decodificador EmsiSoft para STOP Djvu no site oficial.

- Execute o programa e siga as instruções na tela para iniciar o processo de descriptografia.

- Se seus dados foram criptografados com uma chave offline, a ferramenta pode restaurar seus arquivos com sucesso.

- Descriptografia de chave on-line: Se seus arquivos foram criptografados com uma chave online, o processo se torna mais complicado. Como cada chave é única, recuperar seus arquivos sem a chave específica é um desafio. É aconselhável verificar regularmente se há atualizações nas ferramentas de descriptografia e nos fóruns da comunidade, à medida que novas chaves ou métodos podem surgir.

- Verificando novos decodificadores: Visite regularmente fontes confiáveis, como o site do ID Ransomware ou a página da ferramenta de descriptografia da EmsiSoft, para obter atualizações sobre novas soluções de descriptografia que foram desenvolvidas.

Ao lidar com criptografia por uma chave online, manter a esperança e manter-se informado são cruciais. Embora a descriptografia imediata possa não ser possível, os esforços contínuos da comunidade de segurança cibernética muitas vezes levam a avanços que podem facilitar a recuperação dos seus arquivos no futuro.

Nos casos em que a descriptografia não é imediatamente viável com as ferramentas disponíveis, praticar uma boa higiene digital fazendo backup de seus dados regularmente e usando software de segurança como o SpyHunter pode fornecer uma defesa proativa contra futuros ataques de ransomware e simplificar a recuperação caso você se torne uma vítima.

STOP/DJVU pode ser descriptografado? [Descriptografador disponível]

Em resumo, pode ser, dependendo da versão do ransomware.

Há uma ferramenta de descriptografia lançada para DJVU que requer .NET Framework 4.5.2 instalada ou uma versão posterior. A ferramenta foi inicialmente lançado para o .Puma, .pumax, .pumas versões do cryptovirus. Michael Gillespie reguralrly atualiza-lo para apoiar verions recém-descobertas como .formato, .Acesso, .Nderod, .bopador, .novasof, .Dodoc, .todar e outro. Lembre-se de que a ferramenta requer um par de um arquivo original e sua versão criptografada.

Versões STOP/DJVU que podem ser descriptografadas

Conforme explicado pelo desenvolvedor do descriptografador, para todas as versões do STOP Djvu, os arquivos podem ser descriptografados com sucesso se forem criptografados com uma chave offline que temos.

Para variantes mais antigas do Djvu, os arquivos também podem ser descriptografados usando pares de arquivos criptografados/originais enviados ao portal STOP Djvu Submission. Este método, Contudo, não é aplicável a novos arquivos Djvu criptografados após agosto 2019.

O descriptografador EmsiSoft é capaz de descriptografar 148 variantes do software que exige resgate de 202+ acessível. As seguintes extensões são suportados pela ferramenta de descriptografia:

→ .mais, .stas, .seto, .Roteiro, .pagamento, .meds, .kvag, .cavalheiro, .karl, .nariz, .noos, .kuub, .reco, .bora, .planos, .foi, .galeão, .derp, .meka, .mesquita, .Peet, .mbed, .kodg, .zobm, .MSOP, .causa, .mkos, .SENV, .reabilitação, .bola, .repp, .alka, .sombra, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .PDFF, .pensar, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .ventilador, .promos, .promocional, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .batendo, .kropun, .charcl, .doples, .luzes, .luceq, .chech, .Alivia, .caminho, .Tronas, .despesa, .bosque, .para integrar, .roland, .refols, .raldug, .Etol, .Guvr, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .beijo, .fedasot, .berost, .forasom, .fordan, .CODN, .codnat1, .piadas, .dotmap, .radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .pedra, .redmat, .lanceta, .Davda, .poret, .pidom, .aperto, .heroset, .boston, .muslat, .gerosan, .vesad, .Horom, .não encontrar, .troca, .de, .lotep, .nusar, .confiança, .besub, .cezor, .lokas, .dildos, .escravo, .Vusd, .Herad, .berosuce, .teve, .Gusau, .madek, .darus, .tocue, .lapoi, .todar, .Dodoc, .bopador, .novasof, .ntuseg, .Nderod, .Acesso, .formato, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .entrar, .brusaf, .londec, .krusop, .mtogas, .Soh, .Nacro, .Pedro, .nuksus, .vesrato, .masodas, .cetori, .olhar fixamente, .cenouras, .mais, .stas, .seto, .Roteiro, .pagamento, .kvag, .karl, .nariz, .noos, .kuub, .reco, .bora

Se você ver a sua variante entre as que estão acima, deveria ser 100% decryptable agora.

Prevenção é melhor que a cura: Como se proteger contra ataques de ransomware

Com a era digital vem o aumento do risco de ataques de ransomware, onde seus dados preciosos são criptografados e mantidos sob resgate. A boa notícia é, com medidas proativas, você pode minimizar significativamente o risco de uma violação. Nesta discussão, exploraremos estratégias-chave para proteger sua atmosfera digital de forma eficaz.

Estratégias eficazes para fazer backup de seus dados regularmente

Backups regulares de dados são sua rede de segurança no caso de um ataque de ransomware. Aqui estão alguns métodos fáceis de usar para garantir que seus dados permaneçam seguros:

- Dispositivos de armazenamento externo: Utilize discos rígidos externos ou unidades USB para fazer backup de seus arquivos. Desconecte-os e armazene-os em um local seguro assim que o backup for concluído para evitar que sejam alvo de um ataque.

- Serviços na nuvem: O armazenamento em nuvem é uma maneira conveniente de garantir que seus arquivos estejam acessíveis mesmo que seus dispositivos locais estejam comprometidos. Serviços como o Microsoft OneDrive permitem backup e sincronização contínuos entre dispositivos, garantindo que seus dados não sejam apenas salvos em backup, mas também atualizados em todos os dispositivos.

- Particione sua unidade: Mantendo seu sistema operacional e arquivos pessoais em partições de unidade separadas, você pode proteger seus dados mesmo se precisar limpar a partição do sistema operacional. Este método adiciona uma camada adicional de segurança de dados.

Ao implementar essas estratégias de backup, a recuperação de um ataque de ransomware torna-se um processo gerenciável, em vez de uma perda catastrófica de dados.

A importância de manter seu software atualizado

Software desatualizado é o principal alvo de ataques de ransomware devido a vulnerabilidades de segurança que não foram corrigidas. Siga estas etapas simples, mas eficazes para aprimorar sua segurança digital:

- Ative atualizações automáticas: Isso garante que o software, especialmente seu sistema operacional e soluções de segurança, estão sempre atualizados com os patches de segurança mais recentes.

- Auditorias regulares de software: Revise e atualize regularmente todos os aplicativos de software para mitigar possíveis pontos de entrada para ransomware.

Manter atualizações de software é uma precaução simples, mas crucial, contra a infiltração de ransomware, protegendo seu ambiente digital contra vulnerabilidades conhecidas.

Por que investir em soluções de segurança abrangentes como o SpyHunter é essencial

Na luta contra ameaças de ransomware cada vez mais sofisticadas, soluções de segurança abrangentes são seus guardiões vigilantes. SpyHunter, com seus robustos recursos antimalware, oferece benefícios essenciais:

- Proteção Proativa: O mecanismo de verificação dinâmica do SpyHunter foi projetado para detectar e impedir ataques de ransomware antes que eles possam criptografar seus arquivos, fornecendo proteção em tempo real que se adapta às ameaças em evolução.

- Detecção abrangente de ameaças: Utilizando algoritmos avançados, SpyHunter identifica e neutraliza uma ampla gama de ameaças digitais, garantindo segurança abrangente para o seu sistema.

- Paz de espírito: Com as medidas de proteção do SpyHunter em vigor, você pode navegar no mundo digital com confiança, saber que seu sistema está protegido contra várias ameaças de segurança cibernética.

Investir em uma solução de segurança abrangente como o SpyHunter não apenas melhora sua defesa contra ransomware, mas também fortalece sua privacidade e integridade digital contra um espectro de ameaças cibernéticas. Adote o SpyHunter para uma postura de segurança reforçada que mantém sua vida digital segura.

Compreendendo o Ransomware: Um olhar mais atento sobre a mecânica do STOP/DJVU

ransomware, na sua forma mais básica, é um tipo de software malicioso projetado para bloquear o acesso a um sistema de computador até que uma quantia em dinheiro seja paga. STOP / DJVU ransomware, Contudo, leva essa manipulação a outro nível, empregando métodos avançados de criptografia para bloquear arquivos individualmente - tornando particularmente desafiador reverter o dano sem a chave de descriptografia exclusiva. Esta variante visa principalmente usuários do Windows, explorar vulnerabilidades ou negligência do usuário, como baixar software pirata ou clicar em links enganosos.

O processo começa quando o ransomware se infiltra em um sistema, geralmente mascarado como um download legítimo. Após a execução, ele verifica tipos de arquivos específicos – tais como documentos, imagens, e arquivos multimídia – e os criptografa usando criptografia sofisticada de chave pública. Isso significa que ele usa uma chave pública para criptografar os arquivos e exige que a vítima compre uma chave privada para descriptografá-los.. Para manter uma aparência de usabilidade, STOP/DJVU criptografa apenas os primeiros 5 MB dos dados, garantindo que o usuário ainda possa operar o sistema e, mais importante, acessar a internet para pagar o resgate.

O que torna o STOP/DJVU diferente de outras variantes de ransomware?

O que diferencia o STOP/DJVU de outras famílias de ransomware é seu grande volume de variantes e sua agressiva taxa de evolução. Com nomes como .djvu, .lkfr, .lhy, entre outros, cada variante aplica uma extensão de arquivo exclusiva aos arquivos criptografados, tornando-os facilmente identificáveis, mas difíceis de desbloquear sem a chave de descriptografia correspondente. Esta evolução constante ajuda o ransomware a evitar a detecção por software de segurança, já que novas versões podem inicialmente passar despercebidas pelos programas antivírus’ bases de dados.

Além disso, a família de ransomware STOP/DJVU demonstra preferência por explorar usuários menos exigentes da Internet que podem baixar conteúdo pirata ou software crackeado. Esta estratégia de segmentação não só alarga o seu conjunto de potenciais vítimas, mas também explora um nicho que é menos propenso a procurar ajuda oficial devido à legalidade questionável das suas actividades..

As táticas psicológicas empregadas pelos cibercriminosos por trás do ransomware

Os cibercriminosos por trás do ransomware STOP/DJVU exploram táticas psicológicas para pressionar as vítimas a pagar o resgate. Ao criptografar os arquivos de destino, o ransomware deixa uma nota que geralmente exige pagamento em criptomoeda, prometendo uma chave de descriptografia em troca. Esta nota geralmente enfatiza uma oferta por tempo limitado, onde o valor do resgate dobraria após um determinado período, criando um senso de urgência.

Nomeando os arquivos criptografados com extensões reconhecíveis e deixando notas de resgate fáceis de encontrar, esses criminosos brincam com as vítimas’ medos e desespero. A estratégia é clara: criar um cenário em que pagar o resgate pareça a maneira mais fácil e rápida de recuperar o acesso a dados preciosos. Para muitos, especialmente aqueles que não estão preparados com backups recentes ou que não estão familiarizados com o funcionamento do ransomware, a pressão para obedecer pode parecer esmagadora.

Em situações em que a proteção contra tais ameaças seja adequada, utilizar software de segurança como o SpyHunter pode oferecer uma linha de defesa eficaz. Os recursos avançados do SpyHunter foram projetados para detectar e remover variantes de ransomware, incluindo aqueles da família STOP/DJVU, fornecendo assim aos usuários uma ferramenta essencial na batalha contra ameaças cibernéticas maliciosas.

Consequências e Recuperação: Reconstruindo após um ataque de ransomware

Recuperando de um ataque de ransomware é um processo que requer planejamento e ação cuidadosos. Uma vez neutralizada a ameaça imediata, é crucial se concentrar em restaurar seus dados com segurança e proteger sua privacidade. Aqui estão algumas etapas essenciais a serem seguidas:

- Avalie a extensão do dano: Avalie quais arquivos foram criptografados e determine a gravidade do ataque. Isso ajudará a decidir os próximos passos e se é necessária ajuda profissional.

- Remova o malware: Antes de qualquer esforço de recuperação, garantir que o software malicioso seja completamente removido do seu sistema. Não fazer isso pode resultar na nova criptografia dos arquivos restaurados ou na disseminação adicional do malware.

- Usar Restauração do Sistema: Se disponível, use a Restauração do Sistema do Windows para reverter seu sistema a um ponto anterior à ocorrência da infecção. Isso pode ajudar a remover alterações feitas pelo ransomware sem afetar os arquivos pessoais.

- Recuperação de dados: Utilize ferramentas de recuperação de dados, como Recuva, para tentar a restauração de arquivos criptografados. Embora nem todos os arquivos possam ser recuperáveis, esta etapa é crucial para salvar o máximo de dados possível.

- Fortaleça suas medidas de segurança cibernética: A pós-recuperação é o momento perfeito para aprimorar seus protocolos de segurança. Isso inclui atualização de software, fortalecendo senhas, e implementação de autenticação multifator para proteção contra ataques futuros.

- Backups regulares: Estabeleça uma abordagem disciplinada para fazer backup regularmente de seus arquivos importantes. Ter backups em uma unidade externa ou armazenamento em nuvem pode mitigar significativamente os danos causados por futuros ataques de ransomware.

Lembrar, o caminho para a recuperação não consiste apenas em restaurar o que foi perdido, mas também em fortalecer suas defesas para garantir melhor proteção no futuro.

Quando procurar ajuda profissional: Consultoria de especialistas em segurança cibernética

Em algumas situações, a complexidade do ataque e a capacidade técnica da entidade afetada podem exigir a procura de ajuda profissional. É aqui que consultar especialistas em segurança cibernética se torna crucial:

- Conhecimento e experiência especializados: Especialistas em segurança cibernética trazem uma riqueza de conhecimento e experiência especializados, especialmente na recuperação de ransomware. A sua familiaridade com as últimas ameaças e tendências pode ser inestimável.

- Acesso a ferramentas avançadas: Os profissionais têm acesso às ferramentas mais avançadas para remoção eficaz de malware e restauração de dados, que pode não estar prontamente disponível para o usuário médio.

- Orientação Estratégica: Além da recuperação imediata, especialistas podem fornecer orientação estratégica para melhorar sua postura de segurança. Isso inclui aconselhamento personalizado sobre como prevenir ataques futuros e melhorar sua estratégia geral de segurança cibernética.

A decisão de consultar profissionais depende de vários fatores, mas lembre-se, uma ação rápida e informada é essencial. Os especialistas em segurança cibernética não apenas ajudam na recuperação, mas também desempenham um papel fundamental no reforço das suas defesas contra ameaças futuras.. Nos casos em que a complexidade do ataque supera as suas capacidades técnicas, entrar em contato com especialistas pode aumentar significativamente suas chances de recuperação bem-sucedida e proteger seu ambiente digital contra ameaças emergentes.

Em contextos onde as discussões sobre medidas de segurança, ferramentas para remoção de malware, ou recuperação do sistema são relevantes, SpyHunter surge como um aliado poderoso. Suas capacidades na identificação e remoção de malware, além de fornecer proteção em tempo real, fazem do SpyHunter uma recomendação adequada para usuários que buscam aprimorar sua postura de segurança cibernética.

Ficar à frente: O futuro das estratégias de defesa contra ransomware

A batalha contra o ransomware é contínua e evolui. À medida que os cibercriminosos refinam suas técnicas, o mesmo deve acontecer com as nossas estratégias de defesa. Esperando ansiosamente, é crucial que tanto as organizações como os indivíduos adotem uma abordagem proativa à segurança cibernética. Isso inclui manter-se informado sobre as últimas tendências de ransomware e usar soluções de segurança avançadas como o SpyHunter., que oferece proteção em tempo real contra ameaças emergentes. Priorizando atualizações, utilizando práticas de segurança inteligentes, e investindo em proteção abrangente, podemos estar um passo à frente na luta contra o ransomware.

Tecnologias emergentes em segurança cibernética e seu papel no combate ao ransomware

O cenário da defesa contra ransomware está sendo radicalmente transformado por tecnologias emergentes. Inteligência artificial (AI) e algoritmos de aprendizado de máquina estão na vanguarda, fornecendo meios sofisticados para detectar e neutralizar ameaças antes que elas possam causar danos. A tecnologia Blockchain também oferece uma nova camada de segurança, permitindo métodos de transação mais seguros que podem minimizar a eficácia dos ataques de ransomware destinados à extorsão financeira.. enquanto isso, soluções de segurança baseadas em nuvem estão se tornando cada vez mais populares por sua capacidade de fornecer defesas dinâmicas e escalonáveis que podem se adaptar à crescente complexidade das táticas de ransomware. A incorporação dessas tecnologias em estratégias de segurança cibernética aumenta a capacidade de uma organização de se proteger de forma eficaz contra ataques sofisticados de ransomware.

Esforços comunitários e legais para combater a ameaça do ransomware

A luta contra o ransomware também vai além das soluções tecnológicas para incluir esforços comunitários e legais. Compartilhamento de informações entre empresas, especialistas em segurança cibernética, e as agências internacionais de aplicação da lei provaram ser inestimáveis para se manterem à frente das campanhas de ransomware. Esses esforços colaborativos facilitam a rápida disseminação de inteligência sobre ameaças, ajudando a encerrar ataques antes que eles se espalhem amplamente. além disso, governos em todo o mundo estão aplicando regulamentações e penalidades mais rigorosas contra os cibercriminosos, com o objetivo de impedir a criação e distribuição de ransomware. É através desta combinação de vigilância comunitária, ação legal, e a implantação de medidas de segurança avançadas que podemos esperar fazer avanços significativos contra a ameaça do ransomware nos próximos anos.

Informações finais: Melhorando suas defesas contra ransomware STOP/DJVU

À medida que a ameaça do ransomware STOP/DJVU continua a evoluir, melhorar suas medidas de segurança cibernética nunca foi tão crítico. Esta visão final tem como objetivo equipá-lo com etapas e estratégias práticas para fortalecer suas defesas contra essa ameaça generalizada.

A pedra angular de uma estratégia de defesa sólida contra ataques de ransomware é uma postura informada e proativa. Ao compreender como o ransomware se espalha e as armadilhas mais comuns utilizadas pelos cibercriminosos, como e-mails de phishing e downloads maliciosos, você pode reduzir significativamente sua vulnerabilidade.

Estratégias-chave para proteção aprimorada:

- Atualizações regulares: Mantenha seu sistema operacional e todos os softwares atualizados. Os cibercriminosos muitas vezes exploram vulnerabilidades conhecidas em software para iniciar seus ataques. Garantindo que seu sistema esteja sempre atualizado, você fecha essas lacunas de segurança e dificulta a infiltração de invasores em seu ambiente digital.

- Backup de seus dados: Faça backup regularmente de seus arquivos e dados importantes para uma solução de armazenamento externo ou serviço em nuvem. Esta ação pode ser sua rede de segurança, garantindo que em caso de ataque, você tem cópias não infectadas de suas informações que podem ser restauradas.

- Use soluções de segurança confiáveis: O emprego de soluções antivírus e antimalware confiáveis oferece um escudo crucial contra ataques de ransomware. Produtos como o SpyHunter são projetados para detectar e neutralizar ameaças como o ransomware STOP/DJVU antes que eles possam criptografar seus arquivos. A integração dessas ferramentas de segurança em seu kit de ferramentas de segurança cibernética não apenas melhora suas defesas, mas também proporciona tranquilidade.

- Eduque-se e aos outros: Mantenha-se informado sobre as últimas ameaças de ransomware e compartilhe esse conhecimento com amigos, família, e colegas. Compreender as táticas usadas pelos cibercriminosos para espalhar ransomware pode diminuir significativamente as chances de ataques bem-sucedidos.

- Pratique Navegação Segura: Tenha cuidado ao navegar na internet; evite clicar em links suspeitos ou baixar software de fontes não verificadas. Este hábito simples, mas eficaz, pode impedir que softwares maliciosos obtenham acesso ao seu sistema.

A recuperação de um ataque de ransomware pode ser desafiadora, mas seguindo estas medidas preventivas, você pode mitigar significativamente o risco e o impacto. Embora nem todos os arquivos criptografados possam ser recuperados, ter uma combinação de backups atualizados, bons hábitos de segurança cibernética, e um software de segurança poderoso como o SpyHunter colocará você em uma posição forte para se defender contra o ransomware STOP/DJVU e outras ameaças digitais.

Em suma, mantendo backups regulares, usando soluções antivírus confiáveis como SpyHunter, atualizando seu software, praticando hábitos de navegação seguros, e manter-se informado sobre ameaças de ransomware são fundamentais. Ao adotar essas estratégias, você não apenas protege seus ativos digitais, mas também contribui para uma luta mais ampla contra ransomware.

- Degrau 1

- Degrau 2

- Degrau 3

- Degrau 4

- Degrau 5

Degrau 1: Scan for STOP/DJVU Ransomware with SpyHunter Anti-Malware Tool

Remoção automática de ransomware - Guia de Vídeo

Degrau 2: Uninstall STOP/DJVU Ransomware and related malware from Windows

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Degrau 3: Limpe quaisquer registros, created by STOP/DJVU Ransomware on your computer.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, created by STOP/DJVU Ransomware there. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Antes de começar "Degrau 4", por favor Arrancar de novo para o modo Normal, no caso em que você está no Modo de Segurança.

Isto irá permitir-lhe instalar e uso SpyHunter 5 com sucesso.

Degrau 4: Boot Your PC In Safe Mode to isolate and remove STOP/DJVU Ransomware

Degrau 5: Try to Restore Files Encrypted by STOP/DJVU Ransomware.

Método 1: Use o STOP Decrypter da Emsisoft.

Nem todas as variantes deste ransomware pode ser descriptografado gratuitamente, mas nós adicionamos o decryptor utilizado por pesquisadores que é frequentemente atualizado com as variantes que se tornam, eventualmente descriptografado. Você pode tentar e descriptografar seus arquivos usando as instruções abaixo, mas se eles não funcionam, então, infelizmente, a sua variante do vírus ransomware não é decryptable.

Siga as instruções abaixo para usar o decrypter Emsisoft e descriptografar os arquivos de graça. Você pode baixar a ferramenta de decodificação Emsisoft ligados aqui e depois seguir os passos apresentados abaixo:

1 Botão direito do mouse na decrypter e clique em Executar como administrador como mostrado abaixo:

2. Concordo com os termos de licença:

3. Clique em "Adicionar pasta" e em seguida, adicione as pastas onde deseja que os arquivos descriptografado como debaixo mostrado:

4. Clique em "Decrypt" e esperar por seus arquivos para ser decodificado.

Nota: Crédito para o decryptor vai para pesquisadores Emsisoft que fizeram a descoberta com este vírus.

Método 2: Use software de recuperação de dados

Ransomware infections and STOP/DJVU Ransomware aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. É por isso que sugeriram um método de recuperação de dados que podem ajudá-lo a ir descriptografia torno direta e tentar restaurar seus arquivos. Tenha em mente que este método pode não ser 100% eficaz, mas também pode ajudá-lo um pouco ou muito em situações diferentes.

Basta clicar no link e nos menus do site na parte superior, escolher Recuperação de dados - Assistente de Recuperação de Dados para Windows ou Mac (dependendo do seu SO), e depois baixe e execute a ferramenta.

STOP/DJVU Ransomware-FAQ

What is STOP/DJVU Ransomware Ransomware?

STOP/DJVU Ransomware is a ransomware infecção - o software malicioso que entra no computador silenciosamente e bloqueia o acesso ao próprio computador ou criptografa seus arquivos.

Muitos vírus ransomware usam algoritmos de criptografia sofisticados para tornar seus arquivos inacessíveis. O objetivo das infecções por ransomware é exigir que você pague um pagamento por resgate para ter acesso aos seus arquivos de volta.

What Does STOP/DJVU Ransomware Ransomware Do?

O ransomware em geral é um software malicioso que é projetado para bloquear o acesso ao seu computador ou arquivos até que um resgate seja pago.

Os vírus ransomware também podem danificar seu sistema, corromper dados e excluir arquivos, resultando na perda permanente de arquivos importantes.

How Does STOP/DJVU Ransomware Infect?

Via several ways.STOP/DJVU Ransomware Ransomware infects computers by being sent através de e-mails de phishing, contendo anexo de vírus. Esse anexo geralmente é mascarado como um documento importante, gostar uma fatura, documento bancário ou até mesmo uma passagem de avião e parece muito convincente para os usuários.

Another way you may become a victim of STOP/DJVU Ransomware is if you baixe um instalador falso, crack ou patch de um site de baixa reputação ou se você clicar em um link de vírus. Muitos usuários relatam ter recebido uma infecção por ransomware baixando torrents.

How to Open .STOP/DJVU Ransomware files?

Vocês can't sem um descriptografador. Neste ponto, a .STOP / DJVU Ransomware arquivos são criptografado. Você só pode abri-los depois de descriptografados usando uma chave de descriptografia específica para o algoritmo específico.

O que fazer se um descriptografador não funcionar?

Não entre em pânico, e faça backup dos arquivos. Se um decodificador não decifrar seu .STOP / DJVU Ransomware arquivos com sucesso, então não se desespere, porque esse vírus ainda é novo.

posso restaurar ".STOP / DJVU Ransomware" arquivos?

sim, às vezes os arquivos podem ser restaurados. Sugerimos vários métodos de recuperação de arquivos isso poderia funcionar se você quiser restaurar .STOP / DJVU Ransomware arquivos.

Esses métodos não são de forma alguma 100% garantido que você será capaz de recuperar seus arquivos. Mas se você tiver um backup, suas chances de sucesso são muito maiores.

How To Get Rid of STOP/DJVU Ransomware Virus?

A maneira mais segura e eficiente de remover esta infecção por ransomware é o uso de um programa anti-malware profissional.

It will scan for and locate STOP/DJVU Ransomware ransomware and then remove it without causing any additional harm to your important .STOP/DJVU Ransomware files.

Posso denunciar ransomware às autoridades?

Caso seu computador tenha sido infectado por uma infecção de ransomware, você pode denunciá-lo aos departamentos de polícia locais. Ele pode ajudar as autoridades em todo o mundo a rastrear e determinar os autores do vírus que infectou seu computador.

Abaixo, preparamos uma lista com sites governamentais, onde você pode registrar uma denúncia caso seja vítima de um cibercrime:

Autoridades de segurança cibernética, responsável por lidar com relatórios de ataque de ransomware em diferentes regiões em todo o mundo:

Alemanha - Portal oficial da polícia alemã

Estados Unidos - IC3 Internet Crime Complaint Center

Reino Unido - Polícia de Fraude de Ação

França - Ministro do interior

Itália - Polícia Estadual

Espanha - Policia Nacional

Países Baixos - Aplicação da lei

Polônia - Polícia

Portugal - Polícia Judiciária

Grécia - Unidade de crime cibernético (Polícia Helênica)

Índia - Polícia de Mumbai - Célula de investigação do CyberCrime

Austrália - Centro de crime de alta tecnologia australiano

Os relatórios podem ser respondidos em prazos diferentes, dependendo das autoridades locais.

Você pode impedir que o ransomware criptografe seus arquivos?

sim, você pode prevenir o ransomware. A melhor maneira de fazer isso é garantir que o sistema do seu computador esteja atualizado com os patches de segurança mais recentes, use um programa anti-malware confiável e firewall, faça backup de seus arquivos importantes com frequência, e evite clicar em links maliciosos ou baixando arquivos desconhecidos.

Can STOP/DJVU Ransomware Ransomware Steal Your Data?

sim, na maioria dos casos ransomware roubará suas informações. It is a form of malware that steals data from a user's computer, criptografa isso, e depois exige um resgate para descriptografá-lo.

Em muitos casos, a autores de malware ou invasores ameaçarão excluir os dados ou publicá-lo on-line a menos que o resgate seja pago.

O ransomware pode infectar WiFi?

sim, ransomware pode infectar redes WiFi, como agentes mal-intencionados podem usá-lo para obter o controle da rede, roubar dados confidenciais, e bloquear usuários. Se um ataque de ransomware for bem-sucedido, pode levar a uma perda de serviço e/ou dados, e em alguns casos, perdas financeiras.

Devo Pagar Ransomware?

Não, você não deve pagar extorsionários de ransomware. Pagá-los apenas incentiva os criminosos e não garante que os arquivos ou dados sejam restaurados. A melhor abordagem é ter um backup seguro de dados importantes e estar atento à segurança em primeiro lugar.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, os hackers ainda podem ter acesso ao seu computador, dados, ou arquivos e pode continuar ameaçando expô-los ou excluí-los, ou mesmo usá-los para cometer crimes cibernéticos. Em alguns casos, eles podem até continuar a exigir pagamentos de resgate adicionais.

Um ataque de ransomware pode ser detectado?

sim, ransomware pode ser detectado. Software antimalware e outras ferramentas de segurança avançadas pode detectar ransomware e alertar o usuário quando está presente em uma máquina.

É importante manter-se atualizado sobre as medidas de segurança mais recentes e manter o software de segurança atualizado para garantir que o ransomware possa ser detectado e evitado.

Os criminosos de ransomware são pegos?

sim, criminosos de ransomware são pegos. Agências de aplicação da lei, como o FBI, A Interpol e outras empresas tiveram sucesso em rastrear e processar criminosos de ransomware nos EUA e em outros países. Como as ameaças de ransomware continuam a aumentar, o mesmo acontece com a atividade de fiscalização.

About the STOP/DJVU Ransomware Research

O conteúdo que publicamos em SensorsTechForum.com, this STOP/DJVU Ransomware how-to removal guide included, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o malware específico e restaurar seus arquivos criptografados.

Como conduzimos a pesquisa sobre este ransomware?

Nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, e como tal, recebemos atualizações diárias sobre as definições de malware e ransomware mais recentes.

além disso, the research behind the STOP/DJVU Ransomware ransomware threat is backed with VirusTotal e a projeto NoMoreRansom.

Para entender melhor a ameaça do ransomware, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Como um site dedicado a fornecer instruções gratuitas de remoção de ransomware e malware desde 2014, A recomendação do SensorsTechForum é preste atenção apenas a fontes confiáveis.

Como reconhecer fontes confiáveis:

- Sempre verifique "Sobre nós" página da web.

- Perfil do criador do conteúdo.

- Certifique-se de que pessoas reais estejam por trás do site e não nomes e perfis falsos.

- Verifique o Facebook, Perfis pessoais no LinkedIn e no Twitter.

Eu preciso do decodificador do vírus stop djvu ransomware e todos os meus arquivos estão bloqueados com a extensão .Orkf eu preciso da versão atualizada do decodificador gratuito plz me dê uma solução para isso, se possível.

Boa noite amigos! Tambem estou com mesmo problema stop.djvu (arquivo: .maak

Se alguem conseguir poste aqui por favor! Obrigado!!!

Existe alguma solução para a chave online para .orkf a partir de agora? obrigado.

Eu tive vírus BTOS

Hello everyone, good evening, how are you?

My name is Wellington and I live in Brazil

I have a big challenge. My PC was infected by a VFGJ extension ransomware. Following some tutorials, I managed to remove the virus from my PC, but I can’t restore my files. I ask for help to try to solve the case if there is something here of course!

Alguma solução para o ransomware (.Ckae)?

Bom dia, amigos! Tambem estou com mesmo problema stop.djvu (extensão: .hgsh)

Se alguem conseguir poste aqui por favor! Obrigado!!!

oi Milena, fui atacado por ransomware. todos mis archivos en el disco externo fueron encriptados.

Se les ha agregado la extensão uuio.

Os programas na discoteca “C” se se les eliminó las licencias y no abren

Por favor, indicar se o descifrador da variante não está disponível.

Santa Milena.

EN MI COMPU ENCONTRE NUEVA VARIANTE DE .MIIA Y .BBBW, DE LA CUAL CON ESTE PRODUCTO NO LO PUEDO SOLUCIONAR, ME TIRA EL PROGRAMA QUE ES UNA NUEVA VARIANTE. ESTO ME APARECIO EN ESTA SEMANA. Por favor pode AJUDA ME

Meu PC foi infectado com a extensão de vírus .ygkz ransomeware em fevereiro, 2021. Tentei a ferramenta gratuita para descriptografar meus arquivos, mas falhou. Depois de escanear, esta ferramenta disse, meus arquivos foram criptografados com chaves online. Ainda não consegui recuperar meus arquivos. Por favor me ajude de qualquer maneira, se você puder.

Oi, estou com meu HD externo com arquivos criptografados e eu dou aulas, estou desesperado, o ransomware EWDF, nenhum servidor decodificador ainda. Me ajudem, por favor! Já fiz os procedimentos da remoção do vírus, isso aconteceu em 28.05.2022. E até agora um novo som editado como empresas a criarem para este rand. Será que terei que pagar o resgate a estes hackers?? Existe punidade para eles? Meu coração está muito partido.

Olá, o software de descriptografar funciona para a chave online? Porque diz que nenhuma chave foi encontrada quando eu baixo e tento a coisa.

Existe alguma solução para descriptografar a extensão BBII???

Hola garantir que necesitando la desincriptador variable .oori. ya que me tira erro. desde ya muchas gracias

Eu preciso de chave de descriptografia de vírus .pahd pls qualquer um ajuda..

Hola habra una solucion para desencriptar ou descifrar extension ghas que é a variante STOP/DJVU

muito preocupado

Olá. Crees que me funciona com Ransomare .Koti es del 2020 y arquivar minha discoteca

je fais tous le necessaire

tous les fichiers sont endomagés extesion : .qqjj

ja ai ensaioé emsisoft

e voilá a mensagem :

Aviso prévio: este ID parece ser um ID on-line, descriptografia é impossível

desencriptador ebbn ?

Ransomeware não infecta arquivos excluídos. Portanto, após a remoção do vírus, você pode verificar seu computador com o recuva freeware em busca de arquivos excluídos. Ele encontrará muitos arquivos excluídos que, com sorte, são recuperáveis. Após a recuperação, você pode abrir esses arquivos e ver se são importantes para você. Dá algum trabalho, mas no meu caso encontrei arquivos importantes.

Por exemplo, se você tiver um arquivo que atualiza todos os meses, salve-o como abril.docx e exclua março.docx. April.docx está infectado e ilegível. Mas há uma boa chance de você recuperar março.docx. Boa sorte.