marcha 2017 A Patch Tuesday está no centro das atenções desde que foi lançada. As atualizações cumulativas causaram bastante estrago. Enquanto isso, uma falha relatada em particular devido ao identificador CVE-2017-0022 foi corrigida. TrendMicro relatou a vulnerabilidade à Microsoft em setembro 2016.

A falha foi explorada na campanha de malvertising da AdGholas e foi então implementada no kit de exploração Neutrino. Os pesquisadores dizem que o CVE-2017-0022 substituiu o CVE-2016-3298 e o CVE-2016-3351 na campanha, pois as duas falhas foram corrigidas em atualizações anteriores.

CVE-2017-0022 Visão geral técnica

Descrição do MITER

Microsoft XML Core Services (MSXML) no Windows 10 Ouro, 1511, e 1607; janelas 7 SP1; janelas 8.1; Windows RT 8.1; Windows Server 2008 SP2 e R2 SP1; Windows Server 2012 Ouro e R2; Windows Server 2016; e o Windows Vista SP2 manipula objetos na memória incorretamente, permitindo que os invasores testem os arquivos no disco por meio de um site criado, aka “Vulnerabilidade de divulgação de informações do Microsoft XML.”

CVE-2017-0022 explorado em ataques de malvertising e phishing

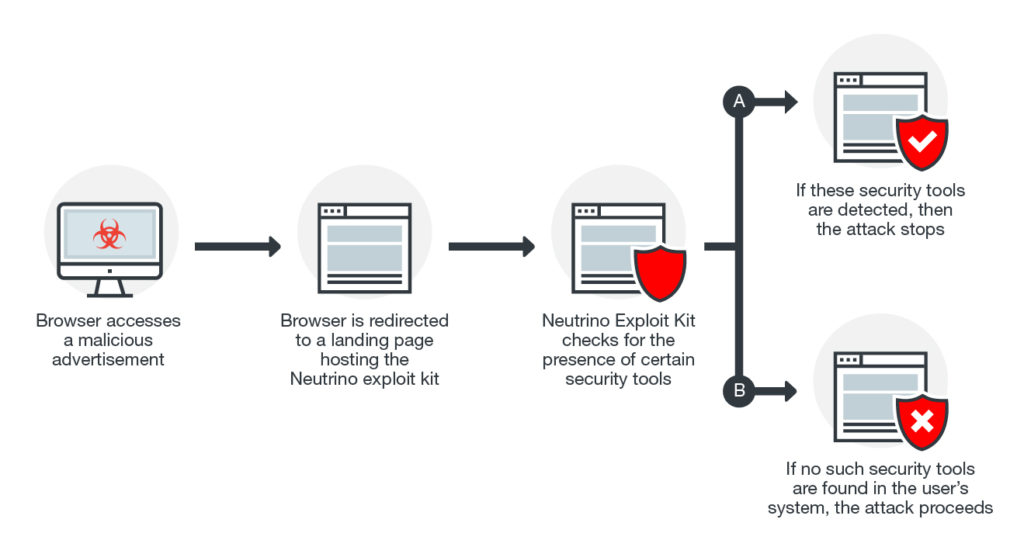

Se o CVE-2017-0022 for explorado, ele pode ser usado em ataques de phishing para induzir os usuários a visitar sites maliciosos. Se a tentativa maliciosa for bem-sucedida, pode levar ao acesso não autorizado a informações confidenciais. O invasor também pode detectar o tipo de software de segurança em execução no sistema visado, especialmente soluções que analisam malware.

Esta é a aparência de uma campanha de malvertising construída sobre esta vulnerabilidade:

relacionado: CVE-2017-0016, CVE-2017-0037, CVE-2017-0038 - Quais são as atenuações?

Outras vulnerabilidades recentes na Microsoft são CVE-2017-0016, CVE-2017-0037, CVE-2017-0038. Eles trouxeram à luz o emprego de proteção do sistema de prevenção de intrusão (IPS), como apontado pelos pesquisadores do TrendMicro. IPS, também conhecido como patch virtual, ajuda a proteger contra vulnerabilidades, mesmo nos casos em que o patch ainda não foi lançado. As três falhas da Microsoft estavam localizadas nos seguintes componentes: Serviço SMB principal, Navegadores Internet Explorer e Edge, e a interface do dispositivo gráfico.