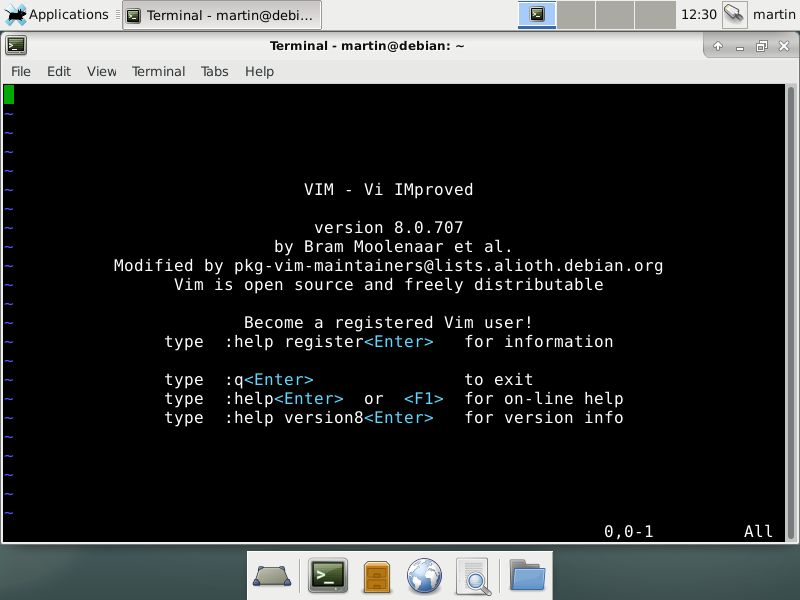

Descobriu-se que os populares editores Linux Vim e Neovim contêm uma falha muito perigosa que é rastreada no comunicado CVE-2019-12735. Sua exploração permite que os hackers executem códigos arbitrários no sistema operacional afetado.

o Vim e Neovim Os editores de texto para Linux têm um grande ponto fraco, permitindo que os hackers executem códigos arbitrários, este bug está sendo rastreado no Aviso CVE-2019-12735. A razão pela qual este é um grande problema é porque eles são amplamente pré-instalados nos sistemas das vítimas. Eles são usados por usuários finais, administradores e desenvolvedores para editar texto e chamar outras ferramentas e scripts de terceiros.

Por si só, o Vim e o Neovim são uma das ferramentas mais populares, pois são ferramentas polivalentes e podem interagir com o sistema usando vários ganchos e funções. O problema em si vem da maneira como os editores interagem com os chamados “modelines” - um recurso que é definido para localizar e aplicar automaticamente preferências personalizadas nos documentos. O bug de segurança nas versões Linux do Vim e Neovim foi encontrado para conter uma expressão insegura, permitindo que operadores maliciosos ignorem a sandbox do aplicativo.

Por design, os aplicativos incluem uma sandbox que limitará os programas a executar programas que estão dentro de um ambiente virtual isolado. A falha documentada no comunicado CVE-2019-12735 mostra como os hackers podem superá-la. De acordo com os pesquisadores de segurança, existem duas possíveis explorações de prova de conceito que podem ser demonstradas em cenários do mundo real. As consequências dessas etapas é que os operadores de malware podem obter uma proteção reversa. Tudo o que eles precisam é fazer com que as vítimas abram um arquivo que foi previamente alterado. No devido tempo, os desenvolvedores lançaram patches de segurança para os aplicativos. Os usuários devem atualizar seus aplicativos o mais rápido possível. No entanto, para se certificar de que eles estão protegidos ao máximo, os pesquisadores de segurança também sugerem que as seguintes ações sejam realizadas:

- desativar recurso modelines

- disable “modelineexpr”

- empregar o plug-in securemodelines em vez dos modelines integrados