Os administradores do WordPress estão enfrentando uma sofisticada campanha de e-mail que aproveita avisos de segurança falsos do WordPress para explorar uma vulnerabilidade inexistente, identificado como CVE-2023-45124. Especialistas em segurança do Wordfence e PatchStack interceptaram e relataram esta campanha maliciosa, com o objetivo de conscientizar os usuários do WordPress.

CVE-2023-45124: Campanha maliciosa direcionada a administradores do WordPress

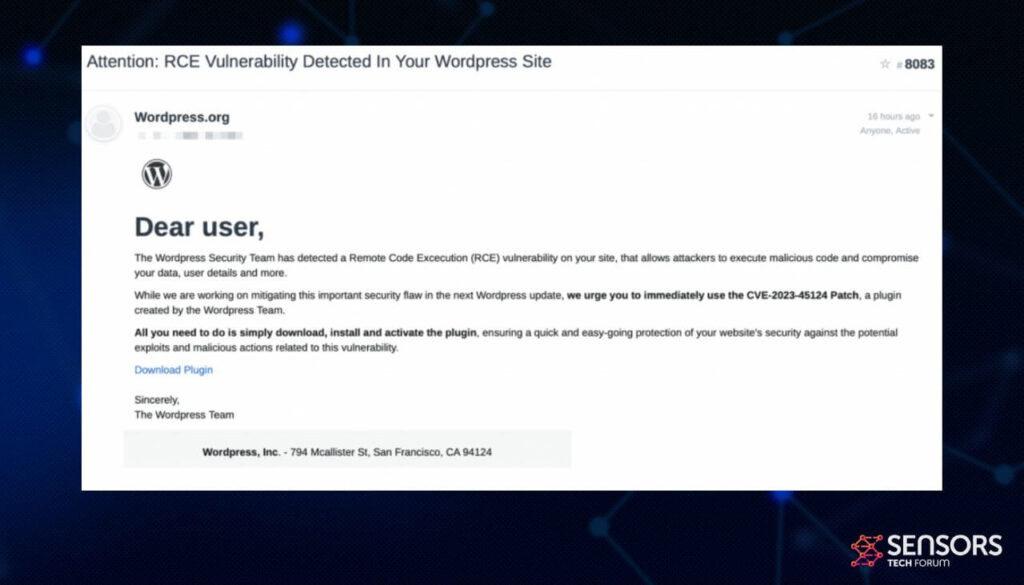

Os e-mails enganosos, disfarçados como comunicações oficiais do WordPress, notificar falsamente os administradores sobre um problema crítico execução remota de código (RCE) falha em seus sites. O e-mail incentiva os destinatários a resolver o suposto problema de segurança baixando e instalando um plugin fornecido na mensagem:

Ao clicar em 'Baixar Plugin’ botão, as vítimas são direcionadas para uma página de destino enganosa em 'en-gb-wordpress[.]org,’ meticulosamente elaborado para se parecer com o legítimo 'wordpress.com’ local. A página de destino falsa apresenta uma entrada de plug-in fraudulenta, apresentando uma contagem de downloads inflacionada de 500,000 e fabricaram análises de usuários elogiando a eficácia do patch na restauração de sites comprometidos e na prevenção de ataques de hackers.

Uma vez instalado, o plugin malicioso, disfarçado como um patch de segurança, cria um usuário administrador oculto chamado 'wpsecuritypatch’ e transmite informações da vítima aos atacantes’ servidor de comando e controle (C2) em 'wpgate[.]fecho eclair.’ Subseqüentemente, o plug-in baixa uma carga backdoor codificada em base64 do C2, salvando-o como 'wp-autoload.php’ no webroot do site.

O backdoor exibe funcionalidade sofisticada, incluindo recursos de gerenciamento de arquivos, um cliente SQL, um console PHP, e um terminal de linha de comando. além do que, além do mais, ele divulga informações detalhadas sobre o ambiente do servidor para os invasores.

Importante, o plugin malicioso se esconde da lista de plugins instalados, necessitando de uma pesquisa manual no diretório raiz do site para remoção. Embora os objetivos operacionais deste plugin permaneçam não divulgados, analistas de segurança especulam que poderia servir potencialmente a vários propósitos maliciosos, como injetar anúncios, redirecionando visitantes, roubar informação sensível, ou até mesmo chantagear proprietários de sites, ameaçando vazar o conteúdo do banco de dados.