A adoção de ferramentas de colaboração em nuvem nas organizações aumentou, e também o interesse dos hackers.

A adoção de ferramentas de colaboração em nuvem nas organizações aumentou, e também o interesse dos hackers.

De acordo com uma nova pesquisa da Proofpoint, tem havido uma aceleração dos agentes de ameaças que exploram a infraestrutura em nuvem da Microsoft e do Google para hospedar e enviar mensagens maliciosas. Os aplicativos abusados nos ataques incluem o Office 365, Azure, onedrive, SharePoint, G-Suite, e Firebase.

Atores de ameaças que exploram a infraestrutura em nuvem da Microsoft e do Google

"Ano passado, 59,809,708 mensagens maliciosas do Microsoft Office 365 direcionou milhares de nossos clientes. E mais que 90 milhões de mensagens maliciosas foram enviadas ou hospedadas pelo Google, com 27% enviado pelo Gmail, a plataforma de e-mail mais popular do mundo,”Proofpoint disse. No primeiro trimestre de 2021, os pesquisadores observaram sete milhões de mensagens maliciosas do Microsoft Office 365 e 45 milhões de mensagens maliciosas da infraestrutura do Google, muito superior aos resultados do ano passado.

Vale ressaltar que o volume de mensagens maliciosas enviadas de serviços confiáveis da Microsoft e do Google excede o de qualquer botnet em 2020. Isso se deve principalmente à reputação de confiança de domínios como outlook.com e sharepoint.com, o que torna a detecção mais desafiadora para os defensores.

“Essa percepção de autenticidade é essencial, já que o e-mail recuperou recentemente seu status de principal vetor de ransomware e os agentes de ameaças alavancam cada vez mais a cadeia de suprimentos e o ecossistema de parceiros para comprometer contas, roubar credenciais, e desviar fundos,”O relatório destacou.

Ano passado, hackers visados 95% de organizações com tentativas de comprometimento de conta na nuvem.

Mais da metade experimentou pelo menos um compromisso. 30% das empresas que sofreram ataques também sofreram atividades pós-acesso, como manipulação de arquivos, Encaminhamento de e-mail, e atividade OAuth. Em caso de roubo de credenciais, agentes mal-intencionados também podem fazer login em sistemas, mover lateralmente em vários serviços de nuvem e ambientes híbridos, enviar e-mails como funcionários reais, levando à perda financeira e de dados.

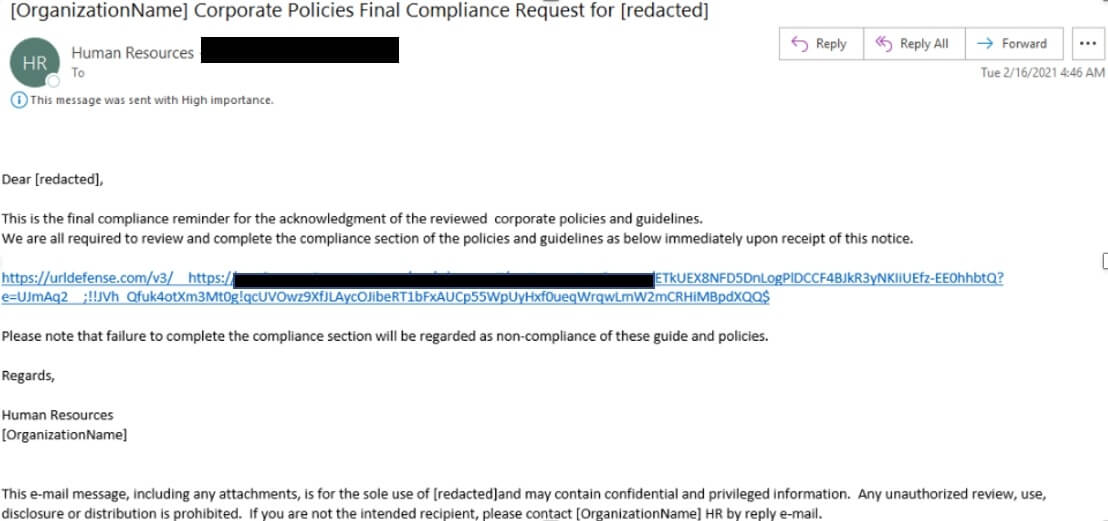

Os pesquisadores também compartilharam amostras reais de recentes campanhas de phishing abusando da Microsoft e do Google. Abaixo está uma tentativa de phishing de credencial apresentando um URL do Microsoft SharePoint alegando conter uma política corporativa e diretrizes da Covid-19:

“O documento contém um link que leva a uma página falsa de autenticação da Microsoft projetada para coletar as credenciais do usuário. Esta campanha de baixo volume envolveu aproximadamente 5,000 mensagens direcionadas a usuários no transporte, fabrico, e serviços empresariais," o relatório disse.

Phishing se tornando mais sofisticado

Ano passado, Microsoft e Google foram vítimas de ataques contra funcionários remotos que trabalham para empresas conhecidas. Atores de ameaça criados sites falsos e fraudulentos com páginas de destino e solicitações de login parecido com Google e Microsoft. onedrive, Office Online e Mailchimp foram usados nos ataques.

Operadores de phishing, em geral, continuar procurando novas maneiras de realizar suas tentativas e aumentar sua taxa de sucesso. No início deste ano, nós relatamos sobre um nova técnica de ofuscação que usa código Morse para ocultar URLs maliciosos em um anexo de e-mail. Este foi talvez o primeiro caso de agentes de ameaça utilizando o código Morse de tal forma.