| Nome | molhado |

| Tipo | RATO (Acesso remoto Trojan), APT (Ameaça persistente avançada) |

| Pequena descrição | O rato tem características únicas e motores AV pode ignorar a detecção. |

| Os sintomas | roubo de dados sensíveis, exploração de vulnerabilidades do sistema operacional. |

| distribuição Método | Não descobriu ainda. |

| ferramenta de detecção | Baixar Malware Removal Tool, Para ver se o sistema tiver sido afetada por um cavalo de Tróia. |

Uma nova RAT única (Acesso remoto Trojan) e APT (Ameaça persistente avançada) acaba de ser descoberto por pesquisadores enSilo. A ameaça malicioso, apelidado Moker, tem características que não tenham sido observadas antes, e pode ir completamente sem ser detectado pelo 65 programas anti-vírus hospedado no VirusTotal.

Como os leitores com experiência em tecnologia provavelmente sabe, enSilo é uma empresa de segurança cibernética que fornece em tempo real, plataforma de prevenção exfiltration contra atores ameaças dirigidas redes. comunicações de saída blocos de serviço de enSilo maliciosos, e permite que os funcionários para continuar a trabalhar mesmo depois de suas máquinas estão comprometidos. Interessantemente suficiente, a empresa viu o RAT em uma de rede corporativa de seus clientes. Como a pesquisa indica, O rato é mais provável projetado para executar operações secretas dentro de redes corporativas e detecções Evitar.

Saiba mais sobre RATs e cavalos de Tróia

Especificações técnicas do Moker RAT

Pesquisadores da enSilo nomearam RAT Moker após a descrição em seu arquivo executável. O método de ataque empregado pela peça maliciosa ainda não está claro. O que se sabe até agora é que o RAT é instalado em duas etapas. A instalação em dois estágios é usada pelos invasores para garantir que RAT permaneça não detectado.

Primeiro, um componente 'conta-gotas' é plantado. A ferramenta elimina o malware de maneira sofisticada e contorna as medidas de segurança corporativa.

Então, o conta-gotas prossegue para a instalação do segundo componente do ataque - a 'carga'. É baixado da Internet ou de outra fonte local. Tipicamente, a carga contém o código malicioso que compromete a rede.

Além de colocar as duas etapas em ação, o malware Moker é projetado para explorar vulnerabilidades de design no sistema operacional Windows:

- Moker pode acessar os processos do sistema operacional.

- Moker pode contornar o recurso UAC.

- Moker pode conceder a si mesmo privilégios de nível de sistema.

Após a infiltração de dois estágios e carga útil, e aproveitando as falhas do sistema operacional, Moker contata o Comando & Servidor de controle. De acordo com pesquisadores da enSilo, o servidor foi rastreado até Montenegro. Contudo, a localização do servidor não se aplica necessariamente à nacionalidade do invasor.

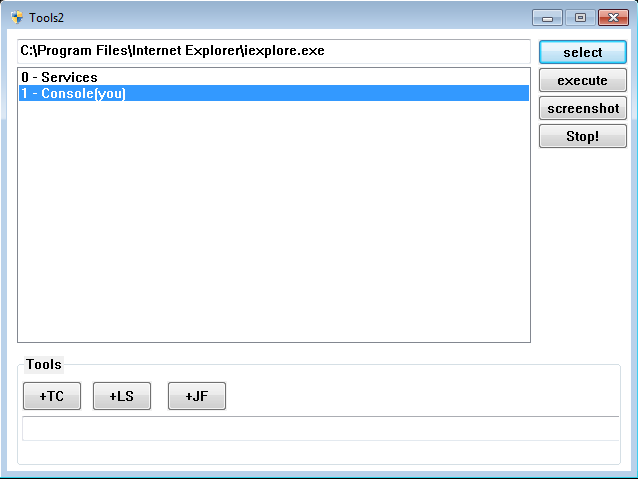

O que é intrigante sobre Moker é o fato de que ele pode ser controlado por seu autor, mesmo quando o acesso à Internet é restrito. Mesmo quando as redes corporativas não permitem comunicações externas, Moker prosseguirá com o ataque graças ao seu sistema de controle local. Ele permite que os hackers monitorem e controlem suas ferramentas da rede local. Também é possível que a equipe de hackers tenha membros infiltrados na empresa que é visada.

image Source: blog.enSilo.com

Por que o Moker foi criado?

Tipicamente, Os RATs são projetados com o objetivo de se infiltrar em um sistema e roubar informações valiosas. Nesse sentido, qualquer tipo de dado corporativo pode ser ameaçado pela Moker. Além de roubo de dados, Moker pode ser contratado para fazer qualquer uma ou todas as seguintes:

- Crie uma nova conta de usuário e opere a partir dela sem ser interrompido.

- Alterar as configurações de segurança.

- Alterar dados e arquivos.

- Empregar um keylogger, tirar screenshots.

- Transfira dados para o C&servidor C.

- Enganar engenharia reversa por software AV.

Como apontado por SoftPedia, redes corporativas devem ficar alertas, já que o Moker pode evitar ferramentas comuns de depuração de segurança, máquinas virtuais, ambientes em sandbox, e programas AV.

Como posso ficar protegido contra RATs e malware?

Tanto os funcionários da empresa quanto os usuários regulares devem se informar sobre os perigos das ameaças online maliciosas. Mesmo que as peças de malware mais recentes possam ser bastante sofisticadas e possam contornar a detecção de AV, especialistas em segurança ainda aconselham sobre o suporte de um programa anti-malware. Os usuários e funcionários também podem consultar as dicas a seguir para melhorar sua segurança:

- Certifique-se de usar a proteção de firewall adicional. A descarga de um segundo firewall (gostar ZoneAlarm, por exemplo) é uma excelente solução para quaisquer potenciais intrusões.

- Certifique-se de que seus programas têm menos poder administrativo sobre o que ler e escrever no seu computador. Torná-los pedir-lhe acesso de administrador antes de iniciar.

- Use senhas fortes. senhas fortes (de preferência aqueles que não são palavras) são mais difíceis de rachadura por vários métodos, incluindo força bruta, uma vez que inclui listas de passagem com palavras relevantes.

- Desligue o AutoPlay. Isso protege o seu computador de arquivos executáveis maliciosos no pen drives ou outros transportadores de memória externos que são imediatamente inseridos nele.

- Compartilhamento de arquivos Disable - recomenda-se precisar de compartilhamento de arquivos entre o seu computador com senha protegê-lo para restringir a ameaça apenas para si mesmo se infectado.

- Desligue quaisquer serviços remotos - isso pode ser devastador para redes empresariais, uma vez que pode causar uma série de danos em grande escala.

- Se você ver um serviço ou um processo que é externo e não o Windows crítico e está sendo explorada por hackers (Como Flash Player) desativá-lo até que haja uma atualização que corrige o exploit.

- Certifique-se sempre para atualizar os patches de segurança críticos para o seu software e sistema operacional.

- Configurar o servidor de correio para bloquear e apagar anexos de arquivo suspeito contendo e-mails.

- Se você tem um computador infectado na sua rede, certifique-se de isolar-lo imediatamente por desligá-la e desconectá-lo manualmente a partir da rede.

- Certifique-se de educar todos os usuários na rede para nunca mais anexos de arquivos suspeitos abertas, mostrar-lhes exemplos.

- Empregam uma extensão de verificação de vírus em seu navegador que irá verificar todos os arquivos baixados em seu computador.

- Desligue todos os serviços não necessários sem fio, como portas de infravermelhos ou Bluetooth - hackers gostam de usá-los para explorar dispositivos. No caso de você usar o Bluetooth, certifique-se de monitorar todos os dispositivos não autorizados que pedir-lhe para emparelhar com eles e declínio e investigar qualquer queridos suspeitos.

- Empregam uma extensão de verificação de vírus em seu navegador que irá verificar todos os arquivos baixados em seu computador.

- Empregar uma poderosa solução anti-malware para se proteger de eventuais ameaças futuras automaticamente.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter