Criado em 2007, Pawn Storm é o nome de uma operação de espionagem cibernética cujo principal objetivo é alvejar militares, governos e entidades de mídia.

O nome Pawn Storm vem de uma ação de xadrez onde os peões são organizados em uma defesa massiva contra o adversário. O nome corresponde a esta operação porque os atacantes usam vários downloaders para evitar serem pegos e continuar seu trabalho sem serem perturbados. De acordo com especialistas da Trend Micro, um blog especializado sobre ameaças e informações de segurança, os cibercriminosos por trás do Pawn Storm trabalham com várias táticas de ataque para penetrar na defesa das vítimas. E eles são:

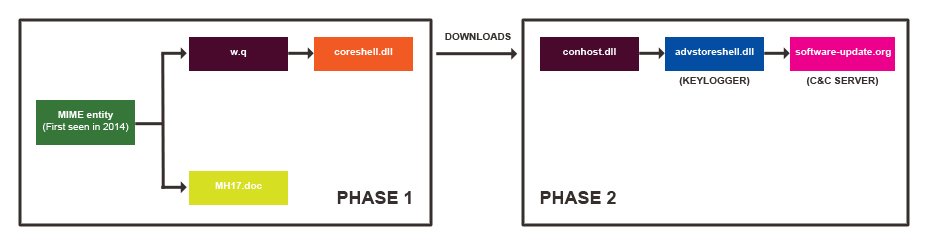

→ E-mails de spear-phishing com documentos maliciosos do Microsoft Office levam a malware SEDNIT / Sofacy, explorações muito seletivas injetadas em sites legítimos que também levarão a malware SEDNIT / Sofacy, e e-mails de phishing que redirecionam as vítimas para falsas páginas de login do Outlook Web Access,’ de acordo com a Trend Micro.

Os pesquisadores notaram que o pedaço de malware chamado SEDNIT é usado com bastante frequência, especificamente por meio de e-mails de spear-phishing. Depois de olhar mais de perto o malware SEDNIT e como os criminosos cibernéticos o utilizam, A Trend Macro concluiu que os invasores são bastante experientes. SEDNIT parece ser muito flexível - é projetado para romper a defesa das vítimas facilmente, depois disso, ele continua a capturar o máximo de informações possível.

Em um dos ataques recentes envolvendo SEDNET, os cibercriminosos atacaram sites poloneses através do navegador e ameaçaram o payload de hospedagem. Aparentemente, eles pretendiam fazer parecer que estavam almejando vários usuários, quando na verdade, eles tinham uma lista muito menor de alvos.

Além das táticas de espionagem, os atacantes têm outros métodos para comprometer os sistemas das vítimas, como malware para exploração e roubo de dados.

'Variantes SEDNIT provaram-se particularmente úteis, pois isso permitiu que os agentes da ameaça roubassem todas as formas de informações confidenciais dos computadores das vítimas, evitando a detecção de forma eficaz,’ disseram pesquisadores da Trend Micro.