Este artigo foi criado para ajudá-lo, explicando a você como remover popular 2021 phishing scams que pode ser encontrado através de mensagens eletrônicas.

Este artigo foi criado para ajudá-lo, explicando a você como remover popular 2021 phishing scams que pode ser encontrado através de mensagens eletrônicas.

Nosso 2021 Phishing scams guia revela todas as tentativas de phishing populares que têm sido relatados contra os serviços individuais. Nós revelamos alguns dos esquemas de tendências principais que tanto pode informações sensíveis extrato das vítimas ou roubam seu dinheiro - tanto em moeda real e criptomoeda. Continue lendo para aprender como se proteger.

Resumo ameaça

| Nome | phishing Scam |

| Tipo | Golpe |

| Pequena descrição | Hackers de computador em 2021 continue a depender de golpes de phishing para manipular as vítimas para fornecer informações confidenciais. Esses crimes estão ligados a chantagem, abuso financeiro, e manipulação, e pode assumir diferentes formas. |

| Os sintomas | Recebendo mensagens de e-mail familiares, acessando sites estranhos, comportamento anormal do navegador. |

| distribuição Método | As mensagens de email, notificações de mensagens instantâneas, pop-ups no navegador |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

Experiência de usuário | Participe do nosso Fórum para discutir Phishing Scam. |

2021 Tendências de golpes de phishing

Análise especializada de várias fontes, bem como nossa própria análise, mostra isso em 2021 as campanhas de phishing estarão em alta. Como resultado da pandemia global de COVID-19 criminosos de computador enviam ofertas de anúncios falsos por meio de mensagens de e-mail. Devido à perda de empregos, muitos cidadãos procuram empregos e aos criminosos, isso representa uma grande oportunidade para criar novas campanhas.

As mensagens de phishing são criadas ao lado de sites especialmente criados, hospedados em nomes de domínio que parecem semelhantes aos serviços e empresas representados. Adicionar as mensagens de phishing pode ser uma das seguintes:

- Ofertas de emprego falsas

- Vacinas falsas Covid-19

- Notificações falsas

O outro tipo de conteúdo de phishing preparado pelos hackers é uma notificação projetada para apresentar cronogramas de vacinas, ofertas, e informação. Golpes em 2021 que estão relacionados a essas áreas também podem usar outros tipos de tipos de conteúdo da web: meios de comunicação social, portais classificados, sites de namoro, e etc.

Todas essas mensagens de phishing têm como objetivo coletar informações pessoais sobre os usuários, que pode ser usado para vários crimes, como chantagem e abuso financeiro.

Nos últimos anos, os criminosos de computador também começaram a depender fortemente de clientes de mensagens instantâneas junto com meios de comunicação social sites e aplicativos. A tática familiar de manipulação social é feita pelos criminosos — eles usam identidades falsas, conteúdo sequestrado, e imagens falsas para coagir as vítimas a abrir links. Com as vacinas COVID-19 e ofertas de emprego falsas, as vítimas serão manipuladas para fornecer suas informações por meio delas.

2021 Golpes de phishing - Visão Geral e Principais Métodos de distribuição

todos populares 2021 esquemas de phishing são implantados através mensagens de e-mail como o principal tática distribuição. Os destinatários vítima será enviado mensagens que são disfarçados como notificações legítimos de um serviço, programa, produtos, ou outra parte que um certo tipo de interação é necessária. Na maioria das vezes, os golpes estão relacionados à atividade da conta, transacções fraudulentas ou lembretes de redefinição de senha. Todas estas são razões legítimas para o envio de mensagens de atividade e, como tal, podem ser facilmente confundidos com as notificações reais. Em quase todos os casos, os nomes de domínio som similares e certificados de segurança (auto-assinado, roubado, ou emitido por hacker) será implementado nas páginas de destino para confundir os destinatários que estão visitando um site seguro. além disso, o layout de design legítimo, elementos, e os conteúdos de texto podem ser copiados de sites legítimos.

Construção e manutenção de sites falsos web pode ainda levar à entrega de mensagens de phishing. Eles são os mecanismos de prestação de segundo estágio como as mensagens de e-mail ligar para eles. Em muitos casos, eles podem ser colocados de forma autônoma pelos hackers simplesmente usando uma única letra de alteração do nome de domínio do serviço falsificado desejado. Todo usuário de um computador tempo sem saber mistypes o endereço eles serão redirecionados para o endereço falso.

Uma alternativa a estes dois métodos é a dependência perfis de mídia social - Eles podem ser roubado, hackeado, ou feito por hacker. Usualmente, centenas e milhares de perfis irão gerar postagens predefinidas, Mensagens privadas, e informações de perfil com links para golpes de phishing. Para coordenar estas ondas de ataque os criminosos costumam adquirir botnets de computadores infectados e bancos de dados de credenciais de conta de usuário hacked. Usando ferramentas e scripts automatizados que realizam a entrega farsa necessário.

phishing scams, especialmente alguns dos exemplos mais populares, pode também ser redireccionado de seqüestradores de navegador que são plugins perigosas feitas para a maioria dos browsers populares. Eles podem ser encontrados enviados para os repositórios relevantes com comentários falsos e credenciais de programador que oferecem melhorias, tais como adições de recursos e otimizações de desempenho. Seu principal objetivo é redirecionar as vítimas para a página de destino de phishing, neste caso particular. modificações usuais incluem a página inicial padrão, página de novas guias, e motor de pesquisa.

Vários portadores de carga útil infectados também podem ser anfitriões dos golpes de phishing. Dois exemplos populares são os seguintes:

- Os documentos maliciosos - Os criminosos podem incorporar os scripts necessários que irão redirecionar os usuários para o esquema de phishing em documentos em todos os formatos de arquivo populares: documentos de texto rico, arquivos de texto, apresentações e bancos de dados. Links para as páginas podem ser colocados nas multimedia ou conteúdos interactivos ou aberto automaticamente quando os arquivos são abertos. Em certos casos, os documentos podem gerar um prompt de notificação solicitando que os scripts embutidos sejam executados para “visualizar corretamente” o documento ou para permitir que a funcionalidade incorporada. Se isso for permitido o código de redirecionamento será acionado.

- instaladores de software instaladores de aplicativos O código de instalação de redirecionamento também podem ser incorporados de software populares -. Usualmente, o software que costuma ser baixado por usuários finais é escolhido: suites criatividade, utilidades do sistema, produtividade, e aplicativos de escritório e etc. Assim que o instalador é iniciado ou o processo de instalação foi concluída uma janela do navegador ou um in-app guia será aberta com a página de destino de phishing. Os instaladores podem ser programados para continuar executando apenas até a interação do usuário relevante foi gravada.

Já existente infecções por malware pode ainda acionar a exibição página de destino phishing. Este é geralmente o caso com clientes cavalos de Tróia. Eles irão configurar uma conexão segura e constante a um servidor controlado por hacker e permitir que os operadores espionem as vítimas, controle de ultrapassagem de seus computadores e informações também hijack. Assim que o controle das máquinas foi adquirido os hackers pode automaticamente abrir a janela do navegador ou quando certos eventos são chamados pelos usuários vítima.

páginas da web hackeados de serviços, portais de download, sites de notícias, e outras áreas comumente visitadas exibirão principalmente páginas de destino de phishing ou levarão a infecções por vírus. Ataques de phishing também podem ser feitos por meio de serviços comumente usados, um dos exemplos mais conhecidos é o BaseCamp outubro 2020 ataque. Foi um golpe devastador contra esta plataforma de colaboração online, já que o ataque de phishing também levou a infecções por vírus Trojan e Ransomware.

Poucos usuários realmente não sabem o que fazer quando encontram um link de golpe de phishing. O melhor conselho que podemos dar é seguir estas etapas:

- Lista negra –Coloque a lista negra do site de phishing em seu software de segurança (antivírus e / ou firewall), de modo que não possa ser acessado diretamente ou por meio de redirecionamentos e links.

- Evita — Em muitos casos, quando o site de phishing, Formato, redirecionamento, barra de ferramentas, ou outro formulário é acessado, ele fornece informações sobre a parte por trás dele. Isso pode ajudar a filtrar outras ameaças semelhantes.

- Relatório — Golpes podem ser relatados a fornecedores de software de segurança, ou alternativamente, para agências governamentais. Os passos que os cidadãos americanos podem dar são encontrados em uma página especial.

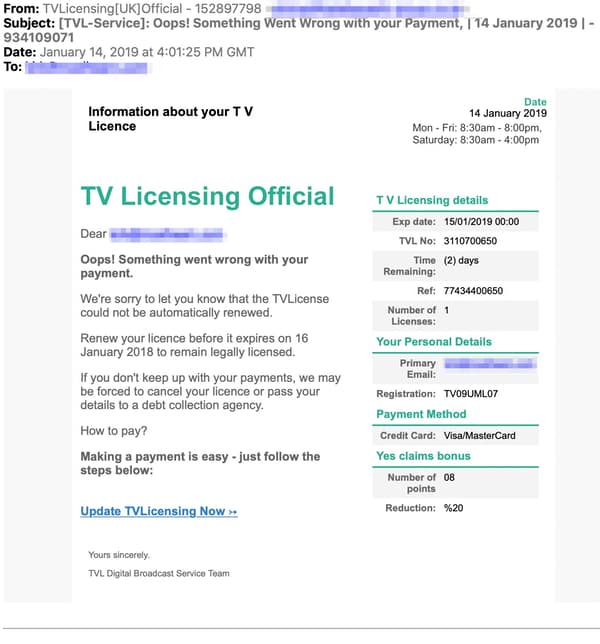

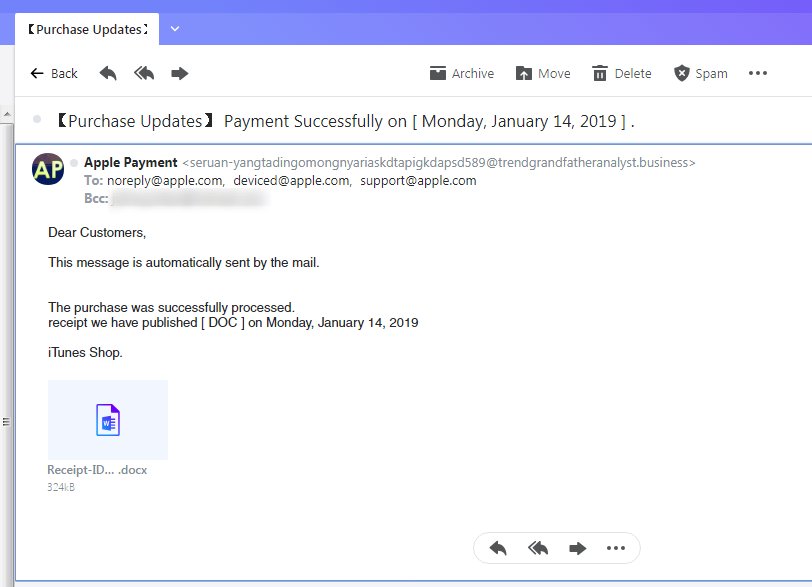

2021 Os golpes de phishing #1 - A Apple Scam pagamento

fraudes relacionadas com a Apple estão entre os mais amplamente distribuída no 2019, 2020, e 2021 que é visto como uma continuação do 2018 campanhas que foram definidas contra usuários Apple ID. No começo deste ano, recebemos vários relatórios de táticas de phishing que tentam coagir as vítimas a acreditar que receberam uma mensagem legítima da empresa. O meio de escolha é mais uma vez mensagens de e-mail que são projetados para aparecer como sendo enviado por servidores da empresa.

Ao contrário da maioria dos outros da Apple scams as mensagens capturadas parecem não copiar o layout de texto distinto e elementos das notificações reais. Nem em qualquer caso, eles são concebidos como particularmente crível, existem várias maneiras que as mensagens falsas podem ser distinguidos a partir das notificações reais da Apple:

- endereços de origem - Os remetentes das mensagens não vêm a partir do site oficial da Apple.

- Não-Apple projeta - O conteúdo do layout de texto e corporais não correspondem à maneira como notificações da Apple são feitos.

- Documentos anexados - A Apple não irá enviar documentos relativos à atividade da conta e, especialmente, no formato .docx.

O esquema de pagamento da Apple pode afetar milhares de usuários como muitos usuários da Apple fazer transações on-line através de serviços da empresa. A segurança ou privacidade incidente pode levar a preocupações em torno do uso de tais serviços. Isto permite a táticas de engenharia social como o que isso ocorra.

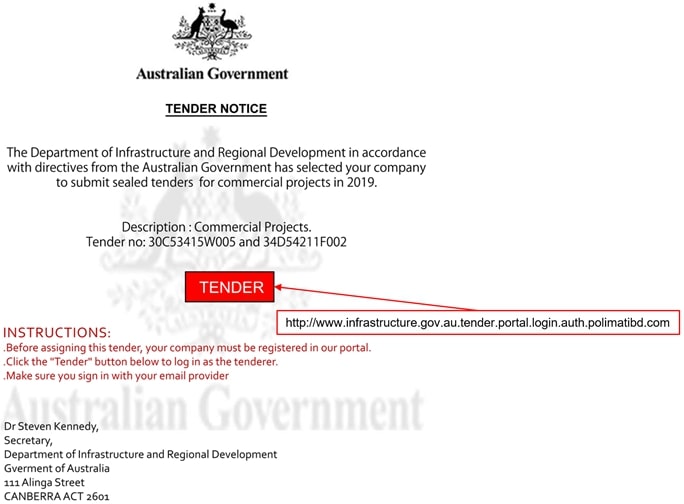

2021 Os golpes de phishing #2 - empreiteiros do governo australiano Phishing Scam

Um esquema de phishing perigoso foi detectado em janeiro 9 2019 quando uma empresa de segurança descobriu sobre as campanhas ativas. De acordo com os relatórios divulgados, um coletivo criminoso falsificou mensagens de e-mail projetadas para parecerem enviadas pelo governo australiano. Os destinatários são propostas para projetos comerciais e o objetivo final da tentativa de phishing é extrair informações pessoais pertencentes a eles ou aos projetos em que estão trabalhando. A forma como isso é feito é através da personificação de um convite departamento a tentativa de propostas seladas.

A opção que é dado aos destinatários é abrir um documento anexado chamado Austrália Tender Invitation.pdf. O arquivo contém um “tenro” botão que redireciona os destinatários para uma página de destino online. Quando for aberto os usuários verão uma página embuste copycat que imita o legítimo Departamento de Desenvolvimento Regional, e página de registro Cidades. O site que acompanha irá solicitar informação e conta credenciais pessoais dos visitantes vítima.

A empresa de segurança emitiu uma lista de diretrizes que podem reduzir o risco de mensagens relacionadas-Tender:

- Organizações e empresas devem instruir seus empregados em detectar e-mails suspeitos. grandes estabelecimentos devem investir em programas de treinamento de conscientização de segurança cibernética.

- A abertura de e-mails suspeitos e não solicitadas que contêm links e anexos devem ser desconsideradas como potencialmente perigoso. pessoal de segurança cibernética deve ser alarmado antes de qualquer interação é acionada.

- Olhando para fora para todos os sinais de alerta de e-mails de phishing deve ser obrigatória: gramática pobre, ortografia e pontuação. Uma referência genérica tal como “Caro Sr / Sra”, “Cliente”, “Cliente” e etc .should ser desconsiderada como mensagens legítimas a maioria irá abordar a pessoa com seu nome completo e relacionamento (cliente, parceiro, clientes e etc.) listado com eles.

- As organizações maiores deve investir em e-mail implementação padrões de autenticação e implantar os serviços de filtragem, necessários.

- campanhas de ataque de hackers avançados podem fazer uso da pegada digital disponível on-line. informações colhidas a partir da Internet pode ser usada para projetar mensagens personalizadas que dificilmente pode ser distinguido a partir das notificações legítimas.

- Verifique que os remetentes de uma mensagem suspeita são de fato aqueles que dizem ser. Se possível verificar por outros meios e sistema de alerta e / ou administradores de rede.

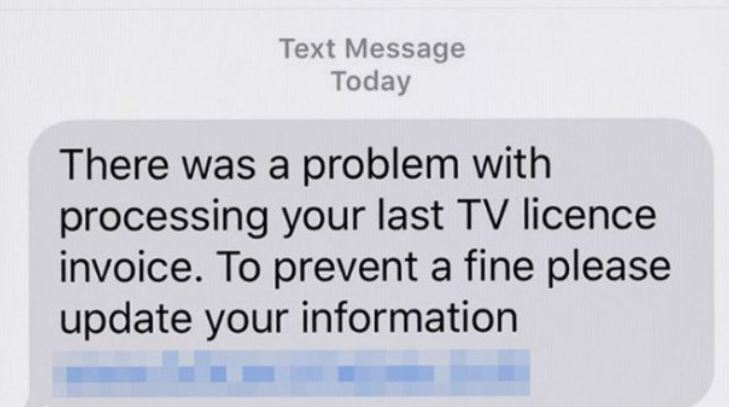

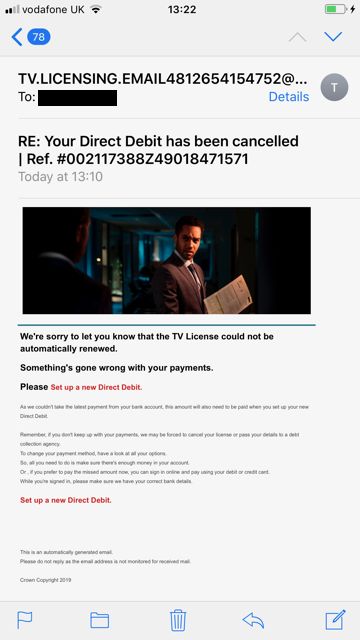

2021 Os golpes de phishing #3 - Licença de TV Phishing Scam Ofertas

Vários coletivos criminais foram encontrados para os utilizadores da Internet alvo en-masse com renovação tv licenciamento e instruções de subscrição. Dois são os principais métodos de distribuição das mensagens relevantes - notificações de e-mail e mensagens SMS. Na maioria dos casos, os dados sobre as vítimas são sequestrados dos mercados de hackers clandestinos e baseados em roubo de identidade. Os criminosos que estão supervisionando a campanha pode personalizar as mensagens e torná-los indistinguíveis das possíveis mensagens legítimas. Os únicos elementos que podem mostrar os sinais de alerta são o nome de domínio e elementos embutidos que não são encontrados com o serviço relevante. O site oficial de licenciamento de TV publicou inúmeras notificações sobre as táticas de fraude, uma investigação foi iniciada, que visa reduzir os riscos, eliminando os coletivos de hackers.

Uma das características perturbadoras é que o coletivo criminoso tem conseguido colher os números de telefone celular dos destinatários. As mensagens SMS que são enviadas têm uma grande chance de ser acionadas em cima pelas metas. Eles afirmam que um problema foi identificado no processamento de sua fatura de licença passada TV. Um link será oferecido para atualizar suas informações - o aviso anexo listará que isso é necessário para evitar uma multa.

Seja qual for o método de distribuição da página de destino que é exibido irá solicitar informações pessoais sobre os usuários e suas informações de cartão de pagamento. O site fraudulento solicita informações completas sobre a finalidade do pagamento: nome completo do titular do cartão, número de telefone, número do cartão, Código de verificação, data de validade, e etc. Usando as informações colhidas os criminosos podem realizar tanto roubo de identidade e abuso financeiro crimes.

O site de Licenciamento TV tem dicas Postado em prevenção de ataques de phishing, neste caso particular. Eles afirmam especificamente que o serviço nunca vai enviar e-mail vítimas pedindo informações pessoais, detalhes bancários, ou dados de pagamento direto. mensagens de email enviadas pelo serviço oficial incluirá sempre o nome completo dos destinatários. As linhas de assunto do email pode ser usado para verificação de qualquer dos mais típicos utilizados em campanhas de ataque: "Ação requerida", "Alerta de segurança", "Atualização do sistema", “Há uma espera mensagem segura para você” e outros. Os endereços de email a partir do qual os avisos são enviados também deve coincidir com o domínio oficial.

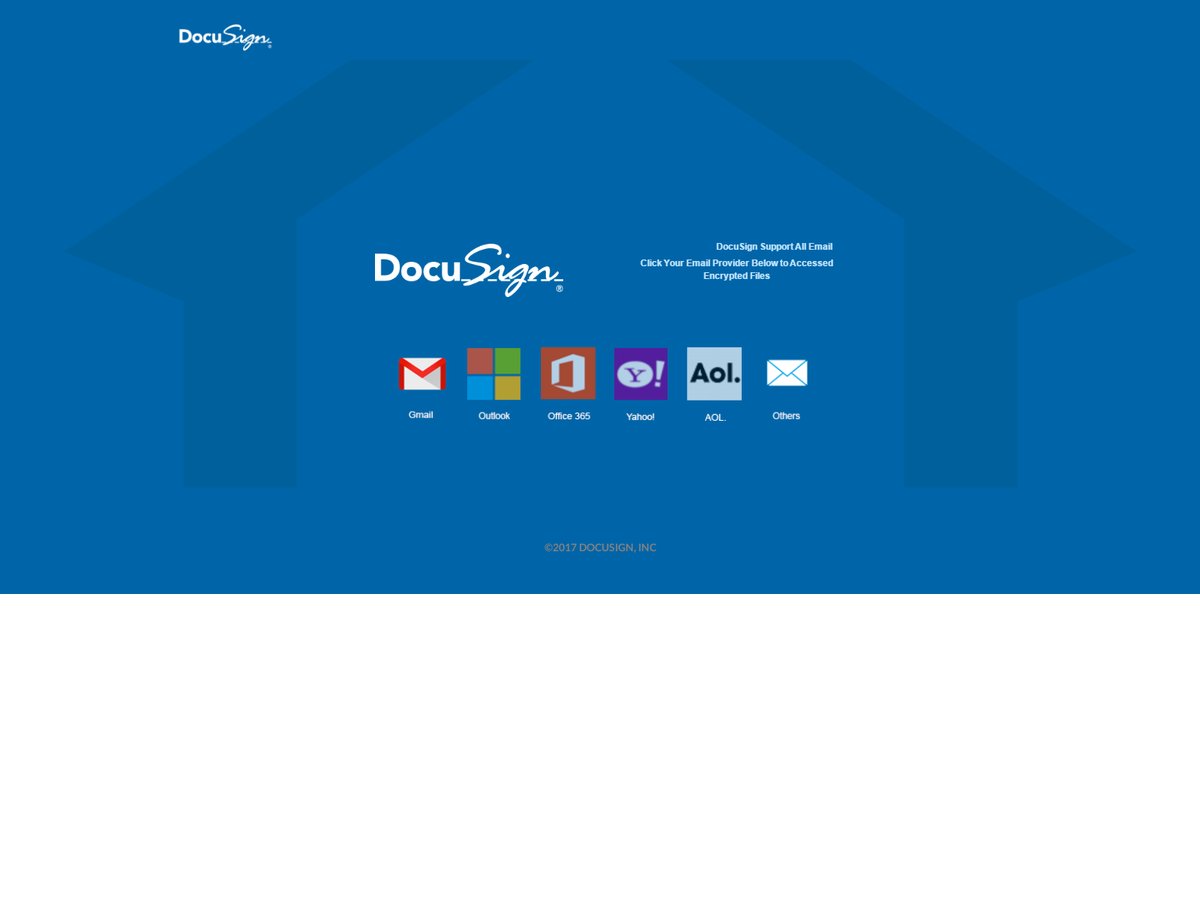

2021 Os golpes de phishing #4 - Scam DocuSign Phishing

Um grande escala DocuSign campanha de phishing tem sido relatada tanto por parte das vítimas e da própria empresa. De acordo com os relatórios e notificações divulgados, existem vários grupos de hackers que estão orquestrando esses ataques. Existem dois tipos principais do golpe:

- Site malicioso - páginas de destino Scam são os mais sinais comuns de tais táticas de hackers. Eles não vão ser hospedado no domínio oficial e falsa ou será adicionado certificados de segurança roubados. Usualmente, os links para os sites falsos serão encontrados em sequestradores de navegador, portais mal-intencionados, mensagens de e-mail, ou redireciona usando serviços de URL curto. Os endereços de destino desses sites falsos direcionarão os usuários a uma página de destino que os fará pensar que acessaram uma página de portal legítima de propriedade da DocuSign. Interação com qualquer um deles também pode instalar spyware nos sistemas vítima - Trojan, mineiros, e ransomware. A característica perigosa destas infecções é que eles podem acontecer apenas visitando o site usando o built-in de scripts.

- Mensagem de email - As mensagens de e-mail falsos irá incluir um remetente que não se origina do serviço DocuSign. Muitas das mensagens de scam irá conter arquivos PDF em anexo - o serviço afirma especificamente que tais documentos são enviados somente após ambas as partes terem assinado digitalmente. Outros sinais de alerta de mensagens de scam incluem saudações genéricas que e usando palavras que psicologicamente coagir os destinatários para a realização de determinadas acções. Qualquer uso de pop-ups é um sinal claro de que a mensagem não é legítima. Exemplo linhas esquema electrónico sujeitos incluem o seguinte: “Você recebeu / factura tem de Serviço de Assinatura DocuSign / Serviço de Assinatura DocuSign eletrônico / Serviço DocuSign”.

Uma das ondas mais recentes de DocuSign relacionados páginas de phishing usa outra abordagem - que mostra uma página do portal DocuSign-branded com links para serviços populares: Gmail, perspectiva, Escritório 365, Yahoo!, AOL, e “Outras” informando que o conteúdo desses serviços foi criptografado pelo serviço. Para que os usuários para “desbloqueio” ou “decrypt” os arquivos, eles serão direcionados a uma página de login solicitando suas credenciais de conta. Se eles são fornecidos os criminosos receberá imediatamente a informação que lhes permite realizar tanto abuso financeiro e roubo de identidade crimes.

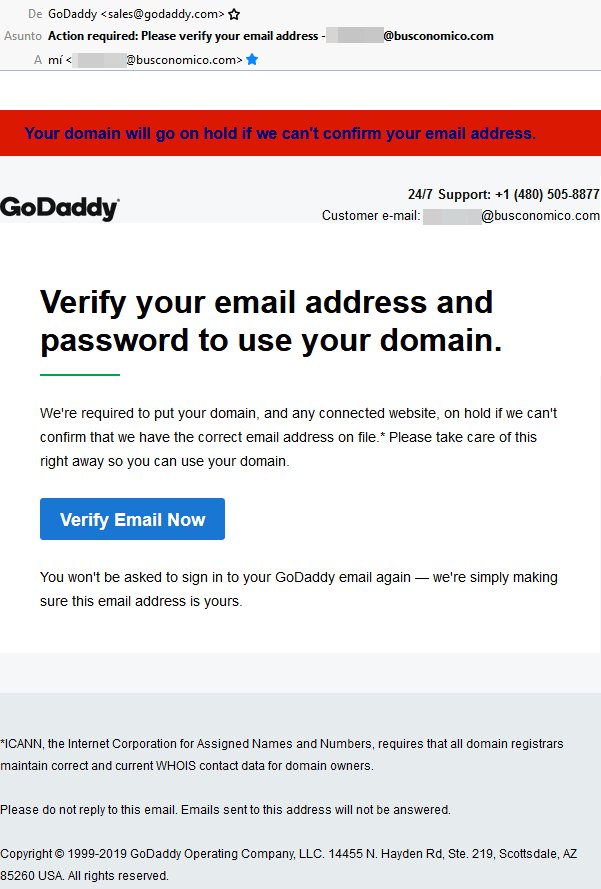

2021 Os golpes de phishing #5 - GoDaddy-mail de verificação mensagens de phishing

Vários relatos de usuários indicam que uma nova campanha GoDaddy com tema está em andamento através do envio de mensagens de correio electrónico que se apresentam como sendo enviado pela empresa de hospedagem. Eles vão copiar em grande medida o layout e conteúdo de notificações reais e instruir as vítimas para verificar seus endereços de e-mail clicando em um botão de link. Isso provavelmente irá redirecioná-los para uma página de login solicitando suas credenciais. Se isso for feito, em seguida, a informação vai ser directamente transmitidas aos operadores de hackers, consequentemente, eles serão capazes de sequestrar as contas GoDaddy. Os planos de hospedagem são geralmente encomendados através de páginas de inscrição, como um efeito desses vários crimes podem ser cometidos - roubo de identidade e abuso financeiro.

Clicando nos links também pode levar a outras conseqüências perigosas:

- maliciosos Redirects - Na sequência das operações de roubo de conta na página embuste GoDaddy pode redirecionar as vítimas para outras páginas Web perigosas. Exemplos incluem portais que distribuem vírus ou sites de anúncios que contêm banners intrusivos, pop-ups e mineiros.

- Gathering Analytics - Os e-mails enviados podem conter scripts que irá acompanhar os usuários engajamento dando mais informações sobre seus hábitos para os operadores de hackers. Isso pode ser usado para otimizar os ataques futuros.

- payload Entrega - Assim que a mensagem de e-mail está carregada ou o site que acompanha é visitado outras ameaças pode ser implantado para as vítimas como bem. Eles variam de ransomware-Encrypting File a infecções cavalos de Tróia que permitem que os operadores para assumir o controle das máquinas das vítimas em um determinado momento.

Se a primeira onda de GoDaddy e-mails phishing ser bem sucedida e são capazes de sequestrar contas de usuário, em seguida, os criminosos por trás disso pode optar por lançar versões melhoradas. Normalmente esses ataques são direcionados contra certos tipos de usuários ou contra um determinado período de tempo.

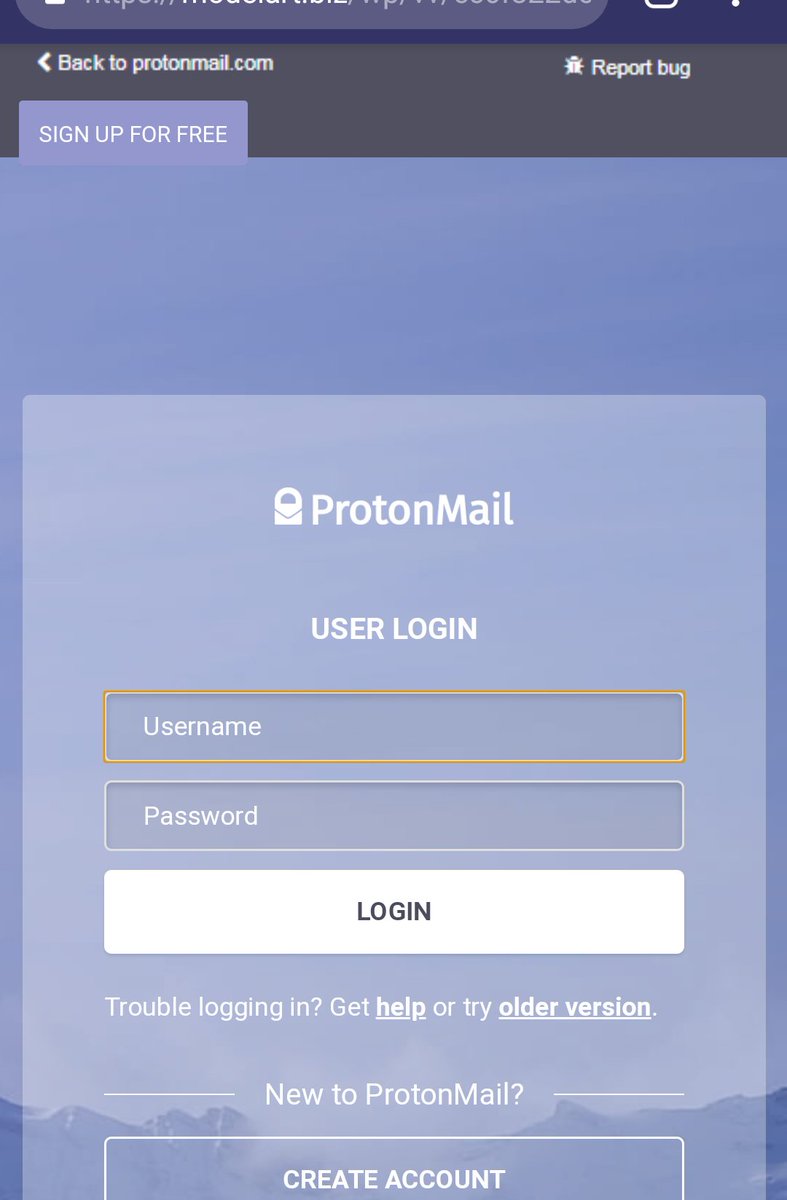

2021 Os golpes de phishing #6 - Golpes ProtonMail Login Páginas

Recentemente, muitos usuários relataram ter sido redirecionado para um falso ProtonMaiil páginas de destino. Eles são feitos para copiar o design do serviço de e-mail legítimo e coagir as vítimas a entrar em seus detalhes. O objetivo extremidades do coletivo criminosa por trás dele é adquirir o maior número de contas de usuário possível. A maioria desses golpes de phishing são feitos em ordem para acessar as caixas de entrada de e-mail privadas das vítimas, no entanto, há outros casos em que tais dados podem ser utilizados:

- Roubo de identidade - O serviço ProtonMail é amplamente utilizado para ocultar a identidade das pessoas que subscreveram. Como tal acesso a suas mensagens privadas pode ser usado para identificação de suas informações pessoais. Os dados obtidos podem ser utilizados para fins de extorsão.

- Venda de Dados - As informações obtidas podem ser gravados em bancos de dados que são então vendidos nos mercados subterrâneos.

- Distribuição Malware - As caixas de entrada acessados pode ser configurado para enviar amostras maliciosos de todos os tipos.

Existem muitas fontes de golpes de phishing ProtonMail, a maioria dos mais comuns incluem redirecionamentos website, pop-ups e banners de malware, e mensagens de email. Os e-mails são enviados de forma a granel-like e coagir as vítimas a interagir com o built-in de conteúdo. Eles podem copiar o design de notificações legítimas que torna mais difícil distinguir o verdadeiro do falso queridos.

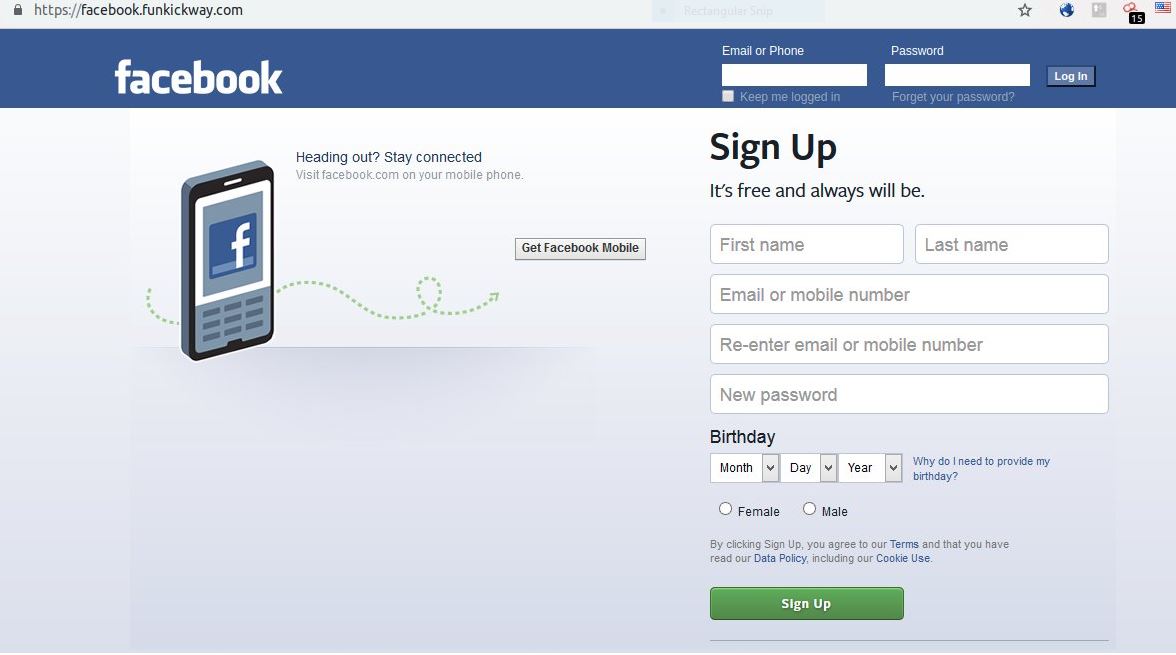

2021 Os golpes de phishing #7 - Falso Facebook Login Páginas

No início de fevereiro 2019, tem havido vários relatos de falsos Facebook páginas de login que são amplamente distribuídas usando os métodos populares mencionado anteriormente. Este é um caso típico de um site fraudulento imitador que pegou o design e layout originais da rede social e tenta enganar os visitantes de que eles estão acessando o Facebook. Links para tais serviços são geralmente incorporados em phishing e-mails que pode aparecer como sendo enviada pelo serviço popular. Em vez de levar os usuários à página de login legítima, eles verão o endereço do imitador. Os visitantes podem dizer a diferença apenas de seu nome de domínio.

especialistas de Myki descobriram uma técnica usada por criminosos de computador que reproduzem a página de login do Facebook de uma forma muito realista. Isto é feito através da construção de um bloco de HTML em que todos os elementos exatamente como o prompt de legítima: Barra de status, Barra de navegação, conteúdo, e sombras. Estes avisos são colocados em locais controlados por hackers ou propagação através de motores de busca e portais mal-intencionados. As páginas irão gerar tentativas de login - geralmente, estes são os botões comuns chamados “Entrar com o Facebook” que irá abrir uma janela pop-up pedindo as credenciais de rede sociais.

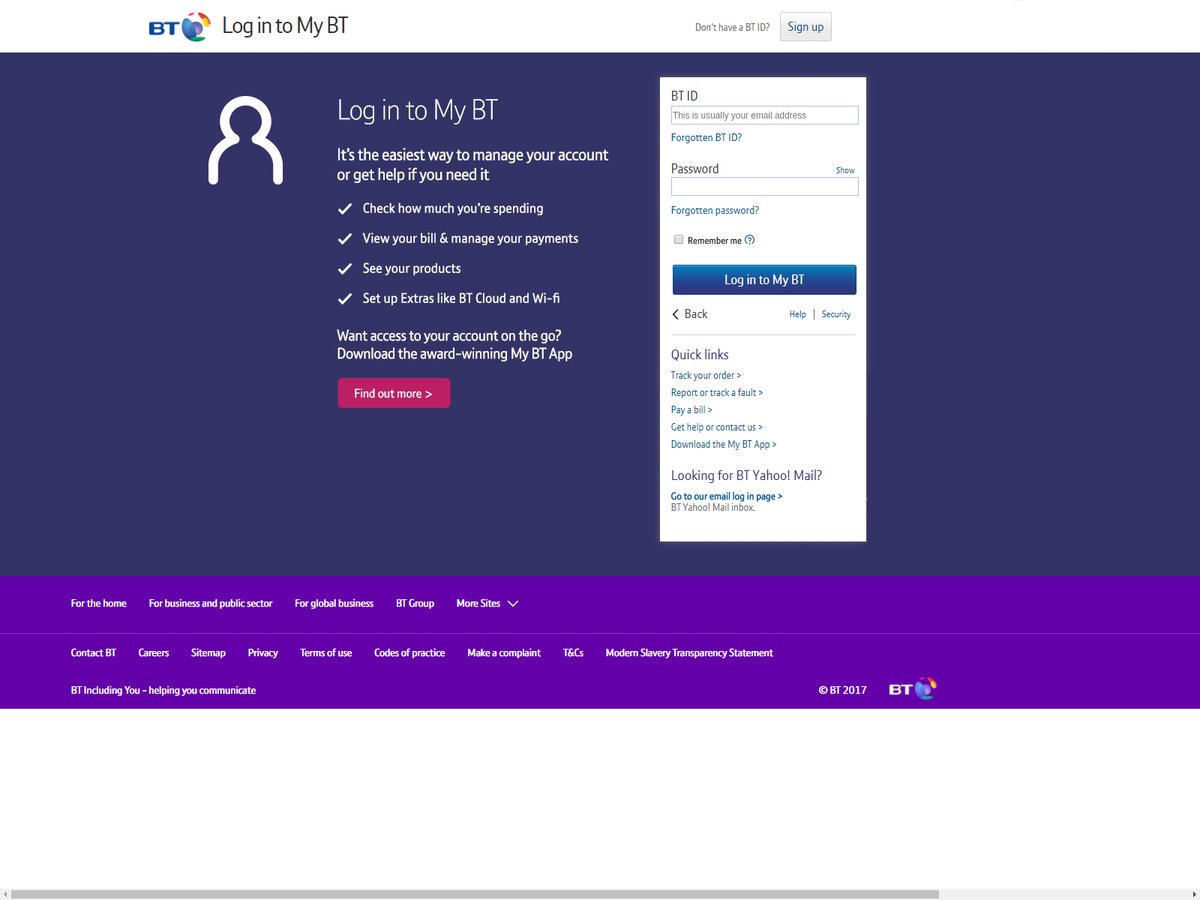

2021 Os golpes de phishing #8 - Falso BT Login Páginas

Uma campanha de ataque levar páginas de login falsas BT tem sido relatada a nós recentemente. A tática é fazer com que os visitantes acreditam que eles estão acessando o serviço BT legítima. tentativas bem sucedidas de infectar alvos en-masse incluem tanto os de e-mail de phishing scams e os tradicionais laços de envio através de redes sociais. Isto é feito através de contas feitas pelo hacker ou hackeados que irá postar links para o site malicioso. Na maioria dos casos eles serão ofertas ou “Alterar informações de conta” - para os usuários vítima será explicou que eles vão precisar para acessar seus perfis e “verificar” sua identidade.

A outra estratégia que é usado neste contexto é a “ofertas especiais” 1. Através dos perfis criados pelo hackers, mensagens de e-mail e outros canais de comunicação serão prometidos às vítimas ofertas exclusivas se fizerem login em suas contas por meio da página de login falsa.

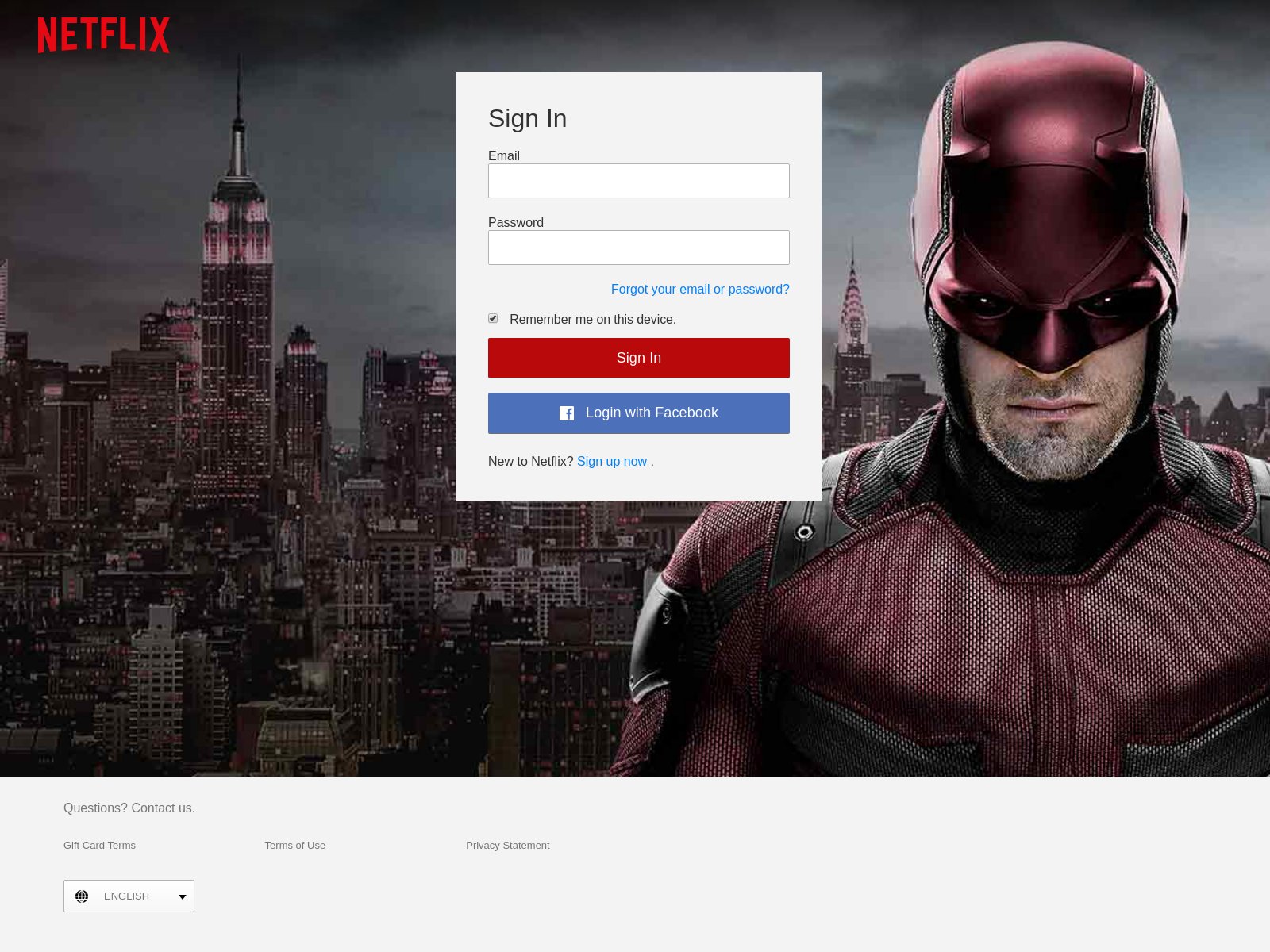

2021 Os golpes de phishing #9 - Falso Netflix Acesso de Páginas

Uma das abordagens mais populares para vítimas golpes é enviar e-mails em massa através de mensagens eletrônicas que levarão aos falsos telas de login Netflix. O objetivo dos hackers é coagir as vítimas a inserir suas credenciais de conta por meio do formulário de login. Eles estão hospedados em nomes de domínio com sons semelhantes, utilizando certificados de segurança, e copiar o conteúdo do corpo e design.

Há muitas formas alternativas que podem ser lançados ao mesmo tempo:

- Search Engine Placement - Os sites maliciosos podem ser projetados com a otimização de motor de busca em mente. Eles podem classificar elevado entre os resultados da pesquisa confundindo assim as vítimas que estão acessando o site legítimo.

- Rede social posts e mensagens - Usando fez-hacker ou conta roubada credenciais do coletivo por trás dos golpes de phishing Netflix pode constrct várias formas de campanhas sobre essas redes. Uma variante popular é a publicação de especial “ofertas” e “ofertas” - as vítimas serão informados de que eles têm para entrar em suas credenciais de login.

- Anúncios maliciosos - Usando sites controlados por hackers e anúncios intrusivos (colocados em redes relevantes) os hackers podem executar campanhas que apontam para os sites perigosos.

Todos os tipos de mudanças podem ser esperadas das campanhas Netflix.

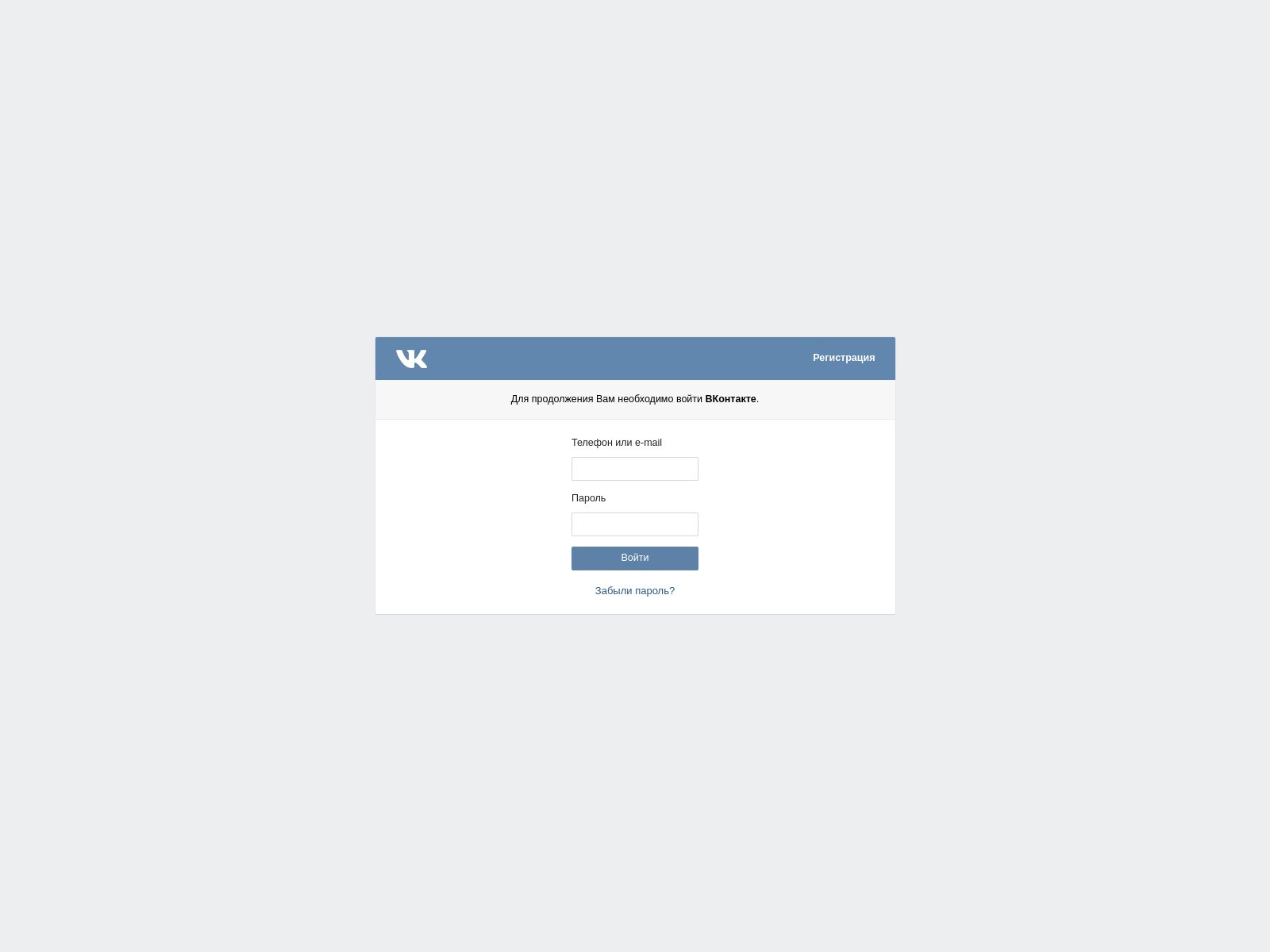

2021 Os golpes de phishing #10 - VK Falso (Vkontakte) Login Páginas

VK é uma das mais populares redes sociais em todo o mundo, é um dos sites mais visitados em países de língua russa e também é um alvo para ataques de phishing. A razão pela qual eles são populares entre os criminosos é que o VK pode ser acessado por meio de clientes desktop e móveis e também de aplicativos para a maioria dos dispositivos populares. Como tais tentativas phishing pode ser feita através de uma grande variedade de estratégias. Alguns deles são os seguintes

- sites falsos - Uma das maneiras mais comuns é a de falsos sites de construção que colocam como o domínio legítimo. Eles estão hospedados em nomes de domínio com sons semelhantes, incluir certificados de segurança falsos, e replicar o design e o layout da página legítima do VK. Eles podem ser posicionados no alto do motor de busca ranking e este fator é usado para atrair usuários vítima que não pode diferenciar o falso do verdadeiro endereço.

- Social Media Posts - Os hackers podem usar especialmente feito ou credenciais que podem link para o site VK falso roubado. Usualmente, eles são links de perfil, meios de comunicação, ou ofertas especiais - todos eles são criados de uma forma que induz os alvos a clicarem.

- As campanhas publicitárias - Os sites de VK maliciosos pode ser transmitida através de campanhas publicitárias de malware que pode ser encontrado em sites que exibem tal conteúdo.

- Enviar mensagens de phishing - Este é um dos métodos mais populares - os criminosos vão executar campanhas que imitam notificações de e-mail legítimos de serviços ou produtos conhecidos. Sempre que eles interagirem com as páginas falsas serão exibidas.

Outros métodos podem ser usados, bem, esta lista contém apenas uma pequena amostra das possibilidades para redirecionar as vítimas para os locais VK falsos.

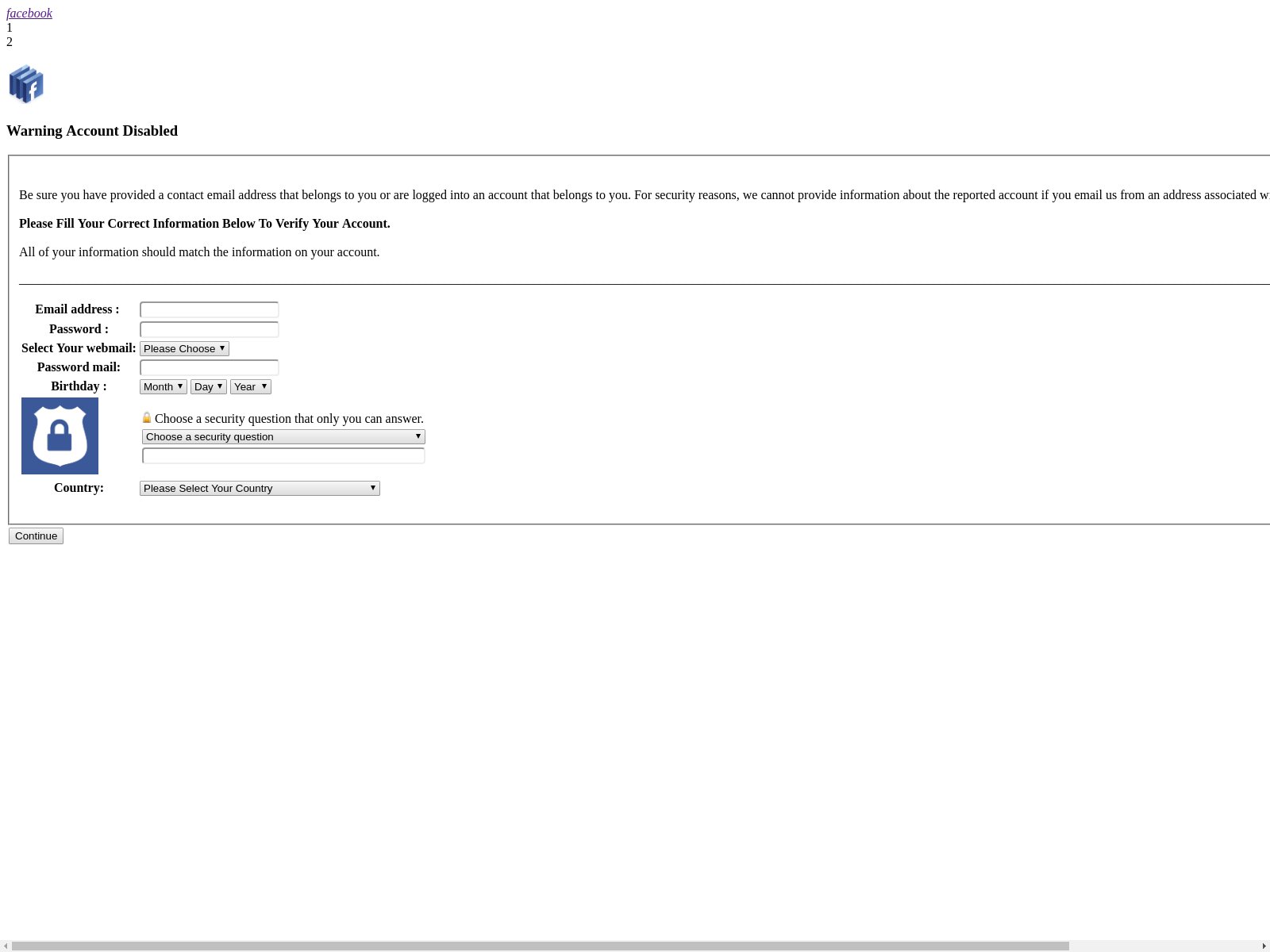

2021 Os golpes de phishing #11 - Facebook Aviso Scam conta desativada

No 2019 Facebook golpe relacionado foi detectado que usa páginas de malware que levam o título “Aviso Conta desativada”. Eles são construídos com design branda, ainda contendo um layout que tem uma semelhança com a rede social. Isto é feito, a fim de capturar a atenção dos alvos - eles vão ver que há que a página pode ser hospedado pelo Facebook e que eles emitiram uma tela de aviso. Usando o logotipo do Facebook e do layout do projeto que é familiar eles podem ser atraídos para entrar as informações solicitadas. As amostras captadas solicitar os seguintes dados:

- Endereço de e-mail

- Senha

- Webmail Tipo

- Senha correio

- Aniversário

- Pergunta de Segurança & resposta Combinação

- País

Existem várias maneiras em que este esquema pode ser implantado para os destinatários. Um cenário popular é para enviar links para a página via mensagens de e-mail golpe. Eles aparecem como sendo enviados pela rede social e coagir as vítimas a clicar no link que irá encaminhá-los para a página de phishing.

Vários domínios maliciosos que podem aparecer como sendo propriedade ou afiliado com Facebook pode ser criado - que contará com ligações, certificados de segurança, e elementos que aparecem como fazendo parte da rede social. vários postos, Páginas, Comercial, e outros conteúdos do Facebook também podem ser criados para divulgar o site.

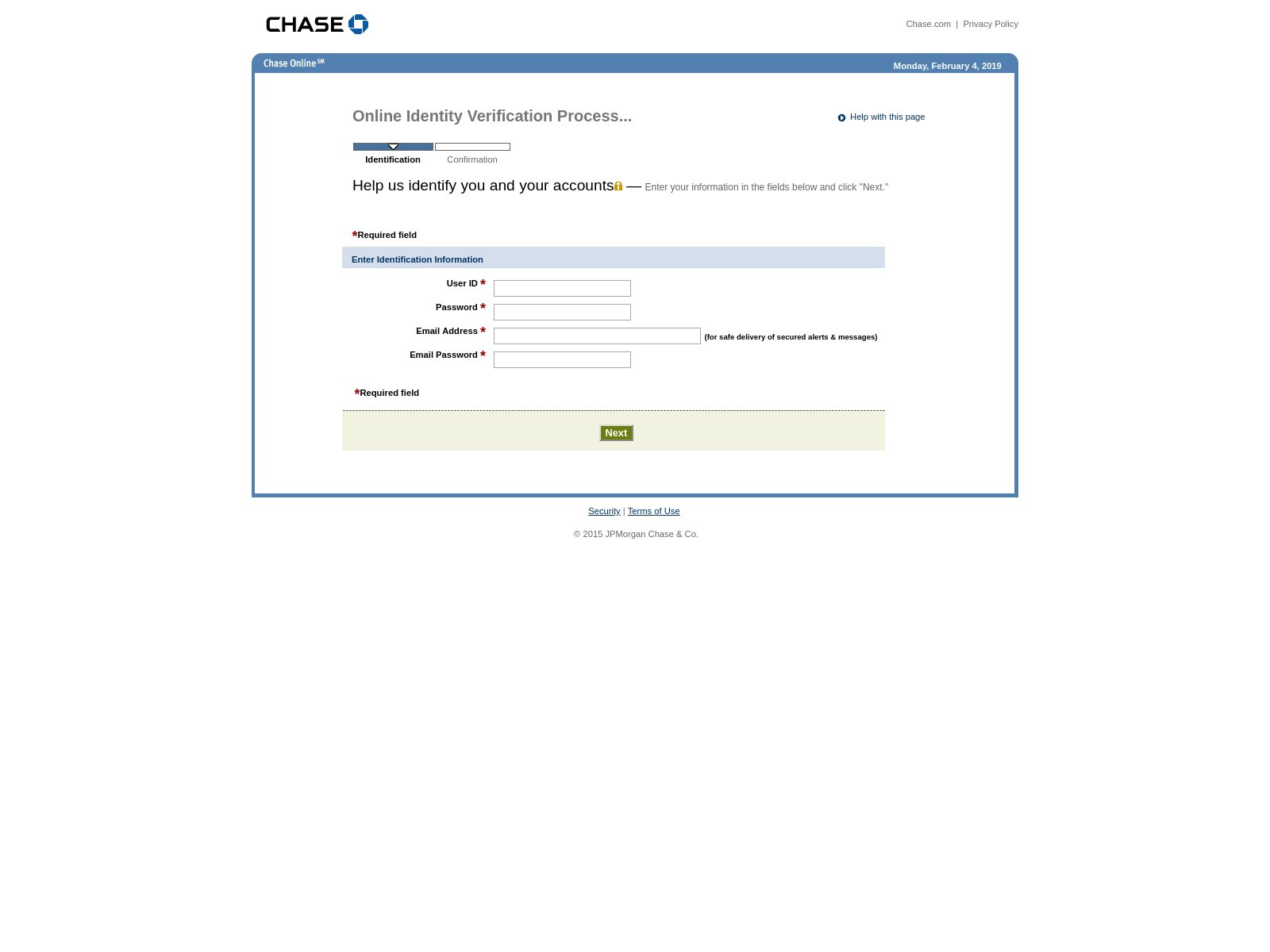

2021 Os golpes de phishing #12 - Scam perseguição Phishing

Clientes do serviço bancário perseguição on-line deve ser muito cauteloso, pois há várias campanhas de ataque identificados que distribuem páginas falsas de phishing. Eles são concebidos como etapas de verificação e design uso do corpo e layout que é utilizado pela instituição em seus formulários de inscrição. A página pede os seguintes campos para ser preenchido com as informações do cliente:

- ID do usuário

- Senha

- Endereço de e-mail

- senha do e-mail

Os falsos perseguição páginas de login são popularmente distribuídos através das táticas mais utilizadas. Um deles se baseia em mensagens de e-mail de SPAM que contêm phishing táticas - eles colocam como notificações legítimas enviadas por Chase. exemplos eficazes incluem mensagens que afirmam que as contas precisam ser verificadas, a fim de ser ativada depois de um alerta de fraude foi activada.

Outra técnica baseia-se na criação de vários sites que pode copiar ou vincular o site principal em vários domínios. Eles são geralmente sob o disfarce de portais de download, os motores de busca, páginas de destino e etc.

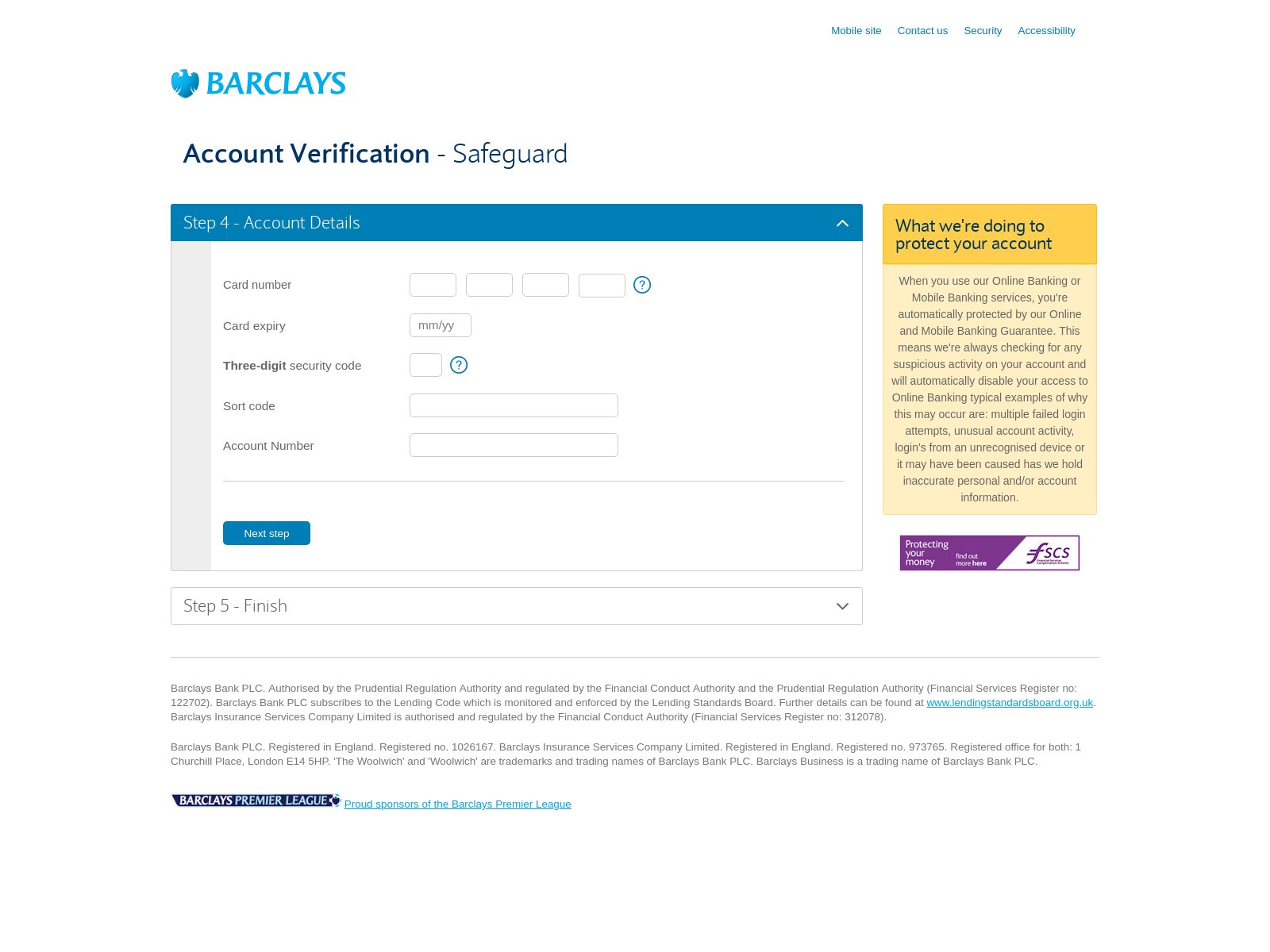

2021 Os golpes de phishing #13 - Scam Barclays Phishing

Uma campanha de ataque distinta é ativa contra Barclays usuários de serviços bancários on-line. Eles serão alvo de falsificação “Verificação de conta” Páginas. Eles se parecem com as etapas do processo de registro legítimos. O coletivo criminosa por trás deste golpe tenha copiado o layout design de corpo, conteúdo de texto, e outros elementos (cabeçalho e rodapé) a fim de criar um sistema que não pode ser facilmente distinguida de uma página Barclays reais.

As páginas da web falsas são hospedadas em nomes de domínio com sons semelhantes, pode conter strings que se referem a produtos ou serviços que a empresa oferece, e até mesmo apresentar certificados de segurança assinados. Tudo isso é feito, a fim de fazer os visitantes acreditam que eles estão acessando uma página hospedada pelo banco.

Outros métodos que podem ser usados para distribuir links que redirecionam para a página de phishing Barclays incluem o seguinte:

- Mídia Social Ligações - Os hackers podem usar seus próprios perfis criados ou aqueles roubados, a fim de executar campanhas em massa contra os usuários do Barclays. Isso é feito por fingindo ser representantes do banco. O conteúdo pode ser compartilhado tanto em páginas, posts e mensagens diretas.

- Seqüestradores de navegador - plugins do navegador web perigosas podem ser criados que contêm as instruções de redirecionamento para a página de phishing. Eles são geralmente feitos compatível com a maioria dos browsers populares. Esses plugins são então enviados para os repositórios relevantes usando credenciais falsas de desenvolvimento e descrições elaboradas.

- Campanhas de e-mail - Os criminosos podem criar mensagens de e-mail que contêm elementos de phishing que levam ao esquema de redirecionamento Barclays. Eles podem ser projetados de forma a aparecer como sendo enviado pela instituição financeira.

- As campanhas publicitárias - malicioso e anúncios intrusivos normalmente ligam conteúdos perigosos como esta instância.

Como as campanhas continuam a operar podemos ver versões atualizadas, bem como outros métodos empregues por este ou outro coletivo.

2021 Os golpes de phishing #14 - Google Translate Phishing Scam

No inicio de fevereiro 2019, uma campanha de phishing em todo o mundo foi detectado que está sendo operado por um coletivo de hackers desconhecido. Em vez do e-mail em massa padrão de alvos pretendidos, os criminosos estão usando um método alternativo. Os hackers vez criado páginas web maliciosas que começam com a seqüência associada com o serviço - “translate.google.com”.

Esses domínios são ligados em uma campanha de e-mail phishing granel, que é projetado para posar como uma notificação Google legítimo que as contas do usuário estão sendo acessados por pessoas não autorizadas. Um botão de chamada à ação é colocada no conteúdo do corpo que irá manipular os alvos em acreditar que eles têm de interagir com ele, a fim de garantir as suas contas. A página de login será apresentado que irá solicitar as credenciais da conta do Google.

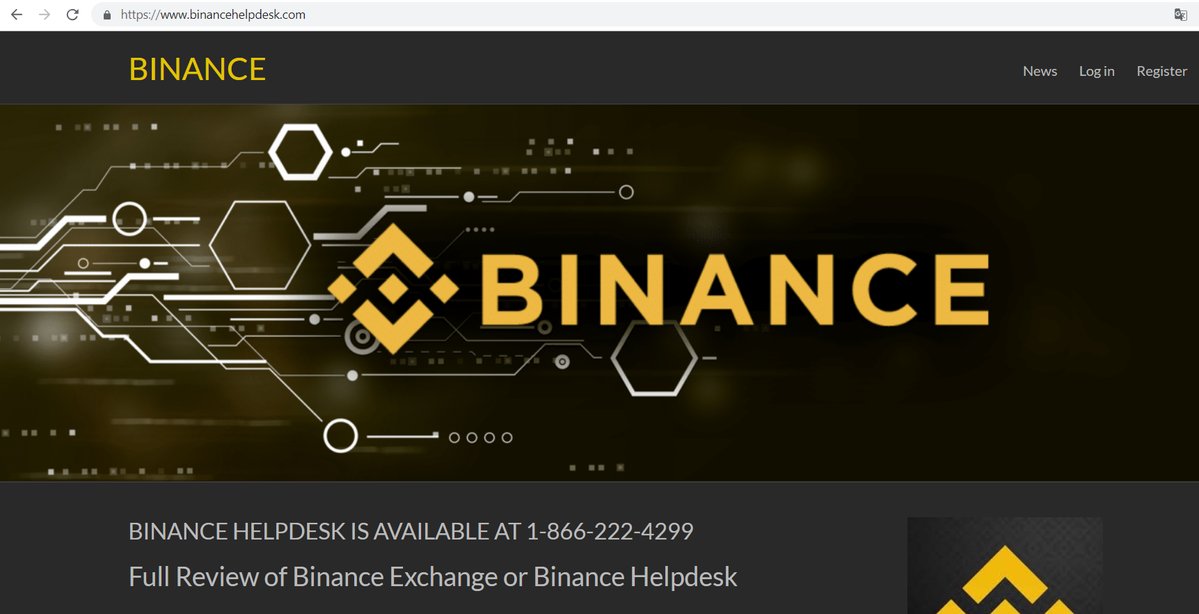

2021 Os golpes de phishing #15 - Scam Binance Phishing

Binance é um dos mais trocas criptomoeda populares que é usado por detentores de moeda em todo o mundo. Como uma escolha confiável por muitos, também chamou a atenção de grupos criminosos que orquestraram vários ataques de phishing, tanto para titulares de contas quanto para outros grupos-alvo.

Alguns dos métodos mais populares são para criar sites falsos que fingir ser a página de casa ou de login legítimo Binance. Os hackers usarão nomes de domínio com sons semelhantes e até mesmo certificados de segurança gerados por hackers para fazer com que os sites pareçam legítimos. Os usuários são aconselhados a Verifique se os nomes de domínio SSL correspondem aos oficiais utilizados pela empresa - * .binance.com ou * .binance.co. A equipe Binance também recomenda que a autenticação de dois fatores é habilitado. As chaves digitais de back-end não devem ser divulgadas para sites ou serviços, mesmo se solicitadas, pop-ups e outros conteúdos dizem isso.

Os criminosos também podem criar mensagens de e-mail de SPAM que a tentativa de confundir as vítimas a pensar que eles têm recebido uma notificação serviço legítimo. Eles são projetados para replicar o conteúdo de design e texto do serviço real e incluir links para os sites de phishing.

Dois casos distintos de Staff Binance fraude Foram relatados pela empresa, bem. Em um dos casos, uma linha direta falsa (tecnologia golpe apoio) tentou golpe os visitantes. A tática empregada pelos criminosos é criar sites que contenham palavras-chave como “Binance”, “Apoio, suporte”, “Socorro” e outras combinações de cordas. Quando eles são acessados através de motores de busca que irá redirecionar as vítimas para uma página de login, onde suas credenciais serão solicitadas. Se e

Através da redes sociais os criminosos podem construir perfis falsos através do qual pode personificar pessoal Binance. Isso é muitas vezes feito através de plataformas como Twitter e Facebook, onde um grande número de vítimas pode ser recolhidas. Existem vários tipos diferentes de golpes de phishing que podem ser feitas através deste método:

- Mensagens de aviso - As contas de hackers irá publicar instruções de segurança para contas de clientes proteger melhor. Os guias serão hospedados em nomes de domínio controlado por hackers para o qual as mensagens serão apontam para. Assim os usuários entram em seus detalhes de login Binance eles serão enviados para os controladores de hackers.

- Mensagens pessoais - Os criminosos também pode enviar mensagens diretas às vítimas e tentar vários golpes de suporte técnico. Um dos mais comuns é que suas contas foram acessadas por uma pessoa não autorizada e Binance precisa de sua cooperação investigá-la, fornecendo suas credenciais de conta.

- Doações - Usando promoções de fraude os criminosos vão anunciar grandes brindes. Para inseri-los os titulares de conta Binance será persuadido a transferência de grandes somas de dinheiro para carteiras controlado por hackers.

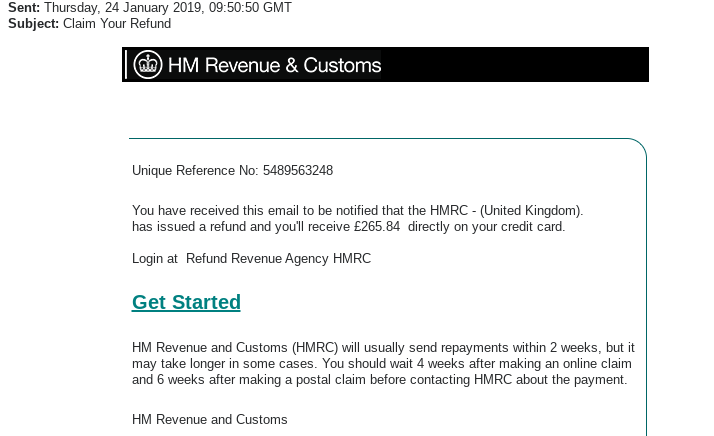

2021 Os golpes de phishing #16 - Mensagens HM Revenue and Customs

Outro conjunto de mensagens de phishing scam e-mail dos destinatários em pensar que eles têm recebido um reembolso de pagamento em seu cartão de pagamento - no caso das amostras capturadas um cartão de crédito é especificada. As mensagens têm um design simples e incluem um bloco de texto de comprimento médio que explica que a agência HM Revenue and Customs envia reembolsos em intervalos regulares.

Este é um golpe óbvia para que usuários experientes devem saber que esta não é a assinatura apropriada. Há dois elementos que são criados dinamicamente, a fim de fazer as vítimas acreditam que esta é uma mensagem única que referências los:

- Referência Unique No - Esta é uma seqüência aleatória que se apresenta como uma referência para os usuários.

- reembolsar Sum - Uma grande soma de dinheiro é citado, a fim de atrair os usuários a interagir com as mensagens.

O botão de apelo à ação redirecionará as vítimas para uma página de login falsa, onde várias credenciais de conta podem ser solicitadas. Esse golpe particular, parece ser específica Reino Unido.

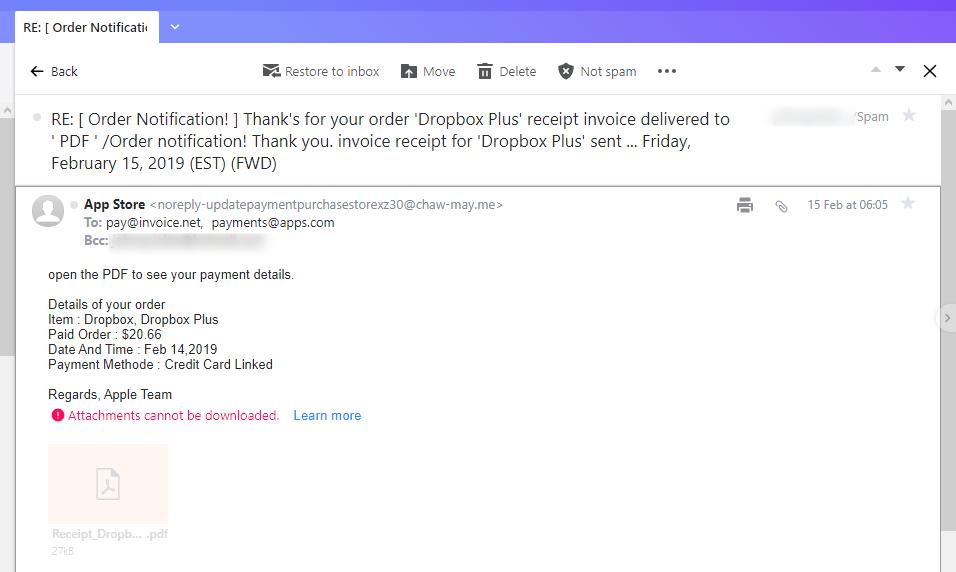

2021 Os golpes de phishing #17 - Dropbox Além disso Scam Receipt

A campanha de email phishing recente foi relatado que envia um levantamento factura faux vir do serviço Dropbox. A linha de assunto está disfarçada como uma notificação de pedido que mostra que o usuário comprou uma assinatura para a plataforma em nuvem. É não-personalizado e lê uma frase simples “abrir o PDF para ver seus detalhes de pagamento” após o qual uma série de valores aleatórios são mostrados. Eles são escolhidos para representar informações típicas que são citadas após uma assinatura online bem-sucedida. Os valores são apresentados como detalhes do pedido e as amostras captadas incluem o seguinte: Item, Order pago, Encontro & Tempo, e método de pagamento.

Todos os dados citados é gerada aleatoriamente e não corresponde com todas as ordens reais. No entanto, se um usuário recebe estas mensagens eles podem pensar que alguém tenha cortado em seus dados de cartão de pagamento e fez uma transação fraude. Isso vai fazê-los querer ler o arquivo PDF anexado. Ele próprio será, provavelmente, um desses dois casos:

- arquivo de vírus - O arquivo pode realmente ser um vírus de todas as variantes populares.

- Documento Macro-Infected - Os criminosos podem incorporar scripts perigosos (macros) em todos os tipos de documentos populares, incluindo arquivos PDF. Sempre que eles são abertos os usuários serão solicitados a ativar o built-in macros Para visualizar corretamente os dados. Isso irá provocar uma infecção por vírus em separado.

Um certo golpe aviso de que os usuários não recebeu uma mensagem de phishing é olhar para a assinatura - as mensagens falsas será assinado como a Apple, em vez de Dropbox.

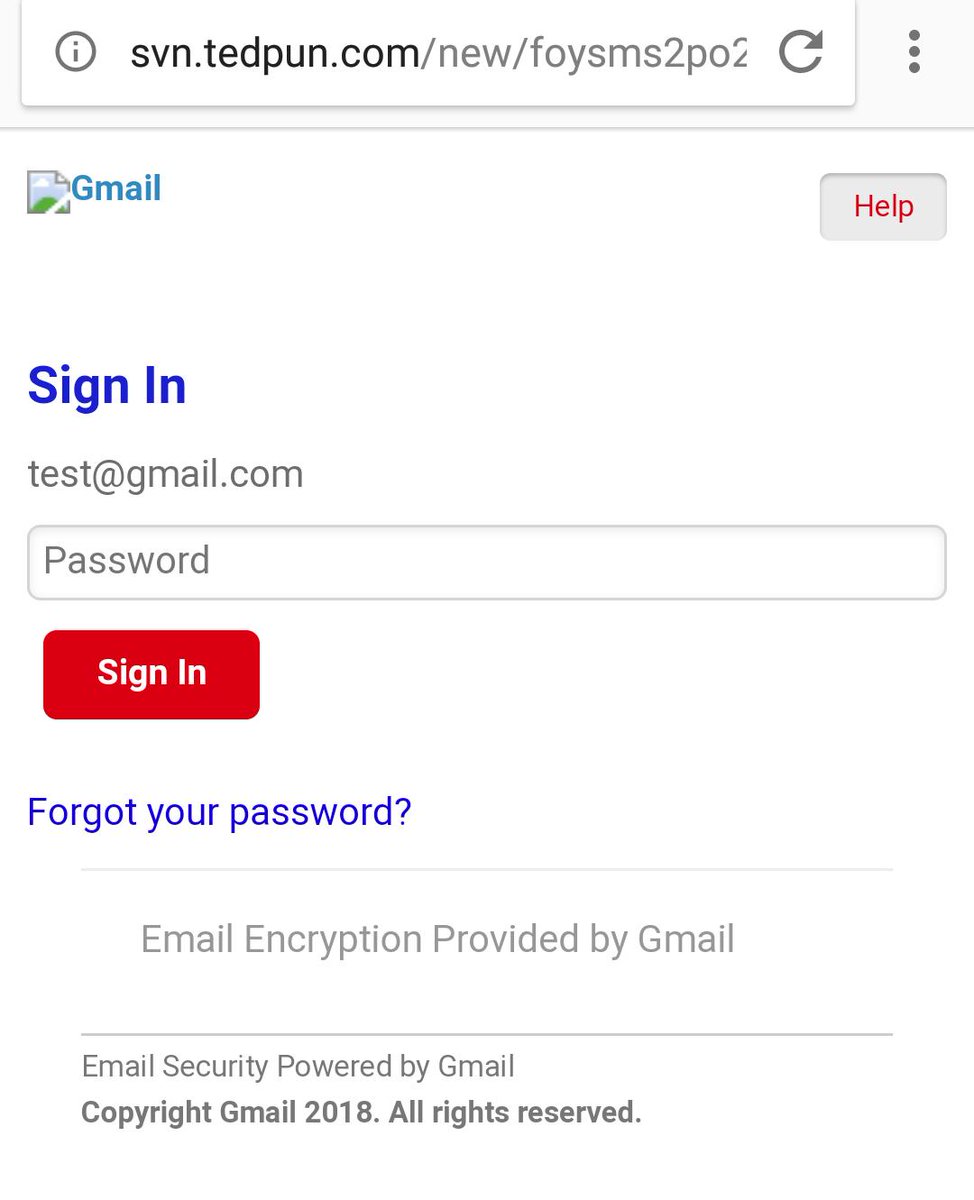

2021 Os golpes de phishing #18 - Falso Gmail Login Páginas

Uma campanha de grande escala phishing acaba de ser relatado para tirar proveito dos usuários do Google como os hackers estão enviando mensagens de embuste para faux telas de login do Gmail. Eles são hospedados em nomes de domínio de som semelhante e alguns deles podem até ter certificados de segurança que se parecem muito com o Google e / ou qualquer um de seus serviços e produtos.

As mensagens irá conter linhas de assunto e conteúdo do corpo usando todos os tipos de cenários. Alguns dos mais comuns incluem o seguinte:

- Conta Gmail Notificação Redefinir - As vítimas podem receber mensagens que coagir as vítimas em pensar que a sua conta foi redefinida pelo serviço. A fim de continuar a utilizar as suas contas devem entrar em suas credenciais na página de login.

- Obrigatória de alteração de senha - Outra estratégia amplamente utilizada pelos hackers é para coagir os destinatários que o Google tem forçado uma mudança de senha obrigatória em sua conta. A fim de continuar a usá-los eles vão precisa fazer o login na página de login designado.

- Gmail Aviso Importante - Os criminosos vão manipular as vítimas a pensar que eles têm recebido uma notificação legítima do próprio serviço. A fim de visualizar o que vai precisar para se autenticar no serviço inserindo na sua combinação nome de usuário e senha na página de phishing.

Todos os usuários de computador devem notar que o domínio da página de login não é Google / Gmail e este é um dos sinais de alerta mais seguros de que isso é uma farsa.

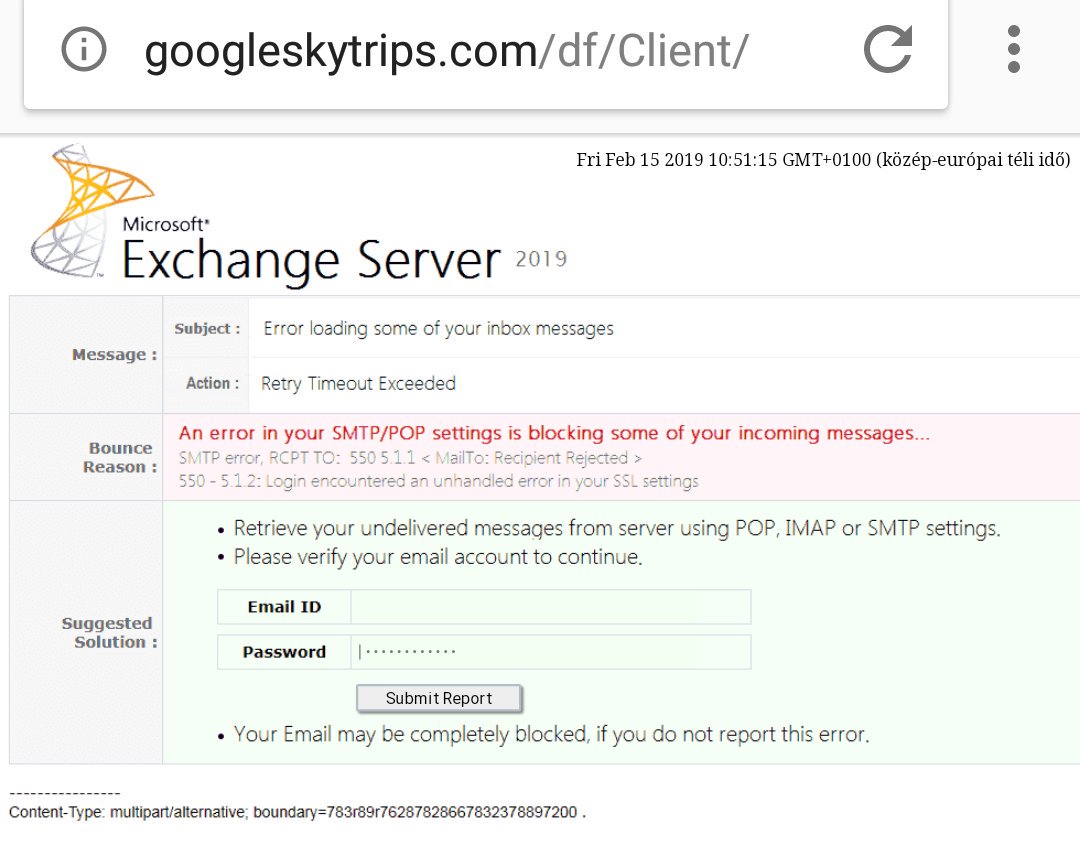

2021 Os golpes de phishing #19 - / POP erro Email Server Os golpes de phishing SMTP

vítimas de phishing relatar outra tática interessante que usa uma abordagem interessante. Eles vão enviar links que levam a uma página de phishing que emula um problema no servidor Exchange. Devido ao fato de que este serviço é implementado principalmente em ambientes corporativos e agências governamentais os alvos são na sua maioria funcionários. Uma campanha eficaz precisará penetrar na segurança dos servidores de e-mail para que as mensagens possam ser entregues nas caixas de correio internas.

Uma vez feito isso as vítimas vão receber uma mensagem que irá incluir advertências que se apresentam como sendo enviado pela empresa / organização é da Equipe de TI. Uma abordagem alternativa é projetar as mensagens como notificações do sistema que são automaticamente geradas a partir do software de servidor. Em todos os casos, será apresentada às vítimas uma página que conterá uma página de erro indicando o seguinte motivo - Um erro em suas configurações de SMTP / POP está bloqueando algumas das mensagens recebidas. Esta notificação falso sistema irá ler que os usuários têm configurações inválidas e eles não serão capazes de visualizar as mensagens de e-mail importantes. Para recuperar seus dados, eles precisarão verificar suas credenciais de conta preenchendo o formulário que exige seu e-mail e senha.

Uma frase de advertência lê o seguinte “Seu e-mail pode ser completamente bloqueado se você não relatar este erro” - este exorta-os para o preenchimento de seus dados.

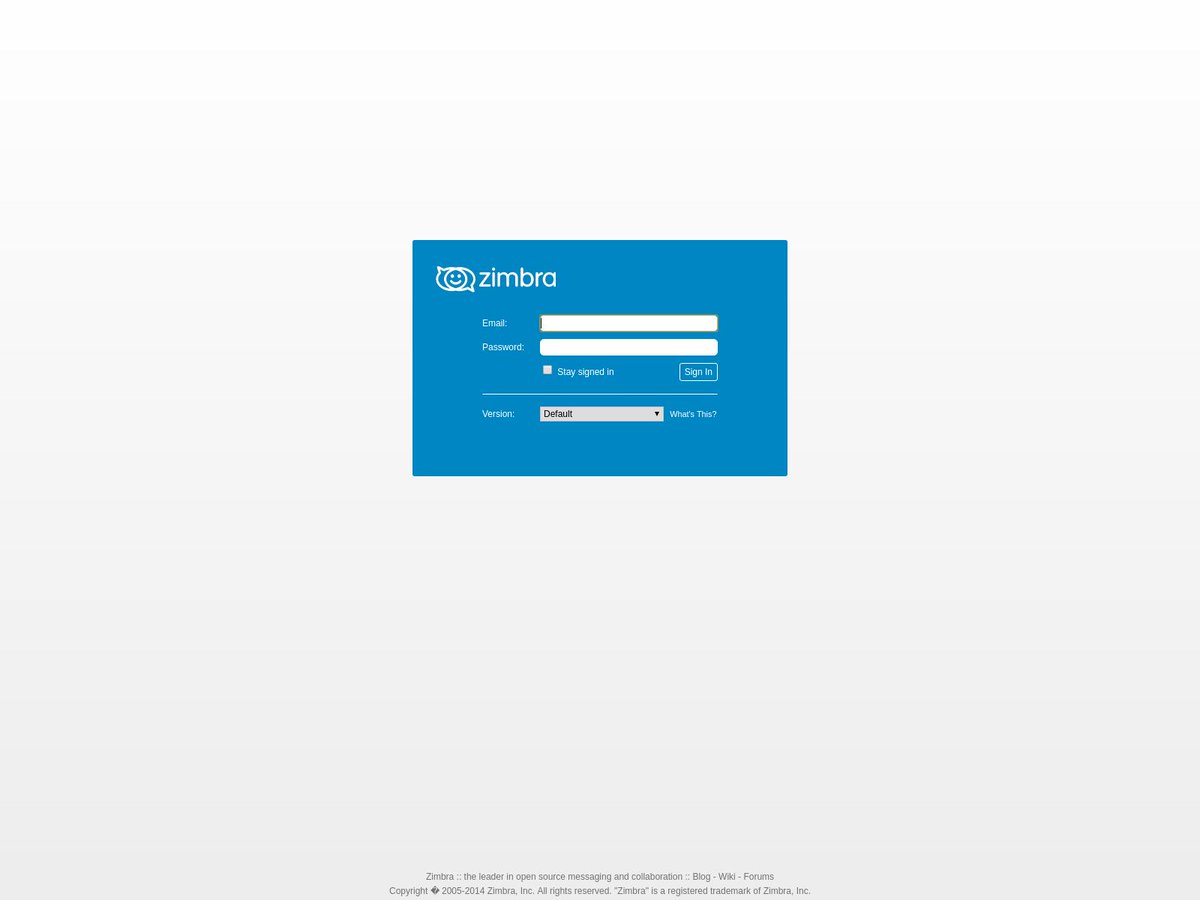

2021 Os golpes de phishing #20 - Falso Zimbra Login Páginas

Zimbra é um dos a maioria das plataformas de e-mail populares que são usados por organizações e empresas. Dessa forma, os golpes de phishing provavelmente usarão mensagens que farão os destinatários abrirem suas contas de e-mail via webmail. Alguns do exemplo linhas de assunto e o conteúdo do corpo incluem o seguinte:

- Notificações importantes - As mensagens de email enviadas pelos criminosos podem coagir as vítimas a aceder à página falsa de login localizado em um domínio de terceiros, a fim de dobrar verificar suas credenciais.

- Serviço de Atualização de Webmail - Os usuários podem receber uma mensagem afirmando ser gerado automaticamente pelo serviço Zimbra. Isso fará com que as vítimas pensem que o serviço de webmail está sendo atualizado e que elas precisam inserir suas credenciais de conta para continuar a usá-lo.

- Obrigatória Password Reset - As notificações de e-mail falsificado do sistema Zimbra pode ser enviado para os destinatários. Eles receberão mensagens de sistema de aparência legítima que os exortam a alterar suas senhas. Esta é uma farsa popular como o melhor estado de práticas de segurança que conta credenciais precisam ser alteradas em intervalos regulares.

- fraude Relatório - Os destinatários verão um relatório que parece ter sido gerado pelo Zimbra, notificando as vítimas de que hackers de computador tentaram fazer login em suas caixas de entrada de e-mail. Eles são encorajados a fazer login no sistema para analisar o relatório de fraude. Um botão de login será colocada no conteúdo do corpo da mensagem que irá redirecioná-los para a página de login falsa.

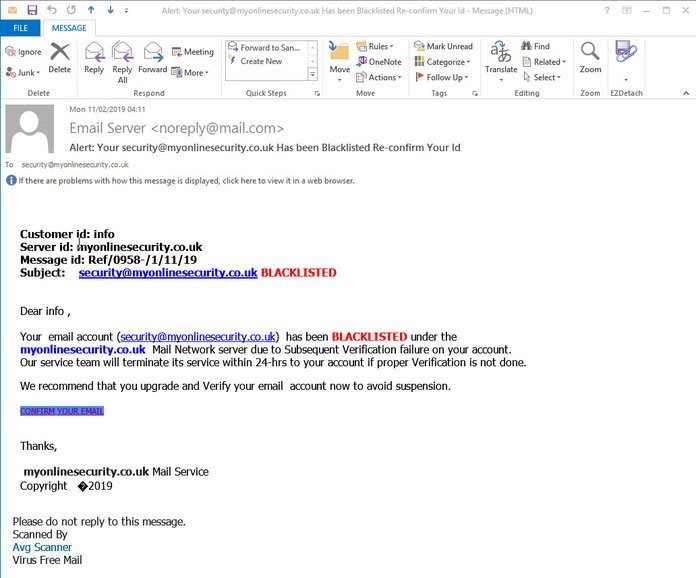

2021 Os golpes de phishing #21 - Mensagens Conta Blacklisted E-mail

Este é um exemplo recente de uma campanha de ataque em curso que se baseia em táticas de intimidação - os destinatários receberão notificações de alerta que seus endereços de email foram penalizadas por um serviço de segurança. Ele inclui vários campos que podem enganar os usuários a pensar que esta é uma notificação de reais.

O conteúdo do corpo vai lhe dar o endereço de e-mail das vítimas e afirmam que precisam ser verificadas pelo sistema de segurança em 24 horas’ tempo ou então a proibição será estendida. A mensagem de hackers também incluirá uma assinatura que contém o nome de uma empresa de segurança populares, nesse caso, AVG.

Note-se que esses e-mails podem conter uma mistura de links legítimos e maliciosos, é por isso que o cuidado extra deve ser tomado - mesmo usuários experientes pode ser vítima deste golpe.

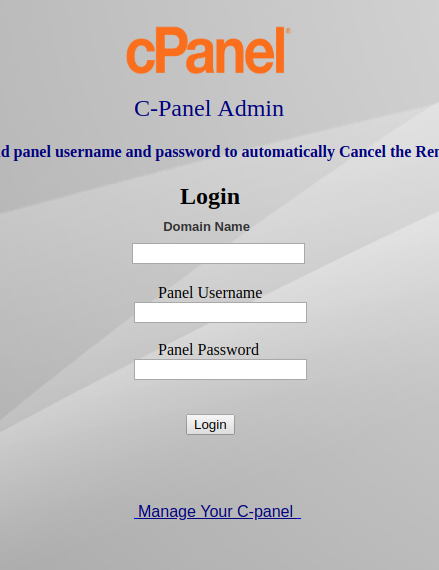

2021 Os golpes de phishing #22 - Cpanel Falso Entrada Pages

Uma nova campanha de phishing está sendo enviado ativamente contra os proprietários do site. Os hackers enviar notificações que parecem ser provenientes de cPanel - o painel administrativo que permite que webmasters para acessar suas contas de hospedagem. Existem dois principais tipos de táticas de embuste que são usados com esta abordagem - os criminosos pode representar o serviço de sistema ou o próprio provedor de hospedagem.

Mensagens de aviso e notificações podem ser facilmente falsificadas, já que a maioria dos sites pode ser identificada na plataforma de hospedagem em que estão sendo executados. Em grande medida, essas campanhas podem ser automatizadas usando ferramentas que estão disponíveis nos mercados de hackers clandestinos. O objetivo final é fazer com que as vítimas visitar os cPanel phishing página de login. Eles são notoriamente fácil de copiar, pois contém apenas a imagem do logotipo produto com um prompt de login. O único sinal de que este é um exemplo falso é olhar para a barra de endereços - o cPanel não será hospedado no servidor relevante.

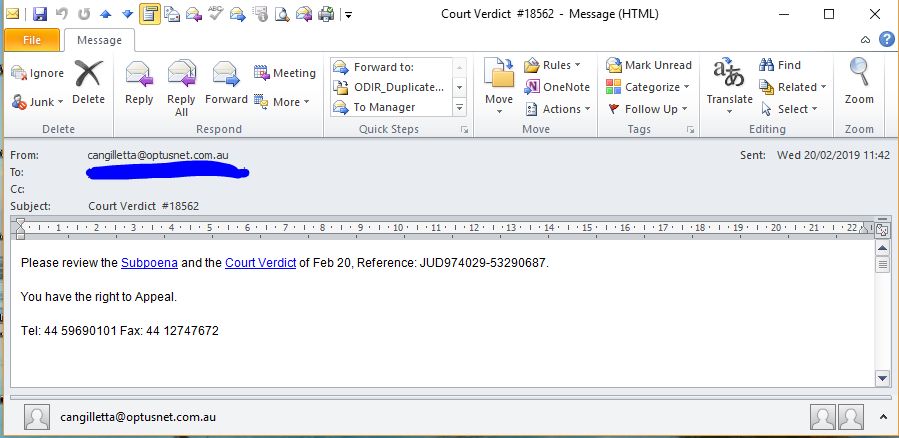

2021 Os golpes de phishing #23 - Mensagens veredicto do tribunal Encomendar

Em fevereiro 2019 um e-mail em grande escala phishing manipular os destinatários a pensar que eles estão recebendo um veredicto ordem judicial. Este é enviado através de mensagens de texto simples que elementos aparentemente legítimas, como um número de telefone e as referências que aparecem semelhantes aos reais. Os criminosos usam uma linha de assunto limpa de “Tribunal Verdict” seguido por um identificador numérico. Os usuários são mostrados dois links que colocam como intimação e detalhes tribunal veredicto. A pressão que é instituído sobre eles vem da frase que diz “Você tem os direitos de recurso”. Os links podem ser alterados de forma dinâmica e geralmente levam a documentos infectados que pode oferecer vários tipos de cargas.

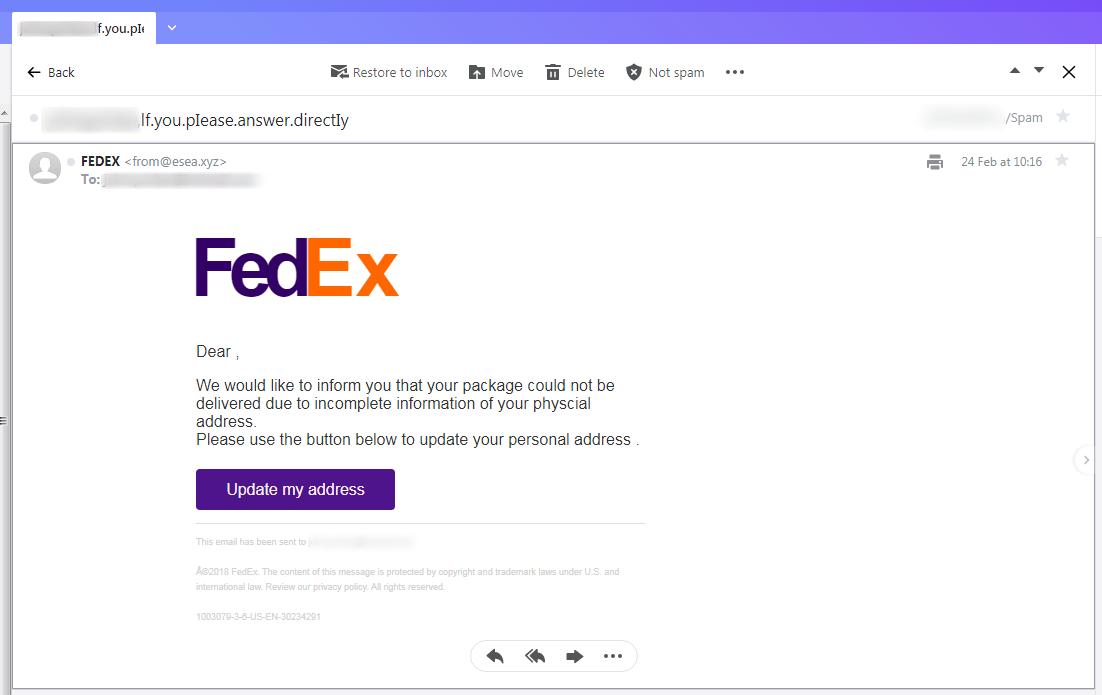

2021 Os golpes de phishing #24 - Mensagens FedEx

Uma tática comum é para representar serviços conhecidos, entre os quais os correios são um alvo popular. As mensagens FedEx falsos são uma técnica muito popular como os modelos prontos utilizados pela empresa pode facilmente ser falsificado. Os criminosos vão carregá-los na infra-estrutura ataque especial e lançar grandes campanhas contra os usuários.

Os usuários vítima irá recebê-los em suas caixas de entrada e se seus filtros de spam não tem o endereço registrado no banco de dados. Uma mensagem não personalizado padrão lê que o usuário recebeu um pacote que não foi entregue com sucesso. Eles são solicitados a atualizar suas informações de endereço a fim de recebê-lo. Um botão interactivo intitulado “Atualizar meu endereço” é colocado que irá redirecionar os destinatários para uma página de login falsa. Ao entrar suas credenciais da conta serão roubados pelos hackers.

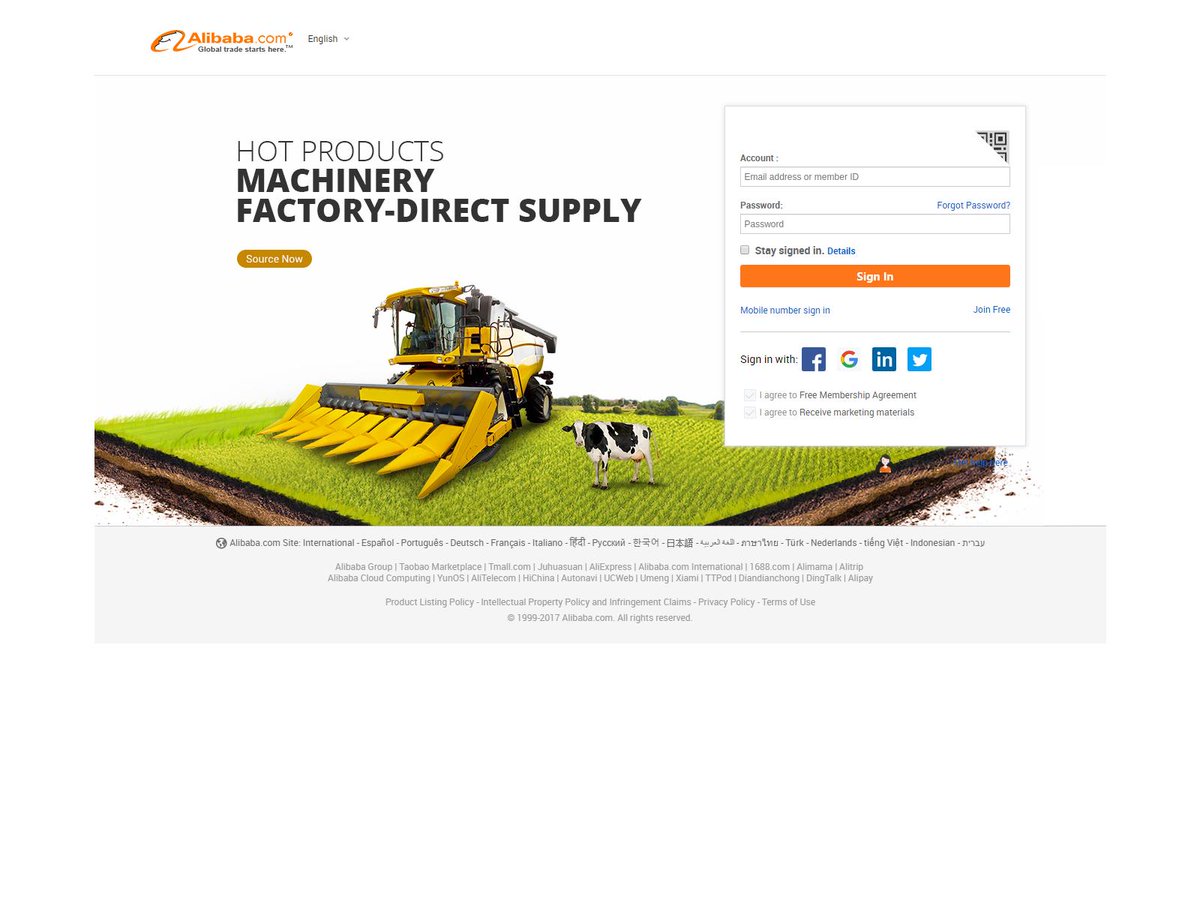

2021 Os golpes de phishing #25 - Alibaba sites fraudulentos

A recente onda de ataques de phishing foi encontrado para ligações de transporte para uma página de login Alibaba golpe. As mensagens que podem ser enviadas pelos criminosos podem variar em uma ampla variedade de cenários de golpes típicos:

- Resetar a senha - A redefinição de senha obrigatória é um dos mais táticas comuns usadas por hackers de final. As vítimas são mostrados uma notificação de segurança notificando-os de que a atividade suspeito foi identificado com a sua conta e que eles precisam para redefinir suas senhas para ficar seguro.

- detalhes do pedido - As vítimas receberá uma notificação de que os estados que uma ordem foi feita através da conta dos usuários. Para ler mais detalhes são oferecidos a “assinar em” página que irá colher suas credenciais de conta.

- Atualizar conta - As mensagens enviadas solicitará os usuários para atualizar suas informações de conta com a finalidade de verificar que. As mensagens de e-mail irá listar todos os tipos de dados que são solicitados pelos hackers: o nome deles, endereço, número de telefone, Os dados da conta e etc.. Para entrar nesta informação um link para uma página web maliciosa é apresentado.

Os sites de phishing vinculados são muito úteis não apenas na coleta de credenciais dos perfis do Alibaba, mas também para crimes como roubo de identidade, chantagem, e abuso financeiro.

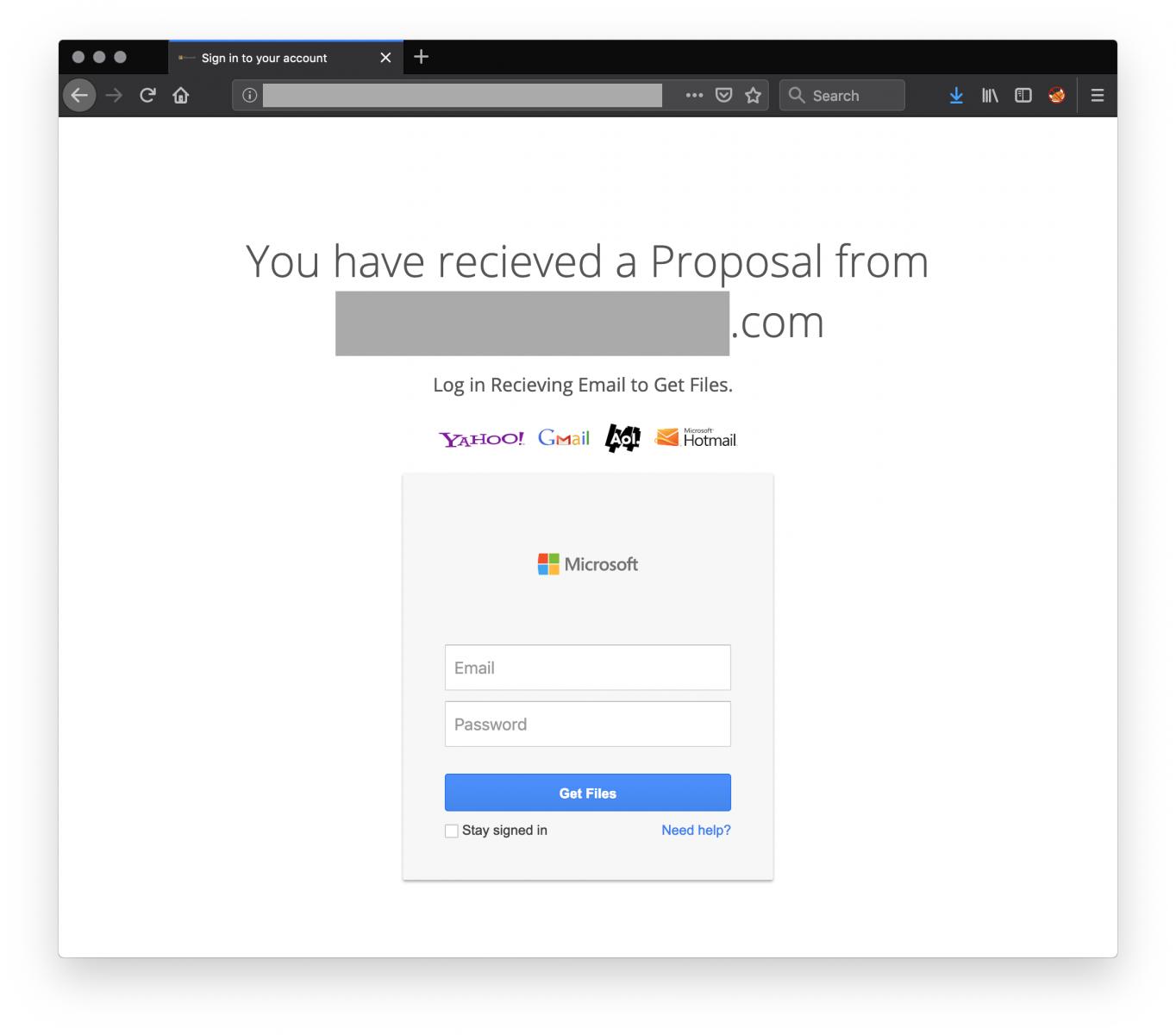

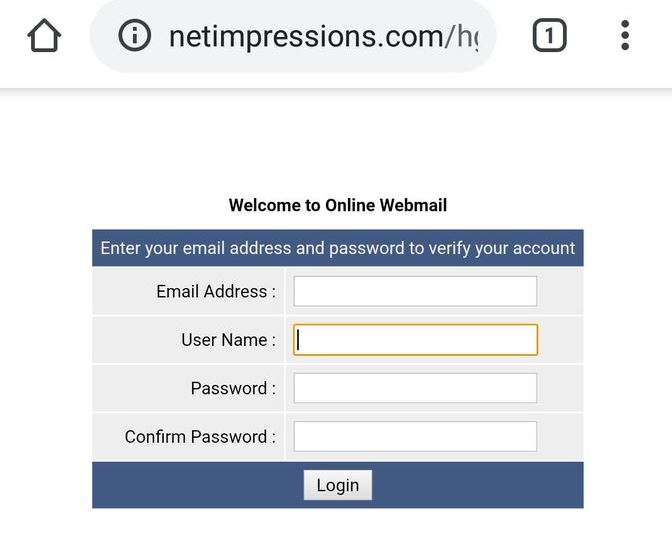

2021 Os golpes de phishing #26 - Portais de Internet

Uma tática bem sucedida é criar páginas de portal que imitam prompts de login para serviços populares. Eles usam um layout limpo que lembra as páginas legítimas e o fato de que muitos deles usam nomes de domínio com sons semelhantes, fotos do logotipo, e os certificados autoassinados os tornam muito difíceis de distinguir dos sites reais. As mensagens de e-mail de phishing irá redirecionar para os sites usando uma infinidade de cenários de embuste.

O próprio site principal para o qual as vítimas redirecionaram afirma que, ao inserir um único par de credenciais de conta, as vítimas serão capazes de ler o conteúdo de uma variedade de serviços. Nestes casos particulares, as imagens do logotipo das seguintes empresas são listadas: Yahoo, Gmail, AOL, e Microsoft.

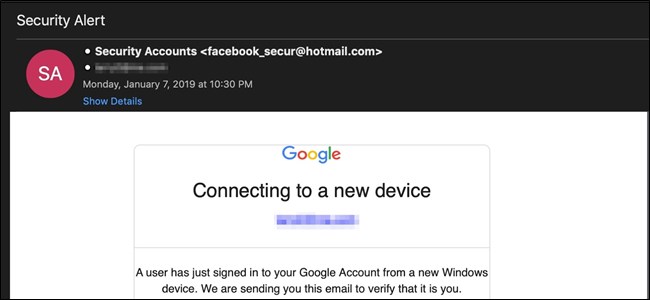

2021 Os golpes de phishing #27 - Golpes Facebook conta Login

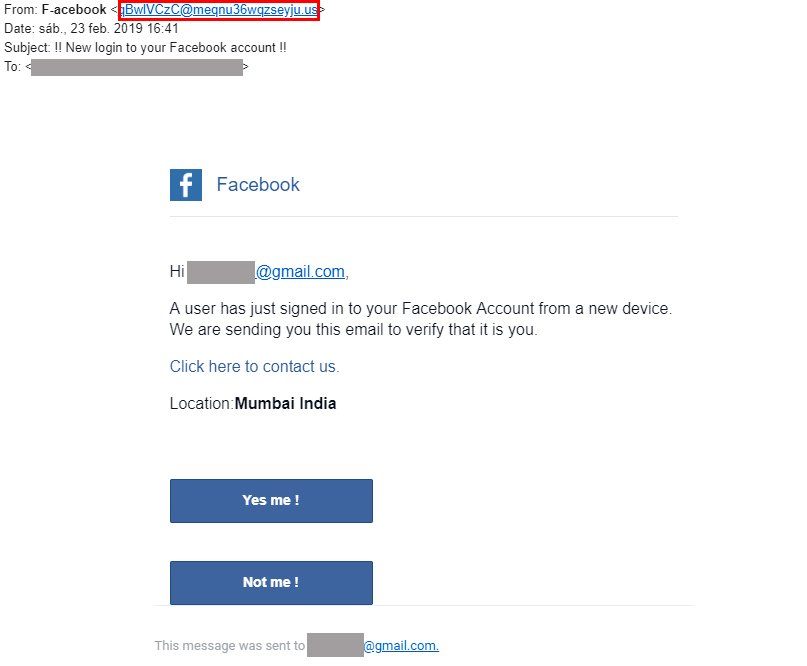

Esta é uma técnica muito popular que envia mensagens de e-mail para as vítimas que se apresentam como notificações de segurança legítimas que são enviadas ocasionalmente pelo Facebook quando uma atividade suspeita é registrada. Para coagir as vítimas a interagir com os e-mails que os hackers afirmam que um usuário desconhecido de Mumbai acessou sua conta do Facebook. Para fins de verificação, os usuários precisarão interagir com as opções fornecidas, indicando se são ou não a pessoa citada nas mensagens. Os botões são interativos e quando clicado eles vão redirecionar página do Facebook de login а falso os usuários òî.

2021 Os golpes de phishing #28 - Os golpes de phishing Native Móvel Comportamento

Uma nova campanha de phishing foi detectado março 2019 que utiliza um mecanismo inteiramente novo, apelidado como sendo excepcionalmente criativo. É baseado no conceito da página personificando. Os criminosos vão criar páginas e serviços que podem imitar as páginas de destino legítimos de serviços e produtos. Neste caso particular, o mecanismo exato usado é o comportamento e design nativo dos dispositivos iOS. Isso inclui tanto o comportamento do navegador, Barra de URL, e animações de alternância de guias.

Neste caso particular, o site malicioso feito por hackers é projetado para aparecer como um prompt do Airbnb que pede aos usuários para fazer login em seus perfis através de um prompt de login do Facebook. Quando é clicado sobre os usuários serão mostrados uma animação que exibe uma animação falsa comutação guia. Isso faz com que os usuários acreditam que eles estão interagindo com a rede social. Sobreposições e JavaScript complexo e outras tecnologias baseadas na web são usados para enganar os usuários.

E mesmo que este é apresentado como um método muito complexo usado por hackers há várias falhas que foram identificados e podem ser usados como um sinal da campanha de phishing. Os prompts do Facebook são apresentadas como janelas externas nos navegadores Safari pelo qual o comportamento adequado é apresentar a janela em uma nova guia. A URL original irá aparecer em uma forma minimizada sobreposta acima do falso Facebook barra de navegação. Embora a campanha capturada seja definida para segmentar principalmente usuários móveis iOS, ela pode ser facilmente alterada para se concentrar em outra plataforma, como Android. O login do Facebook prompt pode ser trocado por qualquer outro site popular golpe de mídia social. Isto pode mesmo ser automatizado - os criminosos pode detectar automaticamente qual agente do usuário está em execução e entregar a página de destino respectivo.

2021 Os golpes de phishing #29 - da Domino Pizza golpes de phishing

Muitos perfis falsos são criados para serviços comumente usados. Em março 2019 uma campanha em grande escala foi descoberta para a criação de várias contas relacionadas à popular rede de restaurantes Domino's Pizza. A tática usada pelos hackers é criar páginas em todas as redes sociais populares que se passam por canais oficiais. Eles podem incluir conteúdo da web retirado da empresa real e posicioná-lo de uma forma que possa atrair muitos usuários para ele. Os criminosos costumam usar perfis de usuário falsos a fim de impulsionar as páginas por gostar das mensagens, inscrevendo-se neles, e adicionar comentários. Isso pode ser automatizado através de contas feitas pelo hacker ou as roubadas que podem ser comprados a granel nos mercados subterrâneos escuros.

As amostras que temos recuperados para análise mostram que os criminosos tentam ganhar o interesse dos visitantes, oferecendo uma oferta lucrativa que não é diferente que as táticas de marketing comuns empregadas por Domino si Pizza. Isto tem dois objetivos principais:

- Publicidade - Ao fazer os visitantes compartilhar a página / perfil para entrar no esquema de doação pode atrair mais usuários para que, assim, fortemente aumentando seu escopo.

- Engenharia social - Os criminosos manipular as vítimas a enviar-lhes informações pessoais e mais chantageá-los.

2021 Os golpes de phishing #30 - Manipulação de autenticação

Um novo esquema de phishing foi recentemente detectado, ele usa e-mails para manipular seus destinatários para interagir com um link malicioso e / ou escrita. Os hackers por trás do foco da campanha no noticiário recente sobre os regulamentos europeus e do Reino Unido que exigem visitantes para responder às verificações de segurança adicionais em determinadas situações. Nos próximos meses, é rotina que eles terão que dar informações adicionais ao fazer compras acima de um certo limite. A característica distinta desta prática é que cada banco e cartão de banco emissor pode determinar seus próprios métodos e modos específicos de aplicação do presente regulamento. Se os usuários querem os pagamentos que passar por ele terá que provar ao sistema que eles permitem-lhes. Isto é feito por um mecanismo de autenticação adicional, que pode ser qualquer dos seguintes procedimentos:

- Dispositivo Móvel token Authenticator - Este é um dispositivo que é emitido para os portadores de cartões e saída será uma seqüência numérica que quando entrou no pronto pagamento permitirá que a transação para passar.

- Mobile Authenticator App - Esta é uma abordagem baseada em software que irá criar o mesmo código autenticador. o aplicativo em si pode ser protegido por uma verificação de PIN ou impressão digital.

- Mobile Banking Serviços - Os usuários podem permitir que as transações através de seus aplicativos bancários móveis.

Os hackers vão representar e falso esses avisos, recriando de perto estes passos. Os ataques direcionados são dirigidas contra os clientes de bancos selecione. Isso significa que os hackers pesquisaram e estudaram como esses serviços são implementados por eles.

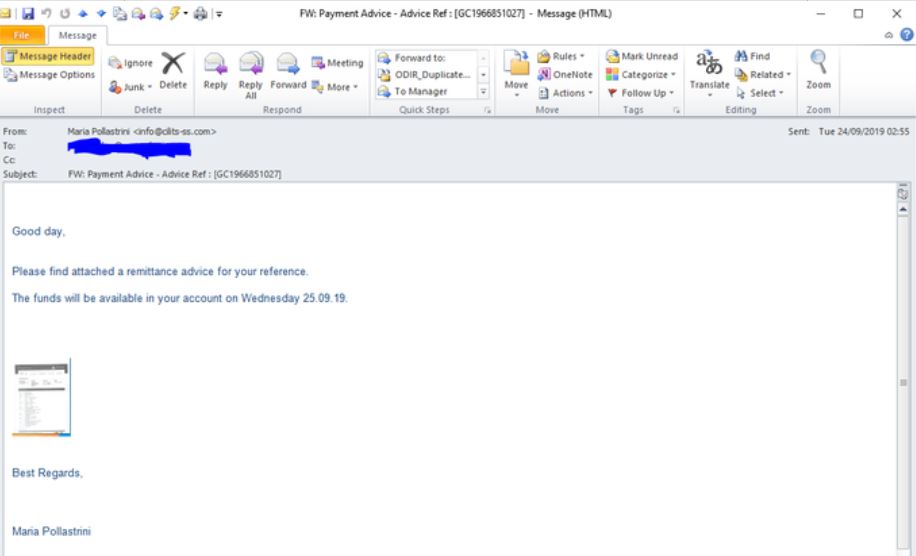

2021 Os golpes de phishing #31 - Conselhos Faux Financeiro

Pesquisadores de segurança descobriram uma campanha de phishing em andamento que utiliza outra abordagem familiar. Os usuários-alvo receberão mensagens para suas caixas de entrada pessoais e empresariais com a intenção de falsificar conselhos bancários pessoais. Isto é feito através da manipulação-los a acreditar que as mensagens se originam a partir do departamento de folha de pagamento do empregador ou do seu banco. Os elementos de cabeçalho e rodapé podem ser customizados para aparecerem exatamente como os que são enviados pela instituição. Haverá um arquivo de documento anexado que irá levar à instalação de vários malwares. Alguns dos exemplos de infecções incluem as seguintes:

- Trojans - Eles podem ser ameaças genéricas que assumirá o controle das máquinas cortado e permitem que os criminosos para roubar seus dados. Em outros casos, os documentos serão usados para implantar Trojans bancários complexos que podem roubar ativamente os fundos de uma pessoa.

- ransomware - Estes são vírus perigosos que irá criptografar e arquivos do usuário de bloqueio. Usando várias técnicas de manipulação os hackers vão chantageá-los em pagar um “taxa de descriptografia”.

- Mineiros criptomoeda - São scripts ou programas de pequeno porte projetados para executar sequências de tarefas complexas de alto desempenho. Uma vez que eles são iniciados na instalação local eles vão colocar um pesado tributo sobre o desempenho do computador. Para cada tarefa concluída os hackers receberá a renda gerada diretamente.

2021 Os golpes de phishing #32 - Falso Webmail Prompt

Uma das táticas de phishing mais populares é criar prompts de login falsos para webmails. Eles podem ser marcados ou feito para parecer tão genérico como quanto possível, procurando. Para manipular as vítimas para interagir com eles inserindo nos conta credenciais os criminosos irão hospedá-los em nomes de domínio que som muito semelhante ao popular serviço deste tipo. Outras táticas incluem a inclusão de certificados de segurança ea implementação de design e layout roubado.

Para distribuir essas páginas de login golpe ainda mais os hackers podem usar uma variedade de táticas, incluindo o seguinte:

- Script Embedding - Os links para essas páginas da web podem ser colocados em redes ad, locais sequestrados e perfis de rede social através de falsos ou perfis roubados. Sempre que os usuários clicarem neles serão redirecionadas para o login associado pronta. O que é mais perigoso é que os elementos necessários podem ser colocados em áreas do site, como banners, pop-ups e links de texto.

- Parte de um Malware Payload - Em muitos casos, o site pode ser lançado como parte da interação do usuário com os arquivos. Eles podem ser tanto documentos maliciosos ou instaladores de aplicativos feitos de hackers.

- Instalação conseqüente - Os avisos de phishing será laucnhed e mostrado para os usuários após terem adquirido uma infecção prévia. Este é geralmente o caso com Trojans e malware avançado que incluem Phishings como parte de seu padrão de comportamento.

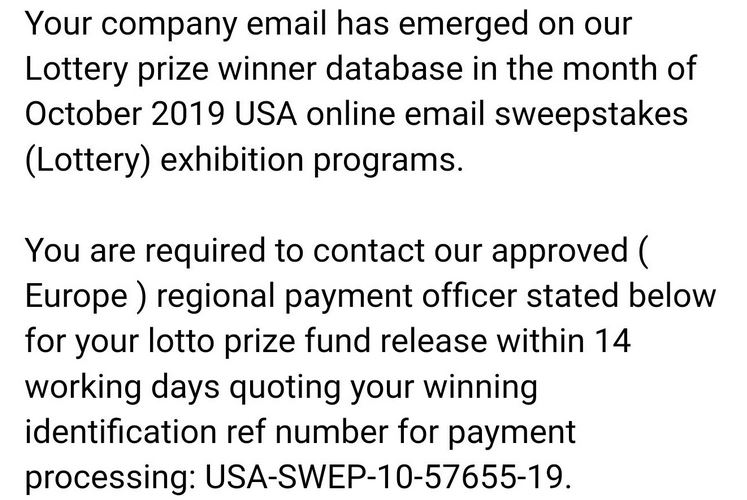

2021 Os golpes de phishing #33 - Mensagens de loteria Empresa

A tática de phishing de usar este método envolve o envio de mensagens de e-mail para os usuários finais-alvo. Os hackers pode-los para as caixas de correio da empresa ou para os e-mails privados. Em ambos os casos, os criminosos irão manipular os destinatários fazendo-os acreditar que o endereço de e-mail da empresa foi inserido em uma loteria e que eles ganharam um prêmio. Para que os fundos sejam liberados de volta para eles, eles devem entrar em contato com seus “oficial de pagamento”. Em termos de interação do usuário de malware, os hackers podem esperar um comportamento diferente e podem personalizar suas campanhas com diferentes ações esperadas do usuário. Exemplos incluem o seguinte:

- Anexos de arquivo - As vítimas pode incorporar perigosas documentos macro-infectados que contêm informações sobre como entrar em contato com este oficial pagamento. Os hackers podem criar documentos em todos os formatos de arquivo populares: documentos de texto, Planilhas, apresentações, e bancos de dados. Assim que eles são abertos scripts perigosos tentará executar, Isso geralmente é feito através da apresentação de um aviso que irá pedir-lhes para habilitar as macros para ler corretamente o conteúdo.

- Malware Ligações - Os hackers podem inserir links de malware que serão redirecionados para páginas controlado por hackers ou arquivos de vírus.

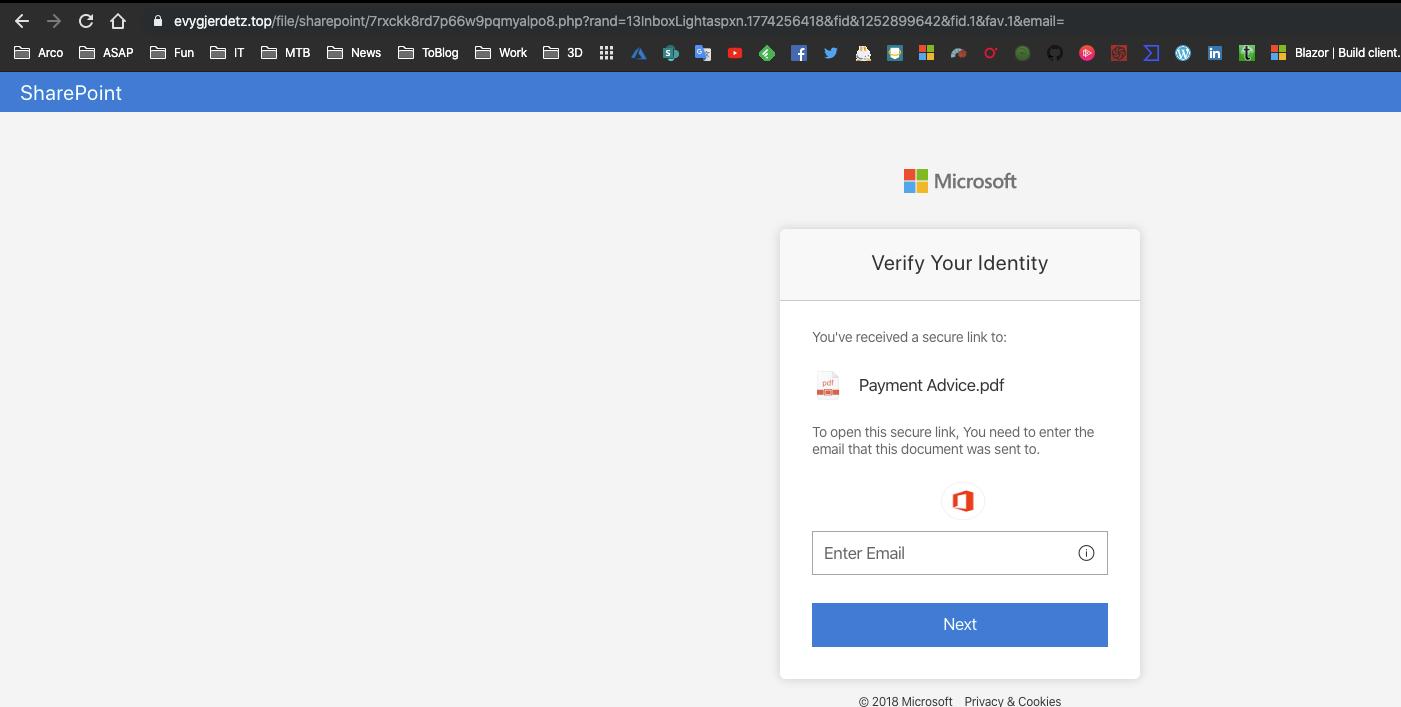

2021 Os golpes de phishing #34 - Microsoft Verificação da Página

Esta é uma tática popular entre os hackers da web, pois eles dependem de usuários iniciantes que não podem diferenciar entre prompts de login legítimos e falsos. O motivo do sucesso é o fato de que o grupo criminoso por trás dos ataques pode copiar o layout e os elementos de design usados pela Microsoft. As amostras capturadas mostram que os hackers usam uma combinação de um prompt de login falso e uma apresentação de arquivo de documento. Os usuários vão são instruídos que mediante a apresentação de suas informações de conta terão acesso aos serviços prestados e o arquivo citado. Dado o fato de que isso incorpora dois cenários muito comuns, assumimos que o grupo de hackers pode usá-lo em diferentes esquemas. Algumas das variantes possíveis incluem o seguinte:

- Microsoft Account Login - Os hackers podem hospedar as solicitações de login em nomes de domínio de som semelhante que se assemelham à Microsoft e fazem parecer que estão acessando o portal e serviços operados pela empresa.

- Recursos hiperlinks - Os hackers podem vincular os locais em seus próprios sites e páginas falsas de pouso. Eles podem até mesmo ser integrados como elementos incorporados para aparecer como um layout legítimo com o logotipo e estilo da Microsoft. Nesse caso, os URLs podem ser inteligentemente ocultados e os usuários enfrentarão grande dificuldade em saber que são falsos.

- URL Redirect - A página de destino pode ser acessado clicando em redirecionamentos de URL encurtados e outros elementos relacionados que podem ser inseridos em várias páginas controlado por hackers.

- payload Entrega - Os hackers pode inserir links para a página de malwares em várias operadoras de arquivo. O mecanismo mais comum é a criação de documentos macro-infectados em todos os formatos populares: documentos de texto, Planilhas, bases de dados, e apresentações. Assim que eles abrirem, será gerado um prompt solicitando aos usuários que habilitem as macros. Se isso for feito os navegadores instalados irá abrir o site de redirecionamento.

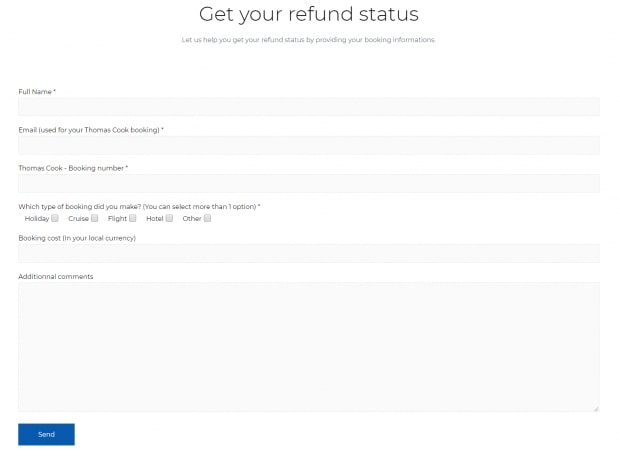

2021 Os golpes de phishing #35 — Reembolsos Thomas Cook

Recentemente, um monte de domínios associados com a Thomas Cook golpes de phishing foram detectados por empresas de segurança. Esses domínios são todos registrados em aproximadamente o mesmo tempo e obter informações sobre reembolso falso hospedeiro e formas relacionadas com Thomas Cook. Muitos deles usam nomes relacionados ao gigante do turismo e usam layout e conteúdos semelhantes aos que são usados pela empresa.

O principal objetivo desses sites é para manipular os visitantes em acreditar que eles acessaram uma página de destino legítimo e que eles precisam para entrar em suas informações pessoais, a fim de emitir um reembolso. O tipo de informação que é solicitada é o seguinte: nome completo da pessoa, o email, número de reserva, tipo de reserva, custo de reserva, e quaisquer comentários adicionais.

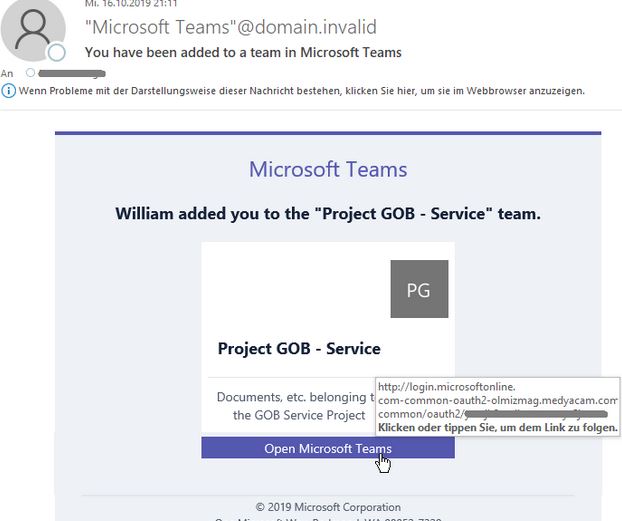

2021 Os golpes de phishing #36 - Microsoft Teams Phishing

Um grupo de pirataria é usando um mecanismo alternativo que utiliza falso “Microsoft Teams” enviar e-mail mensagens para manipular os destinatários para interagir com eles. Os lnks incorporados contaned neles levará a especialmente criada locais controlado por hackers que irá redirecionar as vítimas para um mini site local. Para que isso funcione corretamente os e-mails terão de lançar determinados scripts que irá extrair informações a respeito de geolocalização da vítima. Isso inclui cookies que se reunirão dados, tais como o seguinte:

- Endereço de IP

- Geolocation

- Métricas do navegador

- Condições de referência

Os links incorporados terá um identificador especial, o que significa que é muito provável que eles são transmitidos através de um conjunto de ferramentas controlado por hackers especialmente configurado. É muito possível que um grupo de hackers experientes está por trás dele. A análise de segurança mostra que os scripts de e-mail incluídos também interagem com os navegadores instalados.

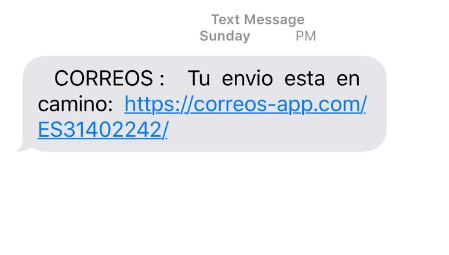

2021 Os golpes de phishing #37 - Correos SMS e esquema de phishing de aplicativos móveis

janeiro 2021 começou com um golpe de phishing relacionado aos Correos, relatado por pesquisadores. Um grupo de hackers desconhecido parece ter como alvo os usuários que falam espanhol usando o Correos serviço postal espanhol como isca para espalhar malware. Isso é feito enviando mensagens SMS com links para baixar um aplicativo móvel (para Android ou iOS) que está mascarado como relacionado à empresa. Outros links de apelo à ação de phishing que podem ser representados incluem o seguinte:

- Links para documentos infectados por macro

- Downloads diretos de arquivos infectados por vírus

- Links para portais de phishing

- Links para repositórios de aplicativos móveis projetados por hackers

A campanha ativa descoberta em janeiro 2021 entregou um pacote Android malicioso, essa tática também pode ser facilmente modificada para incluir um arquivo iOS relevante. Se instalado, este aplicativo irá se passar por um serviço legítimo e solicitar informações importantes. Isso pode incluir informações de conta Correos existentes, dados de usuários privados, endereço, o email, número de telefone, e etc. Os dados sequestrados podem ser usados para fins de roubo de identidade, junto com potenciais crimes de abuso financeiro.

geralmente, aplicativos móveis de vírus solicitarão permissões de acesso ao sistema, se eles forem dados, as vítimas também podem experimentar preocupações duradouras de segurança e privacidade. Isso inclui a capacidade de ler os eventos de toque (funcionalidade do keylogger), acessar conteúdo armazenado (incluindo fotos, documentos, vídeos, e arquivos salvos), bem como potencialmente interagir com outros aplicativos. Em muitos casos, esses aplicativos também podem apresentar telas de sobreposição que pode tornar impossível interagir com os dispositivos da maneira usual.

Retirar 2021 Os golpes de phishing do seu computador

A fim de certificar-se de que o 2021 Os golpes de phishing está totalmente desaparecido do seu computador, recomendamos que você siga as instruções de remoção debaixo este artigo. Eles foram divididos em manuais de remoção automática e manual para que possam ajudá-lo a excluir esta ameaça com base na sua experiência de remoção de malware. Se a remoção manual não é exatamente algo que você se sentir confiante em fazer, as recomendações são remover esse malware ou verificar se ele infectou seu computador automaticamente, baixando e examinando seu computador por meio de um programa antimalware avançado. Esse software irá efetivamente garantir que seu PC esteja totalmente protegido e suas senhas e dados permaneçam seguros no futuro.

- janelas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft borda

- Safári

- Internet Explorer

- Parar pop-ups push

Como remover Phishing Scam do Windows.

Degrau 1: Verificar se há Phishing Scam com SpyHunter Anti-Malware Ferramenta

Degrau 2: Inicialize seu PC no modo de segurança

Degrau 3: Desinstalar Phishing Scam e software relacionado a partir do Windows

Etapas de desinstalação para Windows 11

Etapas de desinstalação para Windows 10 e versões mais antigas

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Degrau 4: Limpe todos os registros, Created by Phishing Scam on Your PC.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por Phishing Scam lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Guia de remoção de vídeo para esquema de phishing (janelas).

Livre-se do Phishing Scam do Mac OS X.

Degrau 1: Desinstale o esquema de phishing e remova arquivos e objetos relacionados

O seu Mac irá então mostrar uma lista de itens que iniciar automaticamente quando você log in. Procure quaisquer aplicativos suspeitos idênticos ou semelhantes a Phishing Scam. Verifique o aplicativo que você deseja parar de funcionar automaticamente e selecione no Minus (“-“) ícone para escondê-lo.

- Vamos para inventor.

- Na barra de pesquisa digite o nome do aplicativo que você deseja remover.

- Acima da barra de pesquisa alterar os dois menus para "Arquivos do sistema" e "Estão incluídos" para que você possa ver todos os arquivos associados ao aplicativo que você deseja remover. Tenha em mente que alguns dos arquivos não pode estar relacionada com o aplicativo que deve ter muito cuidado quais arquivos você excluir.

- Se todos os arquivos estão relacionados, segure o ⌘ + A botões para selecioná-los e, em seguida, levá-los a "Lixo".

No caso de você não pode remover Phishing Scam via Degrau 1 acima:

No caso de você não conseguir encontrar os arquivos de vírus e objetos em seus aplicativos ou outros locais que têm mostrado acima, você pode olhar para eles manualmente nas Bibliotecas do seu Mac. Mas antes de fazer isso, por favor leia o aviso legal abaixo:

Você pode repetir o mesmo procedimento com os outros Biblioteca diretórios:

→ ~ / Library / LaunchAgents

/Biblioteca / LaunchDaemons

Gorjeta: ~ é ali de propósito, porque leva a mais LaunchAgents.

Degrau 2: Procure e remova arquivos de phishing scam do seu Mac

Quando você está enfrentando problemas em seu Mac, como resultado de roteiros indesejados e programas como Phishing Scam, a forma recomendada de eliminar a ameaça é usando um programa anti-malware. O SpyHunter para Mac oferece recursos avançados de segurança, além de outros módulos que melhoram a segurança do seu Mac e a protegem no futuro.

Guia de remoção de vídeo para esquema de phishing (Mac)

Remover Phishing Scam do Google Chrome.

Degrau 1: Inicie o Google Chrome e abra o menu suspenso

Degrau 2: Mova o cursor sobre "Ferramentas" e, em seguida, a partir do menu alargado escolher "extensões"

Degrau 3: Desde o aberto "extensões" menu de localizar a extensão indesejada e clique em seu "Retirar" botão.

Degrau 4: Após a extensão é removido, reinicie o Google Chrome fechando-o do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Apagar Phishing Scam do Mozilla Firefox.

Degrau 1: Inicie o Mozilla Firefox. Abra a janela do menu:

Degrau 2: Selecione os "Add-ons" ícone do menu.

Degrau 3: Selecione a extensão indesejada e clique "Retirar"

Degrau 4: Após a extensão é removido, restart Mozilla Firefox fechando-lo do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Desinstalar Phishing Scam do Microsoft Edge.

Degrau 1: Inicie o navegador Edge.

Degrau 2: Abra o menu suspenso clicando no ícone no canto superior direito.

Degrau 3: A partir do menu drop seleccionar "extensões".

Degrau 4: Escolha a extensão suspeita de malware que deseja remover e clique no ícone de engrenagem.

Degrau 5: Remova a extensão maliciosa rolando para baixo e clicando em Desinstalar.

Remover Phishing Scam do Safari

Degrau 1: Inicie o aplicativo Safari.

Degrau 2: Depois de passar o cursor do mouse para o topo da tela, clique no texto do Safari para abrir seu menu suspenso.

Degrau 3: A partir do menu, Clique em "preferências".

Degrau 4: Depois disso, selecione a guia 'Extensões'.

Degrau 5: Clique uma vez sobre a extensão que você deseja remover.

Degrau 6: Clique em 'Desinstalar'.

Uma janela pop-up aparecerá pedindo a confirmação de desinstalação a extensão. selecionar 'Desinstalar' novamente, e o esquema de phishing será removido.

Elimine o golpe de phishing do Internet Explorer.

Degrau 1: Inicie o Internet Explorer.

Degrau 2: Clique no ícone de engrenagem denominado 'Ferramentas' para abrir o menu suspenso e selecione 'Gerenciar Complementos'

Degrau 3: Na janela 'Gerenciar Complementos'.

Degrau 4: Selecione a extensão que deseja remover e clique em 'Desativar'. Uma janela pop-up será exibida para informá-lo que você está prestes a desativar a extensão selecionada, e mais alguns add-ons pode ser desativado assim. Deixe todas as caixas marcadas, e clique em 'Desativar'.

Degrau 5: Após a extensão indesejada foi removido, reinicie o Internet Explorer fechando-o com o botão vermelho 'X' localizado no canto superior direito e reinicie-o.

Remova notificações push de seus navegadores

Desative as notificações push do Google Chrome

Para desativar quaisquer notificações push do navegador Google Chrome, Por favor, siga os passos abaixo:

Degrau 1: Vamos para Configurações no Chrome.

Degrau 2: Em Configurações, selecione “Configurações avançadas”:

Degrau 3: Clique em “Configurações de conteúdo”:

Degrau 4: Abrir "notificações”:

Degrau 5: Clique nos três pontos e escolha Bloco, Editar ou remover opções:

Remover notificações push no Firefox

Degrau 1: Vá para Opções do Firefox.

Degrau 2: Vá para as configurações", digite “notificações” na barra de pesquisa e clique "Configurações":

Degrau 3: Clique em “Remover” em qualquer site para o qual deseja que as notificações desapareçam e clique em “Salvar alterações”

Parar notificações push no Opera

Degrau 1: Na ópera, pressione ALT + P para ir para Configurações.

Degrau 2: Na pesquisa de configuração, digite “Conteúdo” para ir para Configurações de Conteúdo.

Degrau 3: Abrir notificações:

Degrau 4: Faça o mesmo que você fez com o Google Chrome (explicado abaixo):

Elimine notificações push no Safari

Degrau 1: Abra as preferências do Safari.

Degrau 2: Escolha o domínio de onde você gosta de push pop-ups e mude para "Negar" de "Permitir".

Phishing Scam-FAQ

What Is Phishing Scam?

A ameaça do golpe de phishing é adware ou vírus redirecionar navegador.

Pode tornar o seu computador significativamente lento e exibir anúncios. A ideia principal é que suas informações provavelmente sejam roubadas ou mais anúncios sejam exibidos em seu dispositivo.

Os criadores de tais aplicativos indesejados trabalham com esquemas de pagamento por clique para fazer seu computador visitar tipos de sites arriscados ou diferentes que podem gerar fundos para eles. É por isso que eles nem se importam com os tipos de sites que aparecem nos anúncios. Isso torna o software indesejado indiretamente arriscado para o seu sistema operacional.

What Are the Symptoms of Phishing Scam?

Existem vários sintomas a serem observados quando esta ameaça específica e também aplicativos indesejados em geral estão ativos:

Sintoma #1: Seu computador pode ficar lento e ter baixo desempenho em geral.

Sintoma #2: Você tem barras de ferramentas, add-ons ou extensões em seus navegadores da web que você não se lembra de ter adicionado.

Sintoma #3: Você vê todos os tipos de anúncios, como resultados de pesquisa com anúncios, pop-ups e redirecionamentos para aparecerem aleatoriamente.

Sintoma #4: Você vê os aplicativos instalados no seu Mac sendo executados automaticamente e não se lembra de instalá-los.

Sintoma #5: Você vê processos suspeitos em execução no Gerenciador de Tarefas.

Se você ver um ou mais desses sintomas, então os especialistas em segurança recomendam que você verifique se há vírus no seu computador.

Que tipos de programas indesejados existem?

De acordo com a maioria dos pesquisadores de malware e especialistas em segurança cibernética, as ameaças que atualmente podem afetar o seu dispositivo podem ser software antivírus desonesto, adware, seqüestradores de navegador, clickers, otimizadores falsos e quaisquer formas de PUPs.

O que fazer se eu tiver um "vírus" como phishing scam?

Com algumas ações simples. Em primeiro lugar, é imperativo que você siga estas etapas:

Degrau 1: Encontre um computador seguro e conecte-o a outra rede, não aquele em que seu Mac foi infectado.

Degrau 2: Alterar todas as suas senhas, a partir de suas senhas de e-mail.

Degrau 3: Habilitar autenticação de dois fatores para proteção de suas contas importantes.

Degrau 4: Ligue para o seu banco para mude os detalhes do seu cartão de crédito (codigo secreto, etc.) se você salvou seu cartão de crédito para compras on-line ou realizou atividades on-line com seu cartão.

Degrau 5: Tenha certeza de ligue para o seu ISP (Provedor de Internet ou operadora) e peça a eles que alterem seu endereço IP.

Degrau 6: Mude o seu Senha do wifi.