Um muito sofisticado-kernel baseado Trojan e bootkit conectado a ele foram vistos aos computadores infecto em escala global. O Trojan mudou seus métodos de distribuição, tornando-os, ainda mais, sofisticado. Sua bootkit é relatado para interagir com manipulador de chave da BIOS e permite que ele monitore todo. Pesquisadores da F-Secure concluíram que o malware pode ser uma parte de um bot Spam misteriosa por ser uma nova variante do Srizbi, que também é um kernel de spam-bot detectado em 2008. Contudo, eles relatam que o código é novo, e tem capacidades de rootkit agora.

| Nome | Pitou Trojan e bootkit |

| Tipo | Trojan e bootkit |

| Pequena descrição | O ciber-ameaça pode spam e conectar a máquinas remotas. Ele também pode roubar dados e baixar outros arquivos maliciosos no PC do usuário. |

| Os sintomas | Os usuários podem assistir a tela azul da morte, sistema congela, lentidão do sistema, e algumas janelas legítimas processa a tomar mais do que o uso habitual CPU e RAM. |

| distribuição Método | Via Exploit Kits, anexos .pdf maliciosos e links maliciosos que levam drive-by downloads de exploits. Suporta até mesmo as versões mais recentes do Windows. |

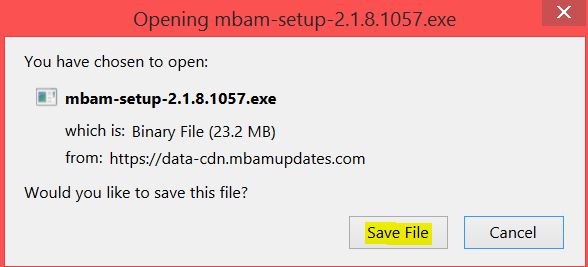

| Ferramenta de detecção | Baixar Malware Removal Tool, verificar se o seu sistema foi afetado por malware |

| Experiência de usuário | Participe do nosso fórum discutir Pitou Trojan e bootkit. |

Pitou - Como é distribuída

O ataque sofisticado poderá ser iniciada através da distribuição por uma exploração de criação de kit que é relatado para ser espalhado através links maliciosos. Havia três conta-gotas de Tróia que foram descobertos por pesquisadores da F-Secure em seu relatório – Gamarue, Wauchos e Onkods. E os ciber-criminosos podem usar ainda mais downloaders.

O método de ataque por este Trojan foi então mudado para distribuir um exploit de transporte de arquivo .pdf como um anexo de e-mail que tem a seguinte mensagem:

→ "Por favor, você pode deixar-me ter uma data de pagamento para o documento anexado.

Atenciosamente

Conta de administrador”

Pitou Trojan e Bootkit - Como funciona

O bootkit de Pitiou pode anexar ao objeto do BIOS, chamado de “13h INT”. Isso pode permitir-lo para monitorar várias atividades do sistema.

Depois de fazer isso, a ma malwares configurar ganchos, a fim de mexer com seqüência de inicialização do Windows. Depois disto, sua bootkit, chamado Boot.Pitou pode soltar uma variante do Pitou Trojan directamente para o MBR (Master Boot Record).

Depois de ter sido activada, o trojan pode criar um módulo malicioso, imitando o processo legítimo “Explorer.exe”. É relatado para interagir com os seguintes módulos legítimos do Windows, e pode assumir o controle sobre as seguintes funções:

- BOOTMGR

- Winload.exe

- NTOSKRNL.EXE

O cavalo de Tróia, em seguida, pode conectar-se a um terceiro host remoto:

- 195.154.252.179:1839

além disso, ele pode enviar mensagens de spam a partir de um computador que tenha sido comprometida. As mensagens de spam pode ser enviado através de redes sociais, bem como outros locais remotos.

→ agtisaib(.)informações

alguubub(.)mobi

coosubca(.)mobi

dueifarat(.)nome

ecqevaaam(.)líquido

ehbooagax(.)informações

hioxcaoas(.)mim

igocobab(.)com

iyweialay(.)líquido

laagubha(.)com

neaqaaxag(.)org

oxepibib(.)líquido

pooexaxaq(.)org

ruideawaf(.)nos

seeuvamap(.)mobi

upxoearak(.)biz

utleeawav(.)nos

viurjaza(.)nome

wuomoalan(.)nos

yaefobab(.)informações

A diferença entre este malware spam e outros é que ele é compatível com vários sistemas operacionais Windows. Além disso, é importante saber que Pitou melhorou técnicas de ofuscação de código que visam tornar a sua descoberta e engenharia reversa mais difícil para um pesquisador, portanto, deixá-lo por mais tempo na natureza sem quaisquer lacunas de segurança sendo encontrado.

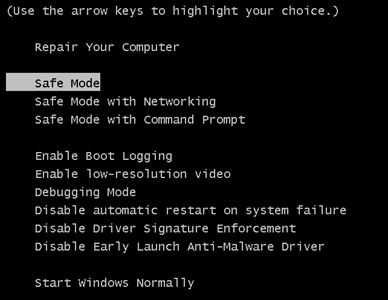

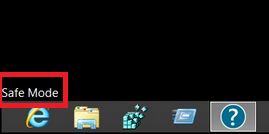

Remover Pitou Trojan e Bootkit

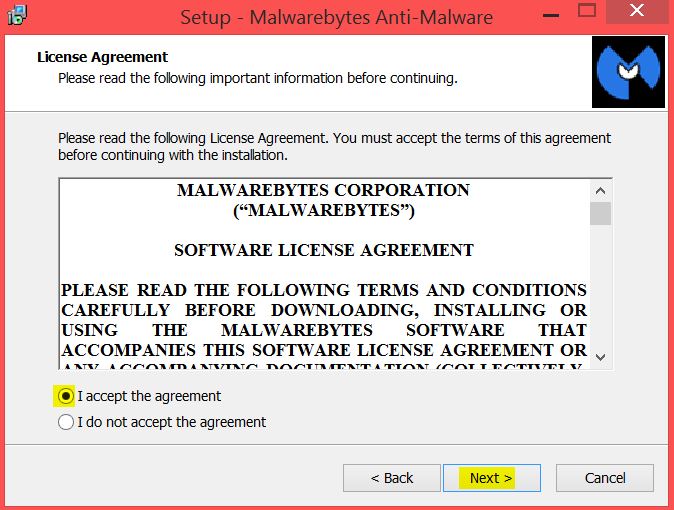

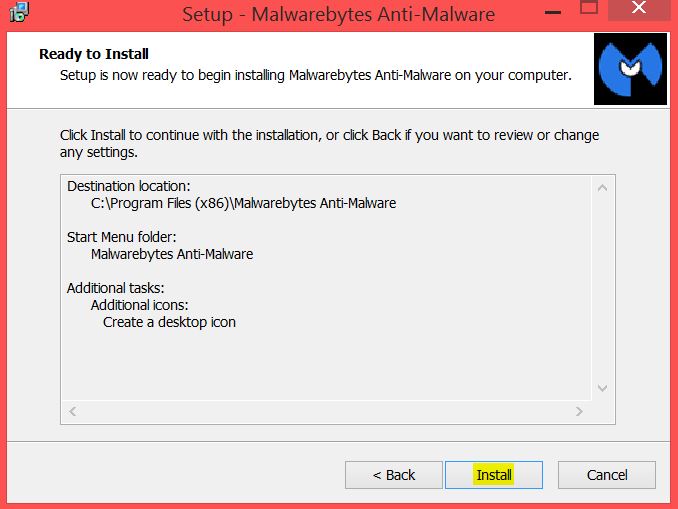

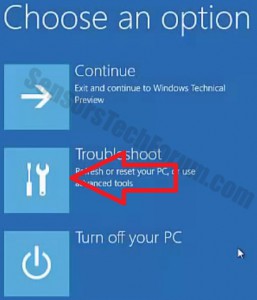

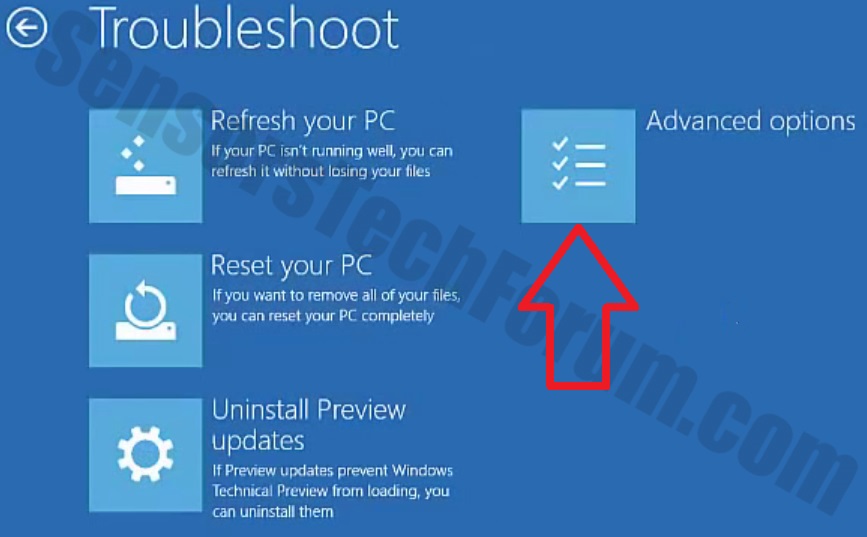

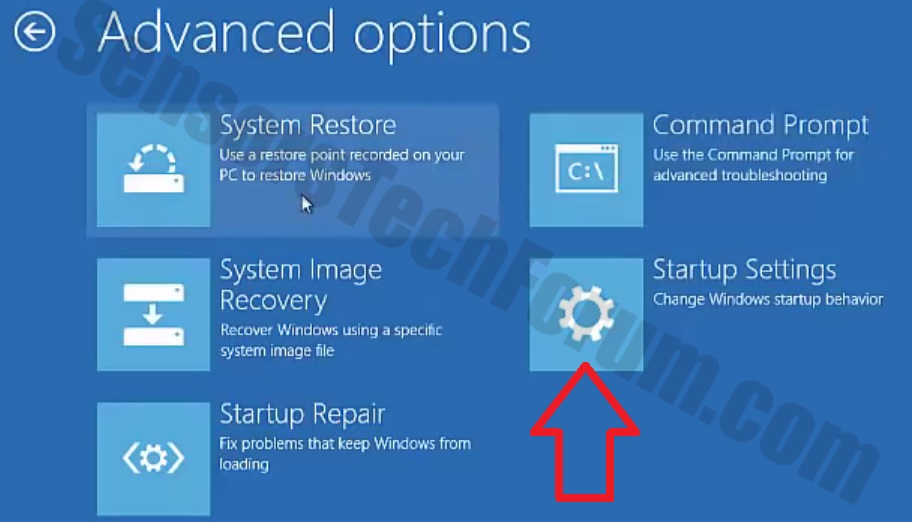

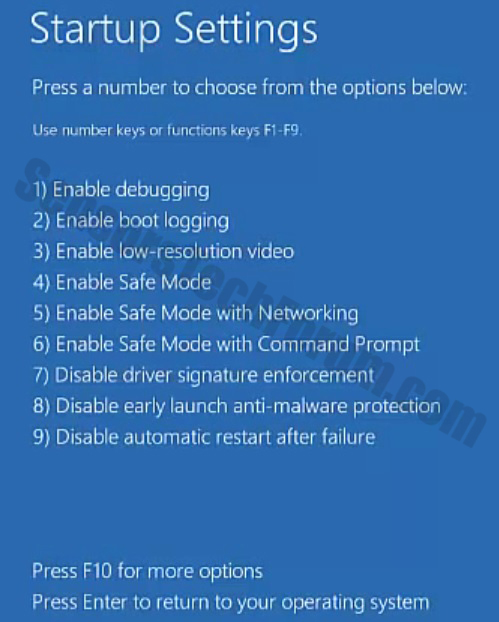

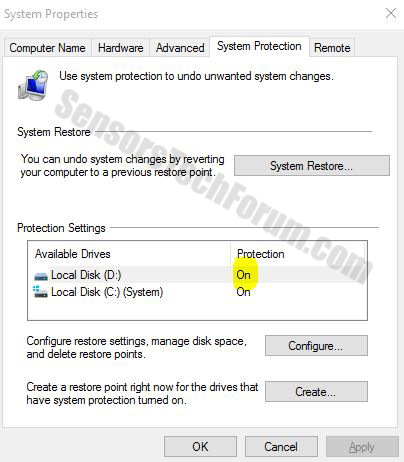

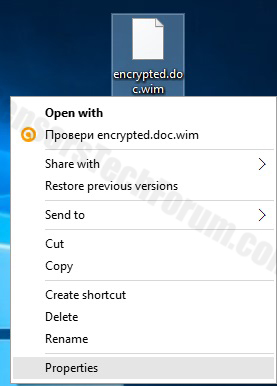

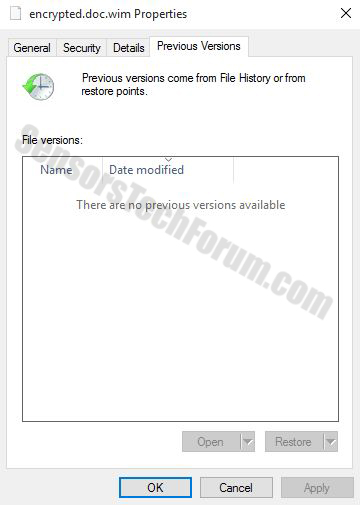

A remoção desta ameaça pode levar mais de uma descoberta simples e exclusão, uma vez que utiliza um bootkit para se infiltrar no firmware do computador. Para a remoção deste software, você precisa baixar um software especial anti-malware que tem capacidades de remoção bootkit. Uma maneira muito removê-lo automaticamente é isolá-lo por arrancar em modo de segurança, instruções para as quais são descritas abaixo.

Preparação antes de remover Pitou Trojan e bootkit.

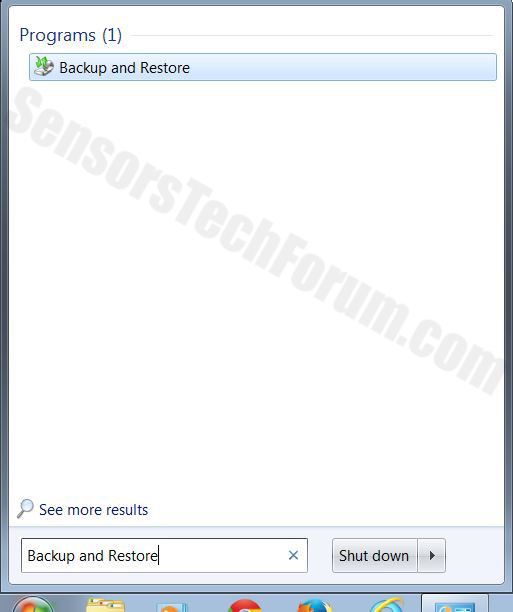

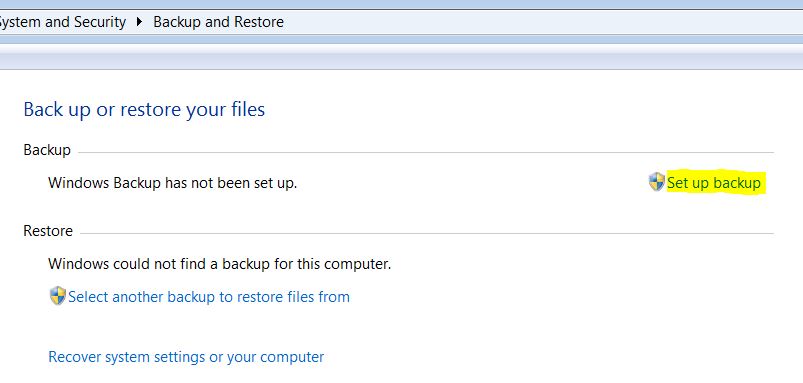

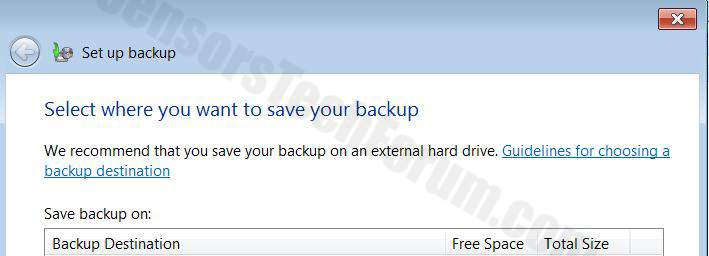

Antes de iniciar o processo de remoção real, recomendamos que você faça as seguintes etapas de preparação.

- Verifique se você tem estas instruções sempre aberta e na frente de seus olhos.

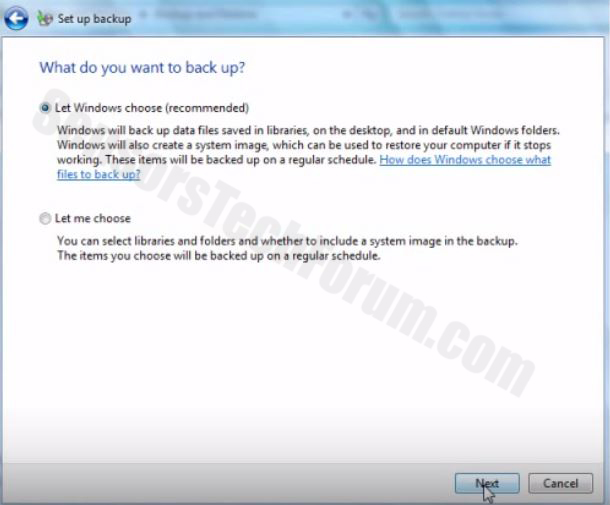

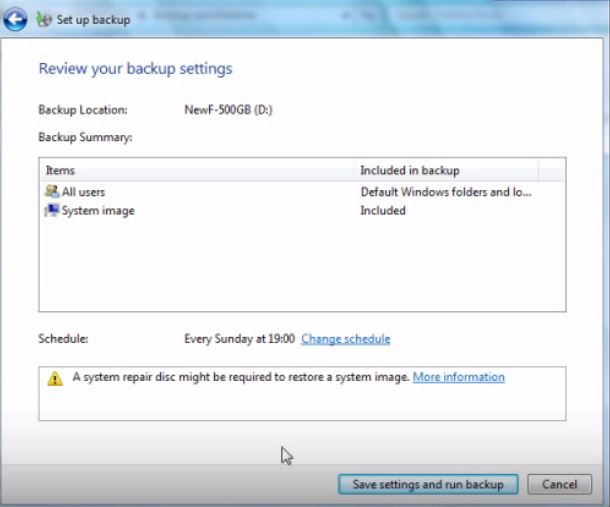

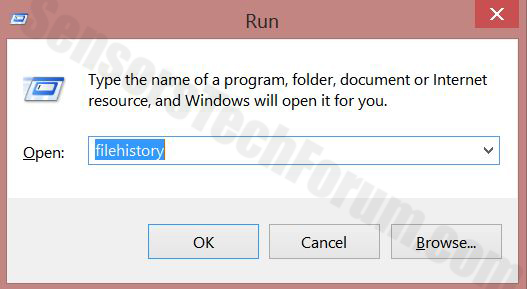

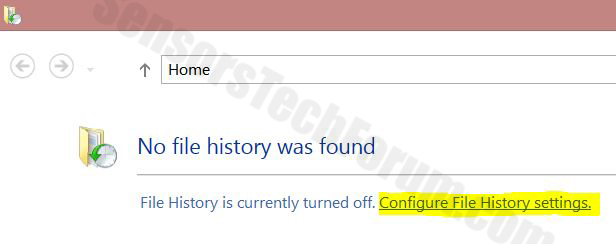

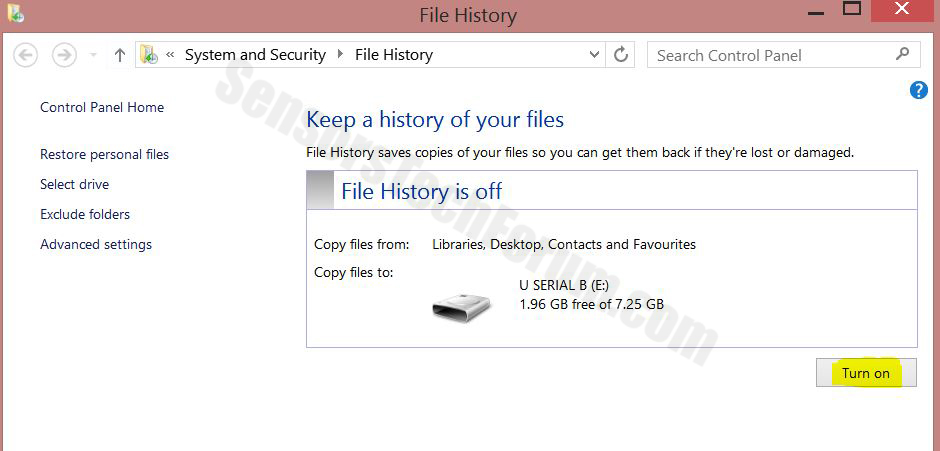

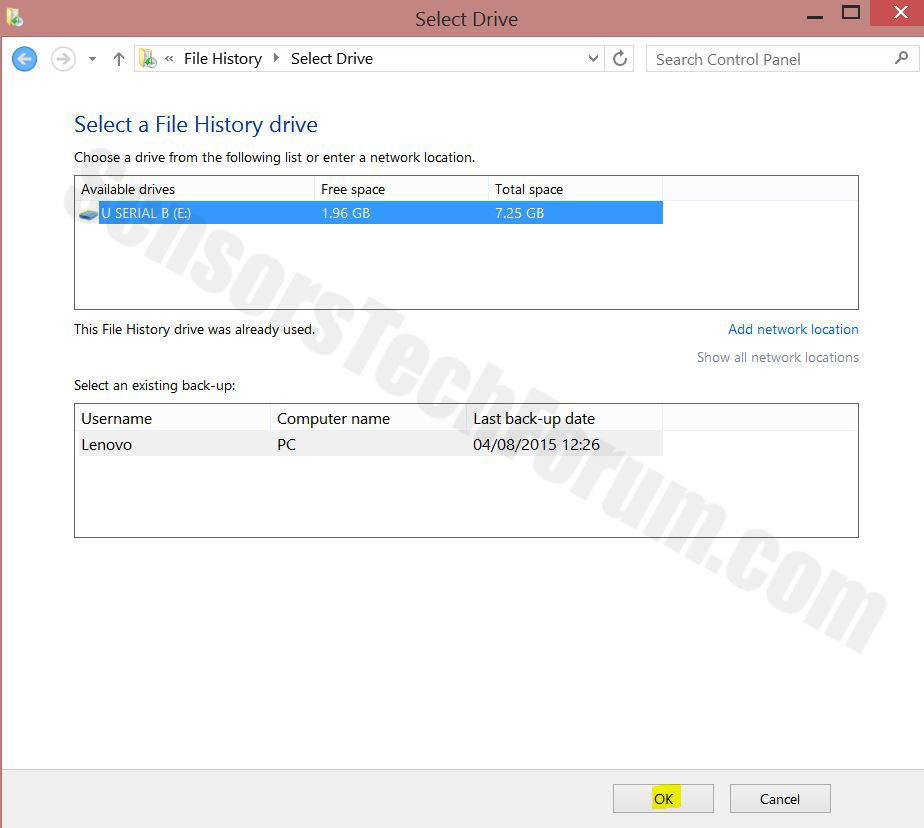

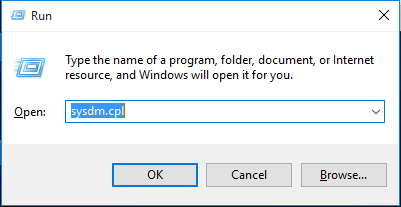

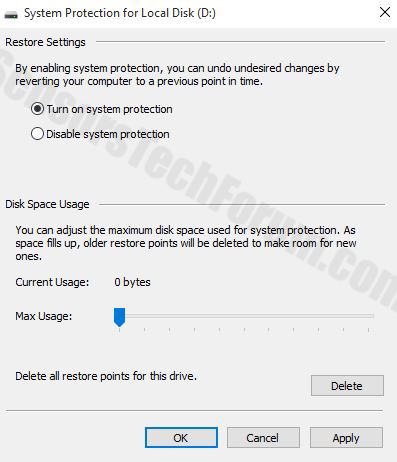

- Faça um backup de todos os seus arquivos, mesmo se eles poderiam ser danificados. Você deve fazer backup de seus dados com uma solução de backup em nuvem e segurar seus arquivos contra qualquer tipo de perda, até mesmo da maioria das ameaças graves.

- Seja paciente, pois isso pode demorar um pouco.

- Verificar malware

- Corrigir registros

- Remover arquivos de vírus

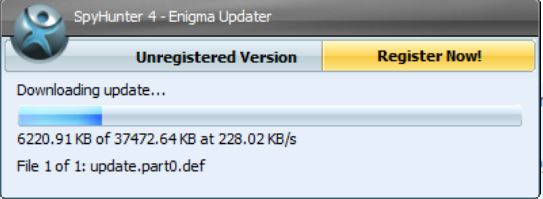

Degrau 1: Digitalizar para Pitou Trojan e bootkit com SpyHunter Anti-Malware Ferramenta

Degrau 2: Limpe quaisquer registros, criado por Pitou Trojan e bootkit no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por Pitou Trojan e bootkit lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.Degrau 3: Encontre arquivos de vírus criados por Pitou Trojan e bootkit no seu PC.

1.Para Windows 8, 8.1 e 10.

Por mais recentes sistemas operacionais Windows

1: Em seu teclado, pressione + R e escrever explorer.exe no Corre caixa de texto e clique no Está bem botão.

2: Clique em o seu PC na barra de acesso rápido. Isso geralmente é um ícone com um monitor e seu nome é ou “Meu Computador”, "Meu PC" ou “Este PC” ou o que você nomeou-o.

3: Navegue até a caixa de pesquisa no canto superior direito da tela do seu PC e digite "extensão de arquivo:” e após o qual digite a extensão do arquivo. Se você está à procura de executáveis maliciosos, Um exemplo pode ser "extensão de arquivo:Exe". Depois de fazer isso, deixe um espaço e digite o nome do arquivo você acredita que o malware tenha criado. Aqui está como ele pode aparecer se o arquivo foi encontrado:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para o Windows XP, Vista, e 7.

Para mais velhos sistemas operacionais Windows

Nos sistemas operacionais Windows mais antigos, a abordagem convencional deve ser a mais eficaz.:

1: Clique no Menu Iniciar ícone (normalmente em seu inferior esquerdo) e depois escolher o Procurar preferência.

2: Após as aparece busca janela, escolher Mais opções avançadas a partir da caixa assistente de pesquisa. Outra forma é clicando em Todos os arquivos e pastas.

3: Depois que tipo o nome do arquivo que você está procurando e clique no botão Procurar. Isso pode levar algum tempo após o qual resultados aparecerão. Se você encontrou o arquivo malicioso, você pode copiar ou abrir a sua localização por Botão direito do mouse nele.

Agora você deve ser capaz de descobrir qualquer arquivo no Windows, enquanto ele está no seu disco rígido e não é escondido via software especial.

Perguntas frequentes sobre cavalo de Troia e bootkit Pitou

What Does Pitou Trojan and bootkit Trojan Do?

The Pitou Trojan and bootkit troiano é um programa de computador malicioso projetado para atrapalhar, danificar, ou obter acesso não autorizado para um sistema de computador. Pode ser usado para roubar dados confidenciais, obter controle sobre um sistema, ou iniciar outras atividades maliciosas.

Trojans podem roubar senhas?

sim, Trojans, como Pitou Trojan e bootkit, pode roubar senhas. Esses programas maliciosos are designed to gain access to a user's computer, espionar vítimas e roubar informações confidenciais, como dados bancários e senhas.

Can Pitou Trojan and bootkit Trojan Hide Itself?

sim, pode. Um Trojan pode usar várias técnicas para se mascarar, incluindo rootkits, criptografia, e ofuscação, para se esconder de scanners de segurança e evitar a detecção.

Um Trojan pode ser removido por redefinição de fábrica?

sim, um Trojan pode ser removido redefinindo o seu dispositivo para os padrões de fábrica. Isso ocorre porque ele restaurará o dispositivo ao seu estado original, eliminando qualquer software malicioso que possa ter sido instalado. Tenha em mente que existem Trojans mais sofisticados que deixam backdoors e reinfectam mesmo após uma redefinição de fábrica.

Can Pitou Trojan and bootkit Trojan Infect WiFi?

sim, é possível que um Trojan infecte redes Wi-Fi. Quando um usuário se conecta à rede infectada, o Trojan pode se espalhar para outros dispositivos conectados e pode acessar informações confidenciais na rede.

Os cavalos de Tróia podem ser excluídos?

sim, Trojans podem ser excluídos. Isso geralmente é feito executando um poderoso programa antivírus ou antimalware projetado para detectar e remover arquivos maliciosos. Em alguns casos, a exclusão manual do Trojan também pode ser necessária.

Trojans podem roubar arquivos?

sim, Trojans podem roubar arquivos se estiverem instalados em um computador. Isso é feito permitindo que o autor de malware ou usuário para obter acesso ao computador e, em seguida, roubar os arquivos armazenados nele.

Qual Anti-Malware Pode Remover Trojans?

Programas anti-malware como SpyHunter são capazes de verificar e remover cavalos de Tróia do seu computador. É importante manter seu anti-malware atualizado e verificar regularmente seu sistema em busca de software malicioso.

Trojans podem infectar USB?

sim, Trojans podem infectar USB dispositivos. Cavalos de Troia USB normalmente se espalham por meio de arquivos maliciosos baixados da Internet ou compartilhados por e-mail, allowing the hacker to gain access to a user's confidential data.

Sobre o cavalo de Tróia Pitou e a pesquisa do bootkit

O conteúdo que publicamos em SensorsTechForum.com, este cavalo de Tróia Pitou e guia de remoção de bootkit incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o problema específico do trojan.

Como conduzimos a pesquisa sobre Pitou Trojan e bootkit?

Observe que nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, graças ao qual recebemos atualizações diárias sobre as definições de malware mais recentes, incluindo os vários tipos de trojans (Porta dos fundos, downloader, Infostealer, resgate, etc.)

além disso, a pesquisa por trás da ameaça Pitou Trojan e bootkit é apoiada por VirusTotal.

Para entender melhor a ameaça representada por trojans, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

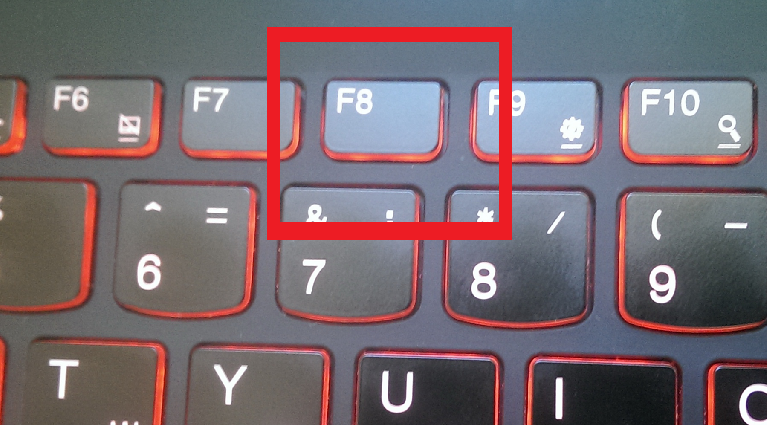

1. Para o Windows 7, XP e Vista.

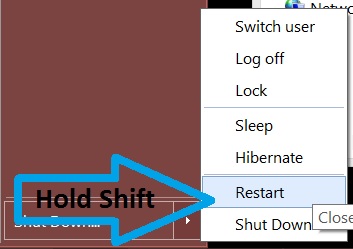

1. Para o Windows 7, XP e Vista. 2. Para Windows 8, 8.1 e 10.

2. Para Windows 8, 8.1 e 10.

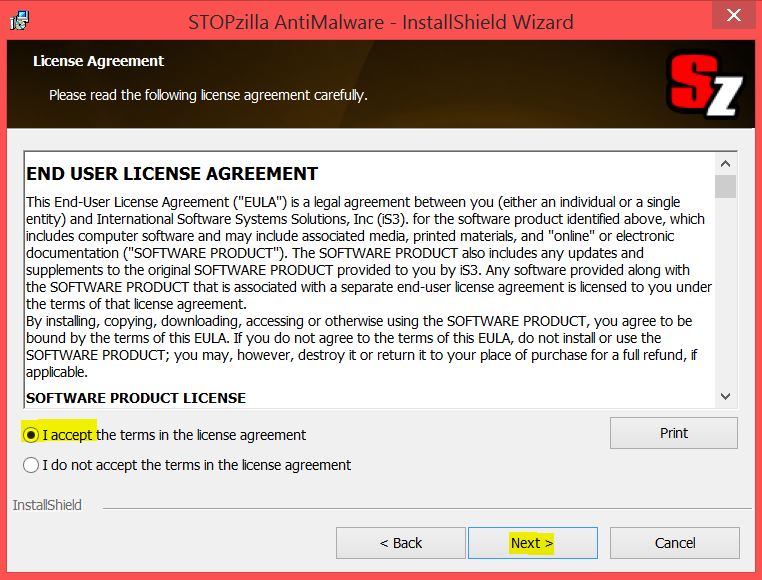

1. Instale SpyHunter para procurar e remover Pitou Trojan e bootkit.

1. Instale SpyHunter para procurar e remover Pitou Trojan e bootkit.

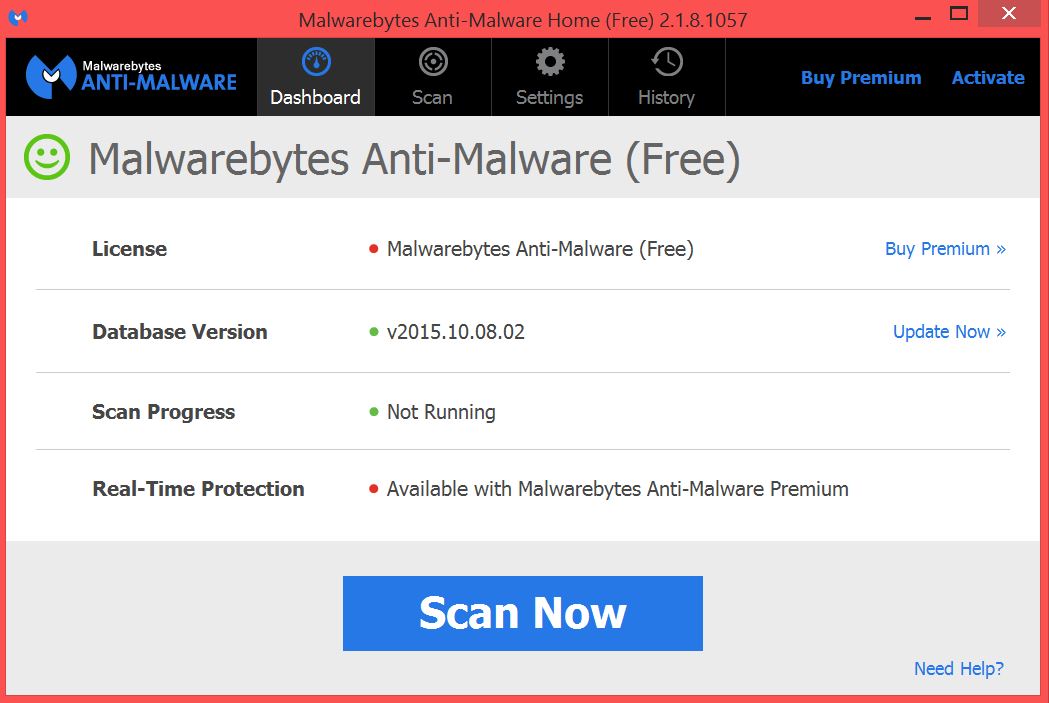

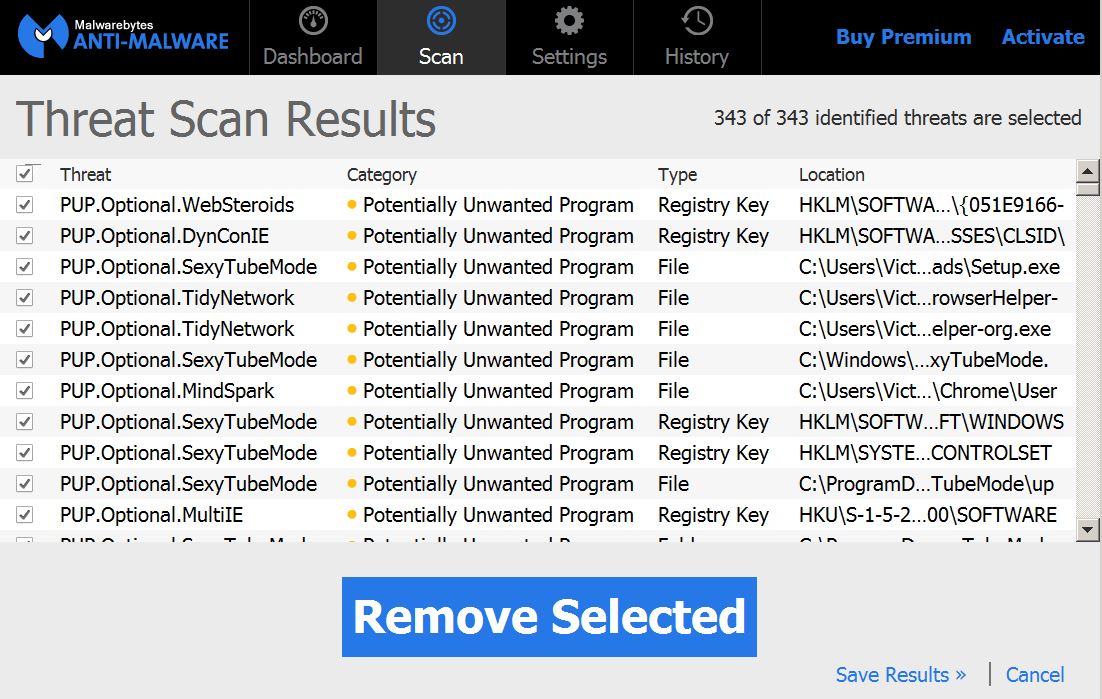

Malwarebytes Anti-Malware

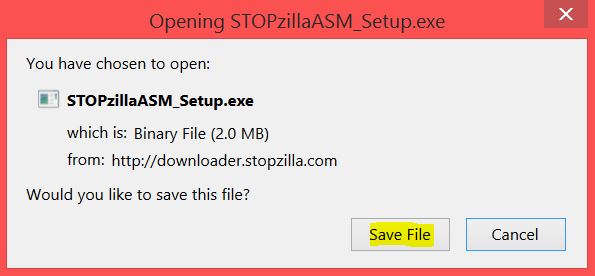

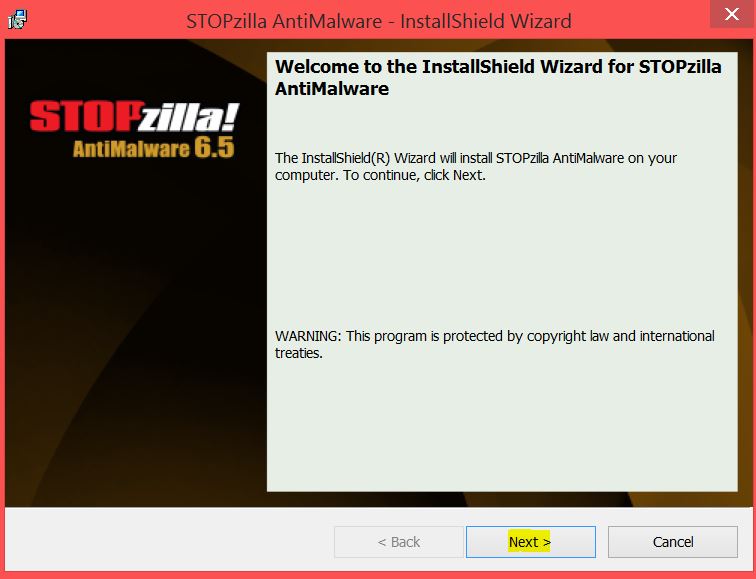

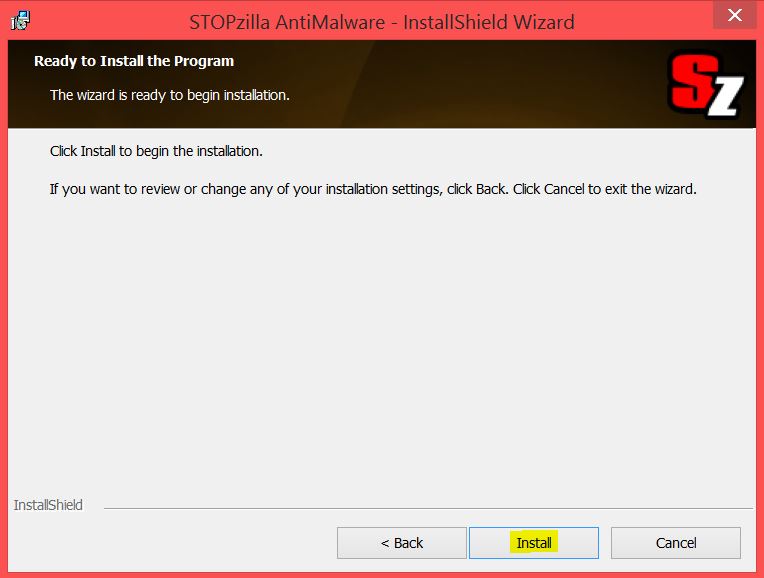

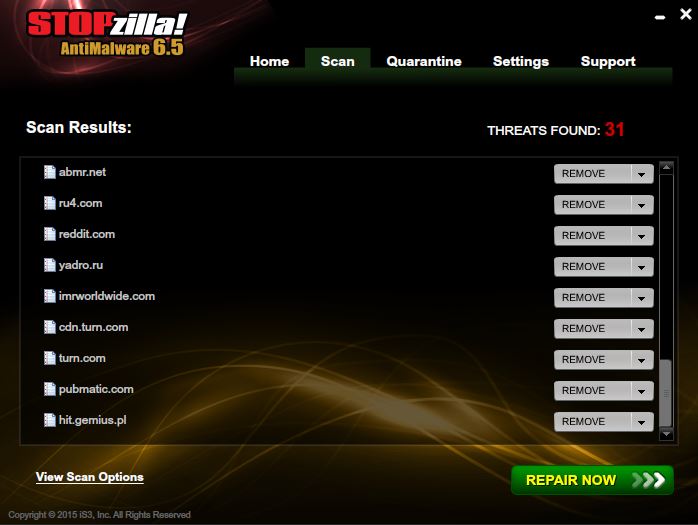

Malwarebytes Anti-Malware StopZilla Anti Malware

StopZilla Anti Malware