Uma nova técnica rara, utilizado por um grupo criminoso cibernético para roubar dados de cartões de pagamento, foi identificado por pesquisadores de segurança. Os criminosos cibernéticos estão usando um pedaço de malware sofisticado, que é ativado antes da inicialização do sistema operacional Windows.

Conseqüentemente, a técnica passa a ser conhecida como bootkit, que opera em componentes de sistema de nível inferior para evitar a identificação e detecção. Os métodos empregados pelos bootkits os tornam bastante persistentes. O bootkit pode ainda estar lá mesmo após a vítima reinstalar o sistema operacional.

Os pesquisadores da FireEye têm investigado muitos casos dessas operações maliciosas, segmentação de dados pessoais e financeiros. A equipe FireEye detectou recentemente a atividade do bootkit descrita acima em uma rede de empresa financeira. O grupo cibercriminoso suspeito de estar por trás das cortinas é FIN1 e é provavelmente de origem russa. O grupo vem implantando ferramentas maliciosas dentro dessa empresa financeira não especificada há anos, todos fazendo parte de um ecossistema malicioso conhecido como Nemesis. Nemesis foi empregado para coletar dados do titular do cartão que podem ser monetizados por serviços financeiros (bancos, Caixas eletrônicos, cooperativas de crédito, etc.).

Outros Bootkits:

HDRoot Bootkit

O que é específico sobre Nemesis Bootkit?

A primeira coisa alarmante sobre Nemesis é que ele usa backdoors extensos, que suportam uma série de protocolos de rede e comandos & controlar canais de comunicação. De acordo com a vasta pesquisa de segurança da FireEye, Nemesis tem os seguintes recursos:

- Transferência de arquivo;

- Captura de tela;

- Registro de pressionamento de tecla;

- Manipulação de processos;

- Injeção de processo;

- Agendamento de tarefas.

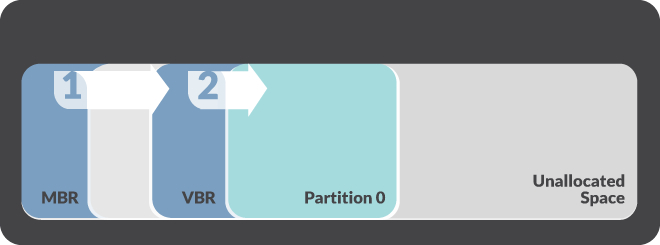

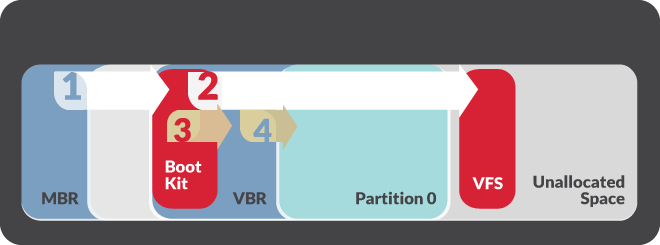

Além desses recursos maliciosos, Nemesis foi observado para atualizar seu serviço durante ataques em andamento. Por exemplo, no começo de 2015 FIN1 atualizou Nemesis para adicionar uma ferramenta que altera o Volume Boot Record ou VBR legítimo. A atualização também incluiu a capacidade de sequestrar o processo de inicialização do sistema para que os componentes Nemesis sejam adicionados antes da inicialização do sistema operacional Windows. FireEye apelidou este utilitário de BOOTRASH.

Como o malware sequestra o processo de inicialização?

O BOOTRASH usa um processo complexo para criar um sistema de arquivo virtual personalizado que armazena os componentes Nemesis no espaço não alocado entre as partições. Então, o malware substitui o código de bootstrap por seu próprio conteúdo malicioso e sobrescreve o VBR original. O código de inicialização chama o kit de inicialização Nemesis. Como um resultado, o último desvia várias funções do processo de inicialização e implementa componentes Nemesis no kernel do Windows.

Nemesis pode não ser nosso malware financeiro regular, mas não é a primeira peça que aplica bootkits. Por exemplo, há dois anos, a RSA alertou sobre um cavalo de Troia bancário denominado KINS, que também tinha recursos de bootkit VBR. Então, no 2013, o cavalo de Tróia Carberp com funcionalidades do bootkit foi avistado à solta, sendo vendido por $40,000 em fóruns clandestinos.

Saiba mais sobre cavalos de Troia bancários:

Crbnk

Bartalex

Pesquisadores alertam que ameaças persistentes desse tipo não devem ser percebidas apenas como ameaças financeiras. Outras ameaças persistentes avançadas (como ROCKBOOT) foram relatados como alvos não apenas financeiros, mas também de propriedade intelectual de organizações vítimas.

além disso, o acesso e a utilização de bootkits sugerem que os grupos cibernéticos podem ter acesso a conjuntos de malware mais sofisticados. Esses métodos APT podem ser implantados quando uma organização-alvo torna-se difícil de penetrar, ou quando os dados direcionados são de grande valor e o acesso contínuo é necessário.

Existe alguma proteção contra bootkits?

Como já foi dito, bootkits são bastante persistentes e são projetados para evitar a detecção ao serem executados fora do sistema operacional. As verificações de integridade do sistema operacional clássico não farão o trabalho tão bem. além disso, os componentes usados para carregar a carga útil são armazenados em VFS (Sistema de Arquivo Virtual) fora do Windows, bem como os componentes de malware. disse brevemente, por causa desse fato, o malware normalmente não pode ser verificado por software AV. O único lugar onde o malware pode estar localizado na memória ao vivo.

Durante a investigação, a equipe FireEye usou Mandiant Intelligent Response - uma tecnologia baseada em host que fornece acesso a disco bruto e pode procurar malware fora do Windows. Graças a MIR, a equipe de segurança foi capaz de identificar sistemas com VBR modificado.

Mais sobre resposta a incidentes:

CVE e Resposta a Incidentes

Em conclusão, este é o melhor conselho dado até agora pelos profissionais de segurança:

O uso de malware que persiste fora do sistema operacional requer uma abordagem diferente para detecção e erradicação. Malware com funcionalidade de bootkit pode ser instalado e executado quase completamente independente do sistema operacional Windows. Como um resultado, os responsáveis pela resposta a incidentes precisarão de ferramentas que possam acessar e pesquisar discos brutos em grande escala em busca de evidências de bootkits. similarmente, reinstalar o sistema operacional após um compromisso não é mais suficiente. Os administradores de sistema devem realizar uma limpeza física completa de todos os sistemas comprometidos com um bootkit e, em seguida, recarregar o sistema operacional.

Referências

Resposta Inteligente Mandiant

FireEye