engenheiros de segurança descobriram que a base de código da família ransomware SLocker Android foi publicado em um compilado (cru) Formato. Isso permite que qualquer hacker Esta é uma ameaça proeminente que tem produzido muitas cepas desde a sua primeira iteração.

SLocker Android Código Ransomware Revelado

especialistas de malware foram capazes de obter o código fonte completo em descompilados de um dos a maioria das famílias ransomware Android perigosos da tarde - SLocker. Esta é uma família de vírus de destaque que está associada a várias campanhas de distribuição.

image Source: Assuntos de segurança

Nota: Publicação de código-fonte completo de vírus on-line é uma prática perigosa, pois permite que hackers para criar facilmente ameaças prole.

O código foi publicado no Git Hub, que é um dos maiores repositórios da web de software open-source. Este pesquisadores ajudou a descobrir como funciona o motor do núcleo, mas também dá a oportunidade para os criminosos de computador para modificar facilmente a fonte e criar vírus prole. Tal código de malware está geralmente disponível em comunidades de hackers subterrâneos para uma taxa.

O usuário que postou o código tem usado o “fs0c1ety” apelido e publicou um aviso informando que ele foi a engenharia reversa a partir de uma amostra viva. A mensagem GitHub lê a seguinte:

Nota: SLocker se destina a ser usado apenas para fins de pesquisa de segurança. Qualquer outra utilização não é da responsabilidade do desenvolvedor(s). Certifique-se de que você entende e está de acordo com as leis em sua área. Em outras palavras, não seja estúpido, não ser um idiota, e usá-lo de forma responsável e legalmente.

Capacidades de infecção SLocker ransomware Android

O ransomware SLocker Android faz parte da família de vírus maior do que foi gerado como um descendente do código de base. É um ransomware desenvolvido para o sistema operacional móvel que tem causado muitas infecções, particularmente na 2016 onde mais de 400 variantes foram identificados em diversas campanhas de ataque em grande escala.

SLocker é distribuído principalmente como aplicativos falsificados que se apresentam como leitores multimédia legítimos, guias de jogo e outros softwares populares no Google Play Store e outros repositórios.

É uma ferramenta eficaz que segue as táticas ransomware habituais:

- Quando o aplicativo é executado pela primeira vez, ele muda seu ícone e nome para distrair o usuário e ocultar seu nome original.

- Uma verificação de instalação é então realizada. O motor SLocker executa uma série de comandos para determinar se o dispositivo tenha sido infectado antes. Se a infecção é nova, em seguida, um número aleatório é gerado no armazenada em um “Preferências Compartilhadas” pasta.

- Se houver qualquer armazenamento externo disponível (microSD cartões para exemplos) em seguida, um novo segmento é copiado para ele.

- O motor de vírus imediatamente começa a arquivos do usuário e do sistema criptografar com base em um built-in lista de extensões de tipo de arquivo de destino. Como os equivalentes de computador os hackers podem personalizar esta lista, marcar os arquivos afetados com extensões diferentes e alterar a cifra à vontade.

- Muitas estirpes de vírus SLocker Android executar o código malicioso sob um estado persistente de execução. Isto significa que o motor ransomware segue os comandos e activamente impede as tentativas de remoção manual.

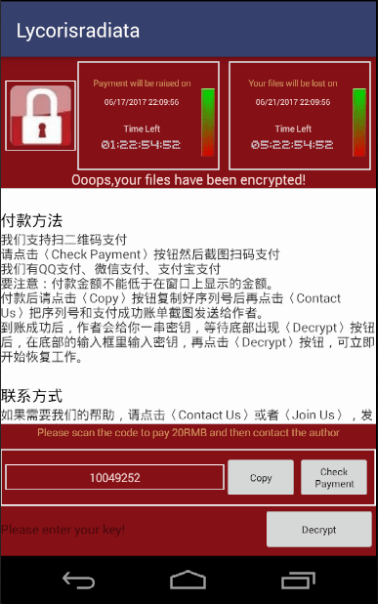

- O vírus SLocker Android impõe uma lockscreen que mostra uma mensagem ransomware às vítimas. Ele pode ser configurado para mostrar uma nota diferente em função de metas. Algumas das mais recentes variantes imitar a família infame vírus WannaCry.

Algumas das cepas capturados executar uma verificação completa antes de criptografar e / ou renomear os arquivos vítima. Isto é feito através da aplicação de um built-in lista de alvos. Aqui está um exemplo:

- Os caminhos minúsculas para os arquivos de destino não deve conter as seguintes cadeias: “/.”, “andróide”, “com” e “MIAD”. Eles se referem a locais do sistema e nomes de aplicativos globais. Isso é feito para evitar mau funcionamento do dispositivo após o motor ransomware foi iniciado.

- Tendo um armazenamento removível (cartão microSD por exemplo) acessível, as pastas que são afetados pela ameaça de vírus deve ter um nível de diretório menor do que 3. A outra regra imposta é ter as seguintes cadeias no caminho do arquivo: "Badunetdisk", “Download” ou “DCIM”.

- Os arquivos precisam conter um ponto (“.”) e o comprimento de bytes dos nomes criptografados deve ser inferior a 251.

- Os arquivos de destino precisa ser maior do que 10 KB e menor do que 50 MB.

Dependendo da estirpe do vírus SLocker Android capturado e versão a ameaça pode entrar em contato com os operadores de hackers via rede TOR anônimo. Alguns dos criminosos que operam variantes SLocker criaram servidores de comando e controle que podem ser usados para controle remoto dos dispositivos infectados e roubar dados valiosos. Outras versões podem usar mensagens SMS enviadas através de um número de telefone específico ou gateway.

Slocker ransomware Android contínuos ataques

Dependendo do vírus atingiu o ransomware pode ser operado por um hacker diferente ou coletiva criminosa. Isso reflete sobre o pagamento ransomware, o conteúdo LOCKSCREEN e outros factores configuráveis. Algumas das formas mais comuns imitar a versão do computador da família ransomware WannaCry.

As vítimas são mostrados uma nota de resgate genérico para o futuro que extorque as vítimas para uma taxa de pagamento. Os usuários de computador são chantageado para pagar a taxa, a fim de recuperar seus dados. Os operadores prometem que uma vez que o dinheiro foi recebido, seus arquivos serão restaurados e o vírus removido. No fato de que este não é o caso.

AVISO! Não pague os hackers em qualquer caso. Use ferramentas de segurança especializados para remover infecções ativas.

Alguns dos ransomware capturado criaram métodos de pagamento separadas - Alipay, WeChat e QQ. A maioria dos coletivos criminais associados foram identificados se originar de China e Rússia. O fato de que o malware pode ser usado para espionar os dispositivos comprometidos revela que uma base vítima infectada maior pode ser usado para roubo de identidade em massa. Ao longo dos anos as investigações de aplicação da lei descobriram que os bancos de dados que contêm dados privados são muitas vezes entre as mercadorias mais negociadas nas redes subterrâneas de hackers.

Google Play proteger as instâncias Guarda maio contra SLocker ransomware Android

Google tem feito o serviço Protect Google Play disponível para todos os usuários do Android. Este é um novo recurso que foi anunciado pela primeira vez na conferência de volta Google I / O em maio, que agora está ativo. O recurso combina os serviços de segurança que têm sido parte do sistema Android até o momento: Verifique Apps e Segurança em um único aplicativo. Este movimento efetivamente permite que os usuários móveis para melhor se proteger de aplicativos maliciosos encontrados na Play Store Google. O serviço Protect jogo verifica ativamente todos os aplicativos disponíveis no serviços do Google para os sinais de código malicioso. Além disso, monitora software provenientes de fontes de terceiros um bem. Uma das principais vantagens de ter o Google Play Protect é que proativamente verifica os padrões de comportamento de todos os programas instalados. Os programadores de computador descobriu que alguns do malware avançado ativar seu código do vírus após um certo atraso. produtos antivírus comuns são incapazes de detectar tais infecções.

Google Play Proteja também monitora todos os aplicativos instalados. Se uma ação maliciosa é identificado, em seguida, o aplicativo é imediatamente interrompida e o usuário é alertado. Os usuários que executam a versão mais recente dos serviços do Google Play podem acessar as configurações navegando para o Configurações> Google> Segurança> Jogar Protect (anteriormente Verifique Apps) cardápio.

Como explicado neste artigo o malware SLocker Android é uma família de vírus perigoso, que tem a capacidade de se espalhar ao longo de milhões de potenciais vítimas. O código publicada permitirá que os criminosos para criar novas versões. Esta é a razão pela qual aconselhamos todos os usuários constantemente se manter atualizado sobre as últimas ameaças de segurança, incidentes e melhor conselho. Além disso, siga os passos abaixo para ainda mais a segurança do seu dispositivo.