Uma variante Spectre 4 A vulnerabilidade foi identificada no kernel do Linux e representa uma ameaça muito perigosa para todas as máquinas afetadas. Todos os administradores de sistema são solicitados a aplicar as atualizações mais recentes o mais rápido possível para reduzir qualquer impacto possível.

Nova variante espectro 4 Identificado, Atualizar agora! (CVE-2018-3639)

A mais nova vulnerabilidade Spectre dublada Variante 4 foi identificado pelos pesquisadores de segurança Jann Horn e Ken Johnson. De acordo com suas descobertas, esse novo ataque permite que hackers em potencial induzam intrusões poderosas nos sistemas de destino. É interessante notar que os dois especialistas descobriram a ameaça independentemente um do outro e publicaram informações sobre a vulnerabilidade. Esta nova versão Spectre também é monitorado com um identificador único chamado CVE-2018-3639 que é atribuído aos pacotes afetados. Ele também permite que especialistas para acompanhar como as distribuições Linux são que altera a ameaça respondendo em tempo hábil com as atualizações do kernel.

A principal razão por que o bug é avaliado grave é o fato de que ele usa o código de microprocessadores em si. Como resultado de manuseio inadequado que permite a execução especulativa de uma memória do kernel Linux operação de leitura. Isso é feito antes que os endereços das acções de memória anteriores são totalmente completa. Como resultado criminosos pode revelar informações sensíveis sobre a máquina. Praticamente todos os kernels Linux são afetados incluindo imagens especiais, uma lista parcial tomada a partir de vários grandes distribuições revela os seguintes exemplos:

- Linux Kernel para usuários de desktop

- Kernel do Linux para Amazon Web Services (AWS) sistemas

- Kernel do Linux para sistemas Microsoft Azure Cloud

- Kernel do Linux para o Google Cloud Platform (GCP) sistemas

- Kernel Linux para ambientes em nuvem

- Kernel Linux para processadores OEM

- Kernel do Linux para servidores de virtualização

- Kernel Linux para soluções SAP

- Kernel Linux para vários servidores

Aviso! Os administradores de sistema são aconselhados a atualizar os sistemas de virtualização (QEMU e outros) e pacotes de microcódigo, devido ao fato de que o ataque também pode ser executado contra esses serviços. No momento Intel está trabalhando com a comunidade Linux para liberar patches o mais rápido possível. Enquanto isso, os usuários afetados podem acessar o microcódigo atualizado por meio de atualizações de firmware OEM.

Story relacionado: Fusão e Specter Exploits pôr em perigo Gerações de Computadores

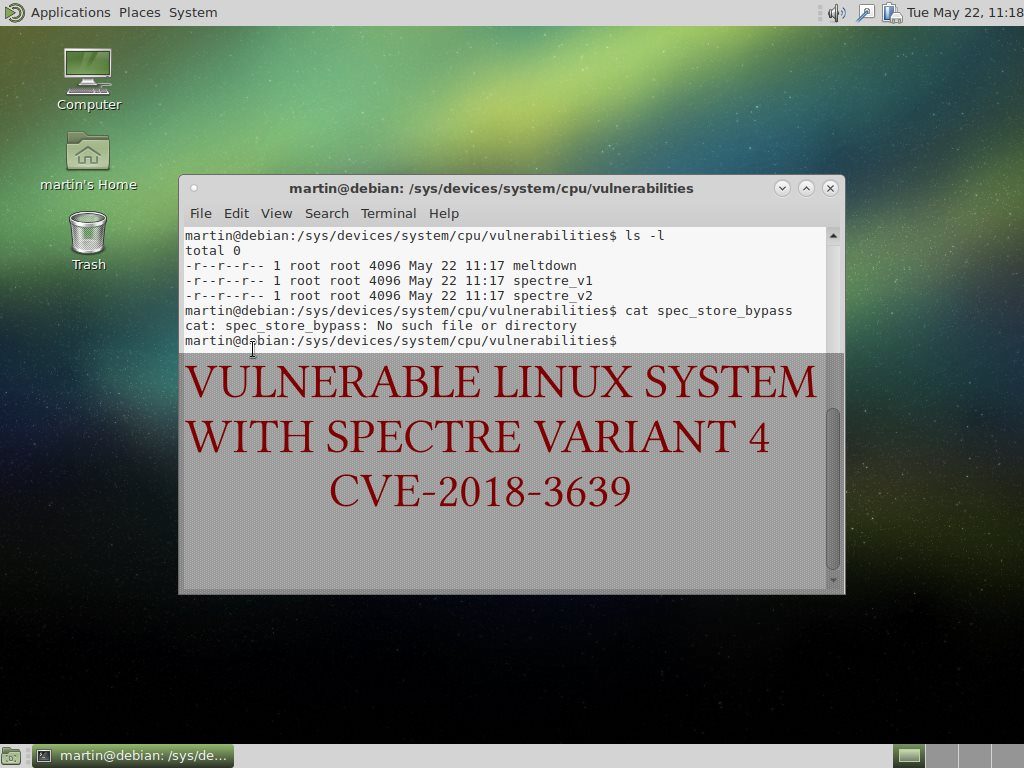

Como verificar se você está protegido contra a variante espectro 4 (CVE-2018-3639)

Os pacotes atualizados lançados pelas distribuições e pelos fornecedores de hardware, quando aplicados, protegerão as máquinas afetadas. Os administradores do sistema podem verificar isso executando um comando simples:

$ cat / sys / devices / system / cpu / vulnerability / spec_store_bypass

Existem três saídas possíveis que sinalizam o estado da máquina:

- Mitigação: Desvio de armazenamento especulativo desativado via prctl e seccomp - Isso significa que o sistema está protegido.

- Não existe tal arquivo ou diretório - O sistema é vulnerável ao espectro 4 variante.

- Vulnerável - O sistema não possui microcódigo atualizado ou um hipervisor de máquina virtual atualizado.

Verificou-se que algumas das etapas de mitigação usadas no tipo Spectre v2 podem ajudar a proteger a Variante 4 máquinas até certo ponto. Como esse problema também é conhecido como Bypass de armazenamento especulativo administradores de sistema podem tentar definir manualmente certos valores do kernel se ainda não receberam uma atualização apropriada. Eles precisarão recompilar seus kernels com o seguinte valor ativado Desvio de armazenamento especulativo desativado (SSBD) no Registro específico do modelo IA32_SPEC_CTRL (MSR) seção de processadores x86. No entanto, o suporte para isso requer um microcódigo atualizado para processadores Intel.

Por padrão no Ubuntu, é desativado por padrão, pois não é necessário para a maioria dos aplicativos e serviços e possui um impacto notável no desempenho. Um certo PR_SPEC_STORE_BYPASS string permite que os desenvolvedores optem pela mitigação por processo. No entanto, os aplicativos que usam um filtro de segurança (seccomp) será implicitamente ativado automaticamente. Exemplos incluem contêineres LXD, caixas de areia e processos dos navegadores Firefox e Chromium.

A mitigação de SSBD em todo o sistema pode ser ativada inicializando com o spec_store_bypass_disable = ativado parâmetros de inicialização.