Especialistas em segurança descobriram uma maneira de contornar a proteção do Windows Defender antivírus durante uma auditoria aplicação auditoria aprofundada. Isso permite que hackers para procurar caminhos de intrusão potenciais semelhantes em software de segurança a fim.

Próprio inseguro Windows Defender Antivirus Encontrado da Microsoft

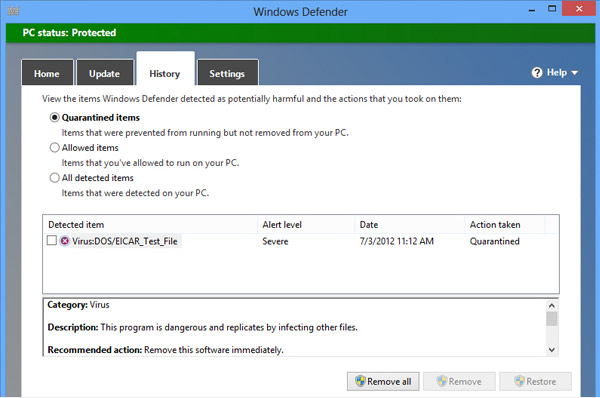

Especialistas em segurança de CyberArk Labs descobriu uma estranha mecanismos que é utilizado por software antivírus da Microsoft Windows Defender durante uma auditoria de segurança em profundidade. Isso levou à descoberta de uma maneira de contornar o seu motor de malwares, uma técnica que pode ser explorada por criminosos se o problema permanece sem correção. Um detalhe preocupante é o facto de que este pode ser utilizado com outras aplicações, bem. As mentiras de emissão dentro da capacidade de um indivíduo mal-intencionado suposto enganar o mecanismo de verificação em tempo real do Windows Defender.

Os especialistas descobriram que as mentiras falha no caminho arquivos O programa verifica através da rede. Microsoft Windows usa o protocolo SMB, que apresenta sinais complexos que dão informações sobre os dados. Os engenheiros de segurança descobriram que os hackers têm a capacidade de dar a arquivos infectados com malware. Isto é feito através da substituição dos arquivos benignos quando o pedido for emitido por outros malwares.

O protocolo SMB é integrado ao sistema operacional Microsoft Windows e opera de uma forma que permite a hackers para explorar os identificadores de arquivo por propositadamente não o comando punho durante uma solicitação de verificação de malware. Efetivamente, isto significa que a varredura em tempo real do Windows Defender é ignorada.

Tal derivação segurança a pode ser conseguida utilizando vários métodos, um dos quais é procurando por uma bandeira de protocolo de rede específico que sinais para solicitação de verificação do Windows Defender antivírus. Para iniciar o abuso de segurança os criminosos precisam implementar o protocolo SMB através da criação e um SMB “pseudo-servidor” que é capaz de diferenciar entre o específico do Windows Defender solicitações de verificação e outras opções.

Outra opção seria usar um outro truque protocolo SMB para representar o SEC_IDENTIFY bandeira que bloqueia eficazmente a lidar com criações, este proíbe a verificação do Windows Defender do que está sendo produzido. Os hackers podem conceber um conta-gotas que pode tirar proveito da vulnerabilidade em um script relativamente simples. É possível usar essa tática e utilizá-lo com outro software de segurança se forem encontrados para caracterizar os mesmos padrões de comportamento.

Quando os especialistas relatou a ameaça à Microsoft, eles receberam uma resposta da equipe de segurança afirmando que mudanças na forma como alças do Windows Defender varredura são um pedido de recurso e não uma questão legítima. Segundo a empresa a forma como este ataque é realizado depende predominantemente no fato de que um servidor personalizado e um compartilhamento SMB não confiável é acessado pelo usuário.

Tudo isso significa que os usuários precisam ser ainda cauteloso ao acessar arquivos de rede como os criminosos de computador pode facilmente criar tais servidores falso SMB e servir arquivos de malware. As taxas comunitárias de segurança o problema como particularmente sensíveis devido ao fato de que usuários mal-intencionados podem executar esta estratégia particularmente fácil uma vez que uma rede alvo tem sido infiltrados.