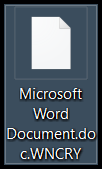

Este artigo visa fornecer instruções sobre diferentes métodos de como tentar restaurar .WNCRY arquivos criptografados pela segunda versão do WannaCry ransomware também conhecido como Wana Decrypt0r 2.0, WanaCrypt0r 2.0 e WCry.

“EternalBlue” e “DoublePulsare” são os nomes dos exploits utilizados pela organização propagação da infecção arquivo .WNCRY eo que é pior é que eles foram vazou na internet em algum lugar em torno das férias da Páscoa por uma entidade de hackers conhecido como “Os Corretores de sombra”. Este exploit aborda essencialmente questões em sistemas Windows para que qualquer pessoa que ainda não está infectado com este vírus é altamente recomendável fazer backup do seu sistema e, em seguida, atualizá-lo.

No caso de você se tornou uma vítima deste vírus ransomware, criamos vários métodos que podem ser úteis para ajudá-lo a recuperar seus arquivos. Não é garantido que os métodos funcionem, mas eles certamente são os mais próximos que você pode restaurar seus arquivos, por isso, recomendamos que você os siga e faça qualquer pergunta sobre nossos Tópico de Suporte sobre o ransomware WannaCry.

atualização de maio 2017: Pesquisadores de malware estão em andamento no desenvolvimento de um decodificador para o WannaCry 2.0 vírus ransomware. Criamos instruções de descriptografia que atualizaremos à medida que progridem no desenvolvimento. Até o momento, existe um método para localizar as chaves RSA privadas. Para maiores informações, siga o artigo relacionado abaixo:

→relacionado:Wana Decrypt0r 2.0 – Decifrar arquivos criptografados

Método 1: Use o Wireshark para cheirar chaves de descriptografia

É muito difícil para ficar à frente de ransomware, como o WannaCry, mas apesar de todos, decidimos mostrar-lhe como usar o Wireshark para o seu benefício e espero interceptação HTTP tráfego no momento correto. Contudo, ter em mente que estas instruções são teóricos, e há uma série de fatores que podem impedi-los de trabalhar em uma situação real. Ainda, é melhor do que não tentar antes de pagar o resgate, direito?

Antes de baixar e usar Wireshark - um dos sniffers de rede mais amplamente usados lá fora, você deve ter o malware executável em modo de espera e infectar o computador mais uma vez. Contudo, tenha em mente que alguns vírus ransomware realizar nova criptografia cada vez que um computador é reiniciado bem, então você também deve configurar o Wireshark para executar automaticamente na inicialização. Vamos começar!

Degrau 1: Baixe Wireshark em seu computador clicando nos seguintes botões( para sua versão do Windows)

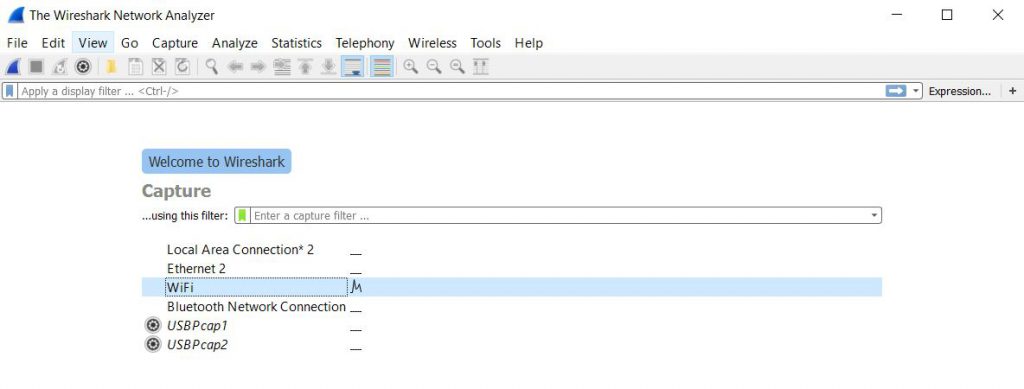

Degrau 2: Corre, configure e aprender a pacotes Sniff com Wireshark. Para saber como começar a analisar os pacotes e verificar onde seus pacotes salvar os dados, você deve abrir Wireshark primeiro e depois escolher a interface de rede ativa para analisar pacotes. Para a maioria dos usuários, que seria a interface com o tráfego saltando para cima e para baixo sobre ele de direita. Você deve escolher-o e clique rápido duas vezes para começar a cheirar:

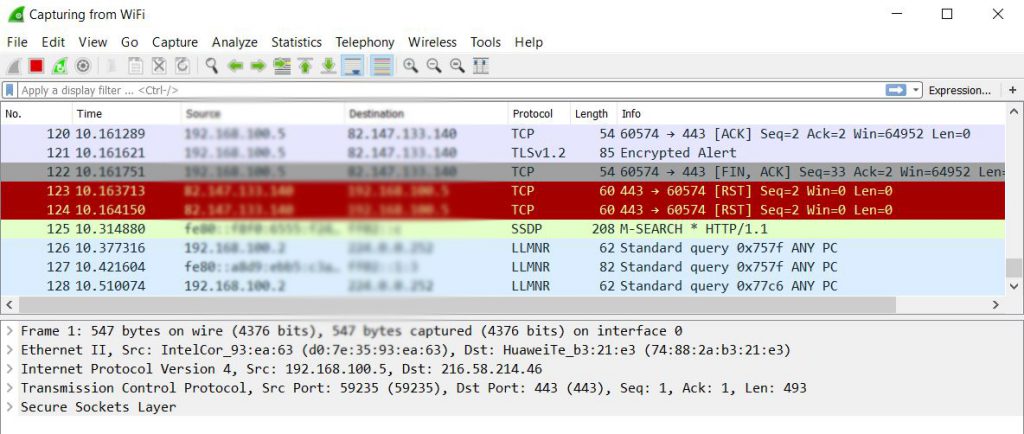

Degrau 3: sniffing pacotes. Desde vírus ransomware comunicar via tráfego HTTP, você deve filtrar todos os pacotes primeiro. Aqui está como os pacotes de olhar inicialmente depois de escolher a sua interface e farejar o tráfego a partir dele:

Para interceptar apenas o tráfego HTTP, você deve digitar o seguinte na barra de filtro de exibição:

→ http.request - para interceptar o tráfego solicitado

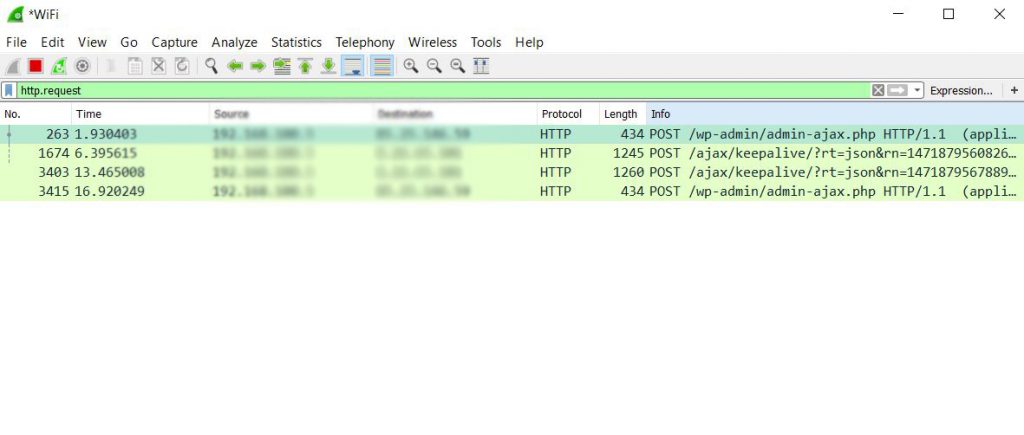

Uma vez filtrada deve olhar como este:

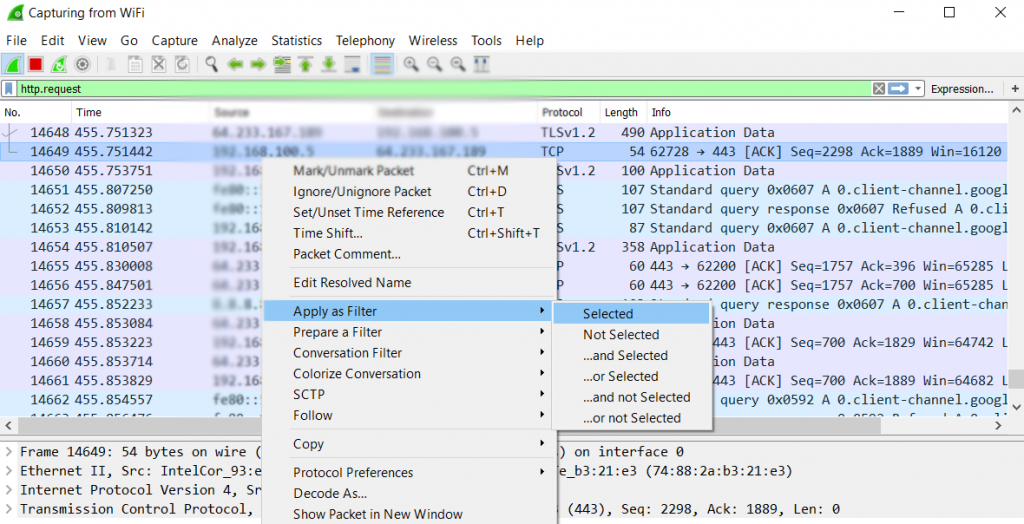

Você também pode filtrar os endereços IP de origem e destino rolando para cima e para baixo e escolher um endereço, depois à direita clicando sobre ela e navegando para o seguinte recurso:

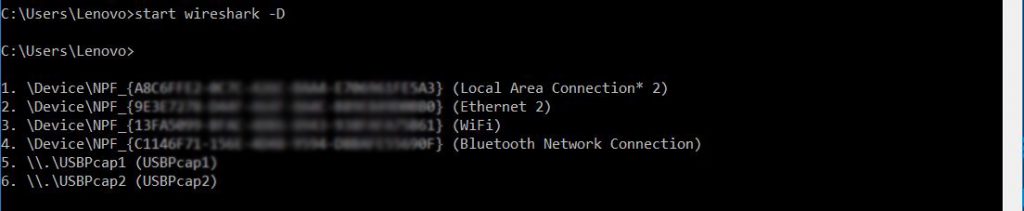

Degrau 4: Configure o Wireshark para executar automaticamente. Para fazer isso, primeiro, você deve ir para o prompt de comando do seu computador digitando cmd em sua busca do Windows e executá-lo. De lá, digite o seguinte comando com o capital “-D” ajuste para obter a chave exclusiva para sua interface. As chaves devem ter a seguinte aparência:

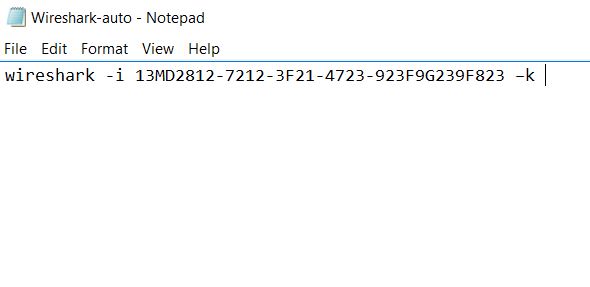

Degrau 5: Copiar a chave para sua conexão ativa e criar um novo documento de texto e nele escrever o seguinte código:

→ wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

Além disso você pode modificar o comando adicionando o -W carta e criar um nome para o arquivo que irá salvá-lo em seu computador, o que lhe permite analisar os pacotes. O resultado deve ser semelhante a este:

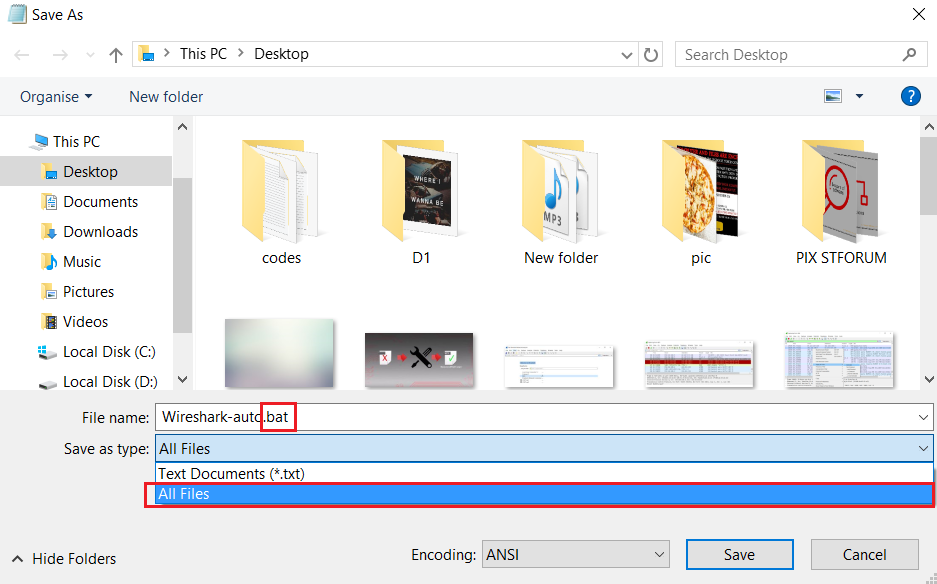

Degrau 6: Salve o documento de texto recém-criado como um arquivo .bat, , indo para Arquivo> Salvar como ... e escolher todos os arquivos após o qual .BAT digitação como uma extensão de arquivo, como a imagem abaixo mostra. Verifique se o nome do arquivo eo local onde você salvá-lo são fáceis de encontrar:

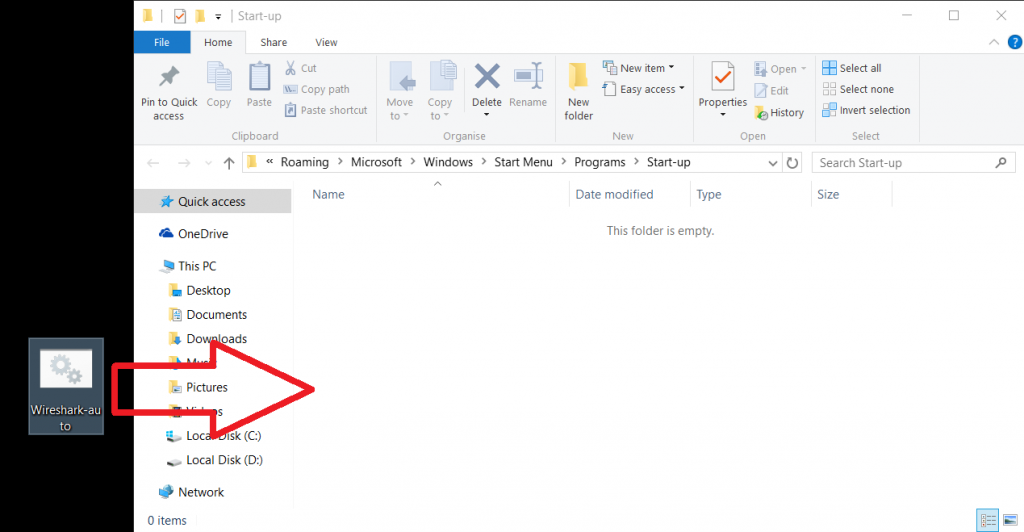

Degrau 7: Cole o arquivo .bat na pasta do Windows startup. A localização original da pasta é:

→ C:\Users Menu de Nome de usuário AppData Roaming Microsoft Windows Start Programs Startup,/p>

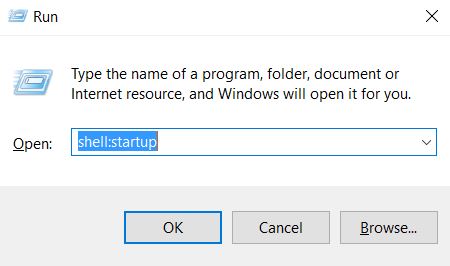

Para acessá-lo facilmente, pressione Botão do Windows + R combinação de teclas e no tipo caixa de janela - shell:comece, como a imagem abaixo mostra e clique em OK:

Depois que o computador é reiniciado, se o vírus ransomware criptografa seus arquivos após o qual gera uma chave e envia para os ciber-criminosos’ servidores, você deve ser capaz de interceptar os pacotes de comunicação e analisá-los.

Degrau 8: Como analisar o tráfego?

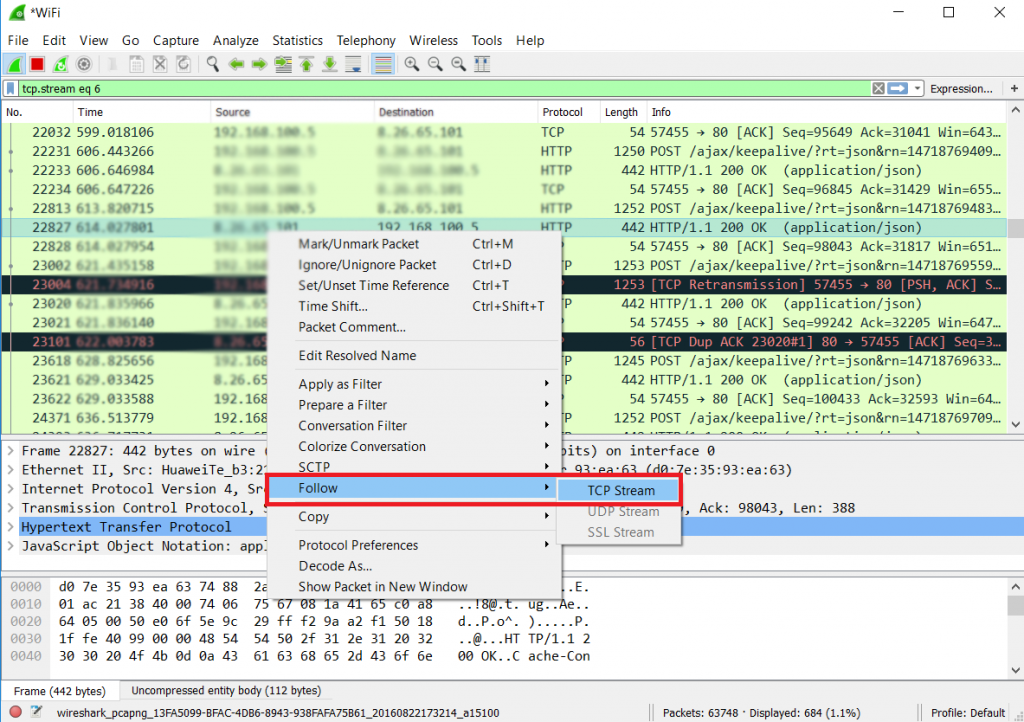

Para analisar o tráfego de um determinado pacote, simplesmente clique com o botão direito e, em seguida, clique no seguinte para interceptar o tráfego:

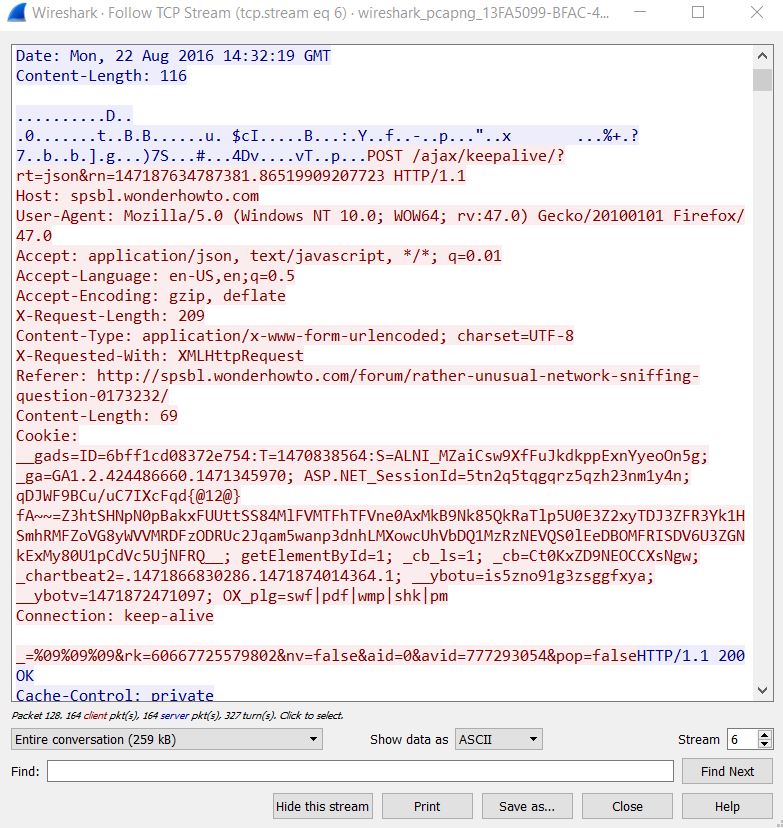

Depois de fazer isso, Aparecerá uma janela com as informações. Certifique-se de inspecionar as informações com cuidado e olhar para palavras-chave que dão afastado as chaves de criptografia, como criptografada, RSA, AES, etc. Tome seu tempo e verificar o tamanho dos pacotes, se certificar de que eles são semelhantes aos do tamanho de um arquivo de chave.

Método 2: Usando Python no Ubuntu

O segundo método pelo qual você pode tentar recuperar seus arquivos também não garante que funcione, mas você pode ter sucesso se essa variante do ransomware WannaCry estiver usando o RSA (Rivest-Shamir-Adleman) criptografia para gerar chaves exclusivas para os arquivos. O script de fatoração foi originalmente projetado para Ransomware CryptoWall, mas também pode ser útil para esta infecção. De qualquer jeito, pedimos que você seja cuidadoso e crie cópias dos arquivos criptografados ao seguir as instruções abaixo:

Para este tutorial em particular, nós usamos arquivos de extensão de outro vírus, chamado Bitcrypt. Também usamos a versão Ubuntu 14.04 que nos ajudou a usar software especial apropriado para esta distribuição. Você pode obtê-lo na página de download do site deles e pode:

- Instale-o junto com o sistema operacional, inicializando uma unidade USB ativa.

- Instale-o em uma unidade virtual (Recomendado).

Aqui temos breves tutoriais para ambos:

Instalação do Ubuntu na sua máquina:

Passo 1: Obtenha uma unidade flash USB com mais de 2 GB de espaço.

Passo 2: Faça o download do software gratuito, chamado Rufus e instale-o no seu Windows.

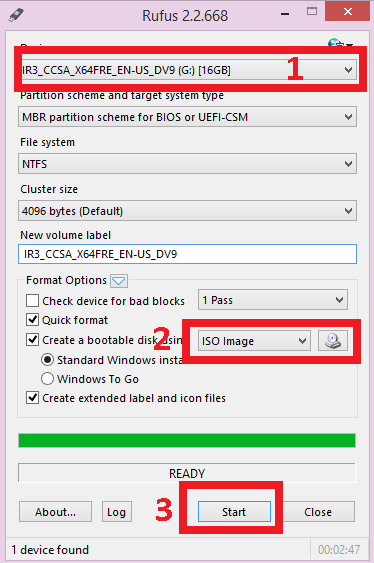

Etapa 3: Configure o Rufus escolhendo NTFS como um sistema e selecionando a unidade USB como a ser criada como um USB inicializável. Depois disso, inicialize a imagem do Linux a partir do seguinte botão:

Certifique-se de localizá-lo e selecione-o de onde você o baixou.

Passo 4: Depois que a unidade flash estiver pronta, reinicie o computador, e deve executar a instalação do Ubuntu. Se isso não acontecer, você deve ir ao menu do BIOS pressionando a tecla de atalho do BIOS na inicialização do seu PC (Geralmente é F1) e, a partir daí, selecione a primeira opção de inicialização como a unidade inicializável USB ou CD / DVD, caso você tenha queimado o Ubuntu em tal.

Instalação do Ubuntu no seu disco virtual

Para esta instalação, você precisa baixar o VMware Workstation de seus página de download ou qualquer outro programa de Gerenciamento de Unidade Virtual. Depois de instalado, você deve:

Passo 1: Crie uma nova unidade virtual.

Passo 2: Defina o tamanho da unidade. Verifique se você tem um mínimo de 20 gigabytes de espaço livre para o Ubuntu no seu computador. Escolha também "Executar como uma única unidade".

Degrau 3: Selecione a imagem ISO. Para esta opção, você deve saber onde é.

Degrau 4: Depois disso, jogue a Máquina Virtual e ela será instalada automaticamente.

descriptografia arquivo

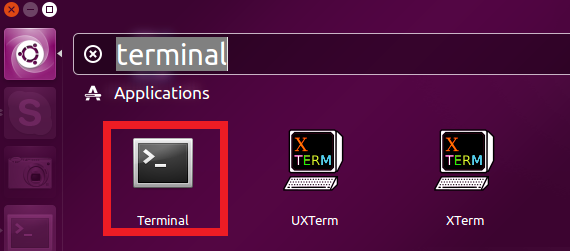

Depois de ter o Ubuntu ou qualquer outra distribuição Linux no seu computador, abra o terminal fazendo o seguinte:

Atualize seu Linux e instale uma versão maior que o Python 3.2 digitando o seguinte no terminal:

→sudo apt-get update

sudo apt-get install python3.2

Além disso, se o seu Linux não tiver sqlite3 módulo, instale-o digitando:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem instala o sqlite3-ruby

Agora, depois de instalar o Python, precisamos baixar um script criado por 2014 Defesa da Airbus e segurança cibernética espacial. Para fazer isso, clique neste ligação. Faça o download do arquivo em sua ‘Página inicial’ pasta depois que você perguntar onde salvá-lo. Mantenha isso como decrypt.py, caso não seja salvo neste formato.

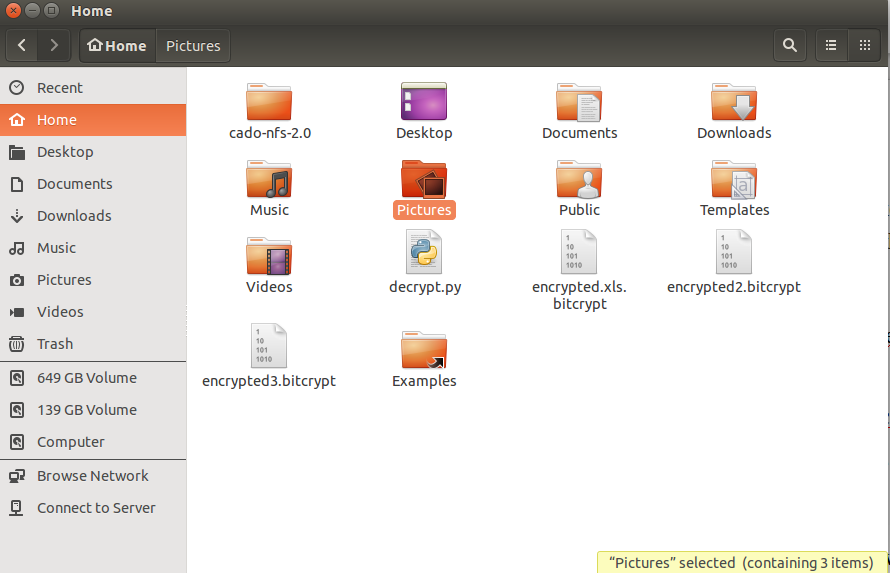

Agora que temos o Python e o script, é hora de descobrir a chave do arquivo criptografado .bytrcypt. Para fazer isso, mova seus arquivos criptografados da pasta pessoal usando o gerenciador de arquivos:

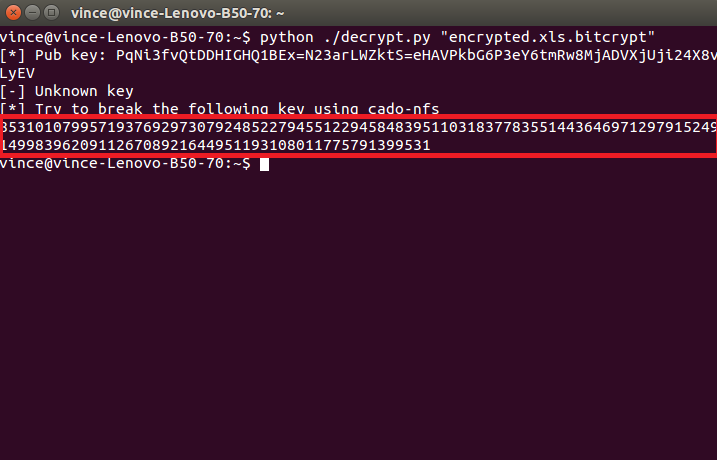

Depois de localizar todos os arquivos criptografados, juntamente com o arquivo “decrypt.py”, digite o seguinte no terminal para iniciar o script:

→python ./decrypt.py “Your_Encrypted_Document_Name_and_Format”

Isso mostrará um erro, e isso é totalmente normal, desde que você veja esse código:

Este é o código RSA para este arquivo. Agora, precisamos decifrá-lo, e estamos no meio do caminho. Para fazer isso, baixe um programa chamado cado-nfs2.0.tar.gz do diretório página de download aqui. Recomendamos o 2.0 versão. Contudo, a versão mais recente também está em um bom nível.

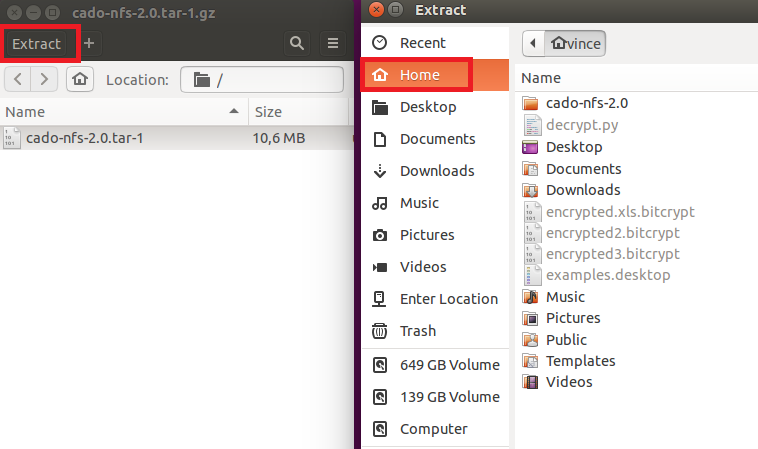

Ele fará o download de um arquivo .tar (.arquivos tar são muito semelhantes aos arquivos .rar ou .zip). Simplesmente abra-o e clique no botão Extrair na parte superior e escolha o ‘Início’ pasta. Deve ficar assim:

Após o, temos todos os arquivos extraídos no ‘Home’ pasta, precisamos compilar cado-nfs. Para fazer isso, abra outro terminal e digite:

→cd cado-nfs-2.0

faço

Depois que isso estiver definido, é hora de executar o cracker de chaves. Importante - esse processo pode levar de várias horas a dias para ser concluído. Para iniciar o processo, digite seu terminal cd cado-nfs:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Após a conclusão do processo, você deve ver o seguinte:

→informações:Fatoração Completa: CPU total / tempo real para tudo: hhhh / dddd

LongNumber1 LongNumber2

Depois de termos a chave descriptografada, precisamos inserir no script "decrypt.py". Faça isso abrindo decrypt.py em um editor de texto e localizando essa parte dele:

→known_keys = { muitos números longos }

Precisamos adicionar antes do segundo colchete (“}”) estas linhas:

A chave anterior, uma coluna, parênteses abertos, LongNumber1, Vírgula, LongNumber2, parênteses fechados. Deve ficar assim:

→A chave anterior:(LongNumber1, LongNumber2)

Esteja ciente de que você deve fazer isso apenas uma vez. Depois disso, é hora de decodificar os arquivos. Para fazer esse tipo:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

A execução deste comando criará um arquivo chamado “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Apenas renomeie o arquivo removendo a extensão .clear e você estará pronto. Repita o processo para seus outros arquivos também. Mas lembre-se de que primeiro você deve descobrir as chaves iniciais para descriptografá-las. Você deve poder abri-los agora. Esperamos que isso funcione para você.

Método 3: Usando tipos de arquivo .VHD e software de recuperação de dados

Esse método provavelmente trará de volta a maioria dos arquivos dos métodos ilustrados acima, puramente porque não busca uma solução direta para descriptografar os arquivos criptografados, o que é impossível se você não tiver as chaves. Em vez disso, usa algoritmos diferentes para recuperar os arquivos, tratando-os como se fossem excluídos. Sabe-se que um dos muitos algoritmos usados por diferentes programas de recuperação de dados se baseia em preditores de ramificação.

A razão pela qual decidimos abrir esse método é que muitas vítimas do recente surto de ransomware do Dharma ransomware, outro vírus indecifrável, foram realmente capazes de restaurar mais 90% de seus arquivos usando este método.

Sua principal competência é que ele se beneficia ao converter os arquivos em um tipo de arquivo .VHD, que é basicamente uma partição de unidade virtual no seu PC. Por isso, trata seu arquivo criptografado como uma partição. Então, essa unidade pode ser inicializada e você pode tentar digitalizar a própria partição usando o software de recuperação de dados. O método pode não ser 100% garantia, mas alguns usuários relataram ter mais sucesso do que os acima. Aqui estão as instruções para isso:

Degrau 1: Certifique-se de fazer cópias dos arquivos criptografados .onion em outra unidade ou PC:

Degrau 2: Depois de criar as cópias, baixe uma ferramenta que converte arquivos no formato .VHD. Uma boa ferramenta é o software de conversão VHD da Microsoft. Você pode fazer o download, clicando no botão abaixo:

Degrau 3: Agora, renomeie um arquivo que deseja recuperar na extensão de arquivo .VHD. Por exemplo, se o arquivo é test.onion, deve ser test.vhd

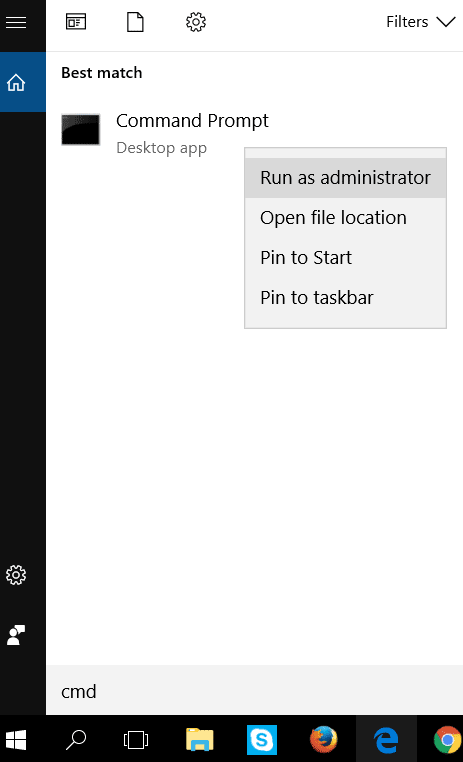

Degrau 4: Agora você precisa executar o VHDTOOL baixado anteriormente no prompt de comando do Windows. Para fazer isso, execute o Prompt de Comando do Windows como administrador digitando “cmd” na Pesquisa do Windows e clicando com o botão direito do mouse e escolhendo “Executar como administrador”.

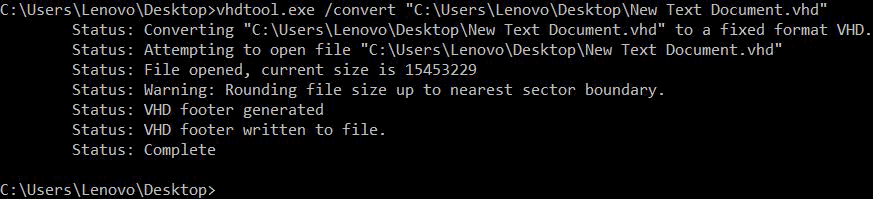

Em seguida, digite os seguintes comandos exatamente como estão:

→ CD {A localização do arquivo, por exemplo C:\Usuários Lenovo Desktop}

vhdtool.exe / convert “{a localização do seu arquivo e o nome vai aqui}“

O resultado final deve se parecer com a imagem a seguir:

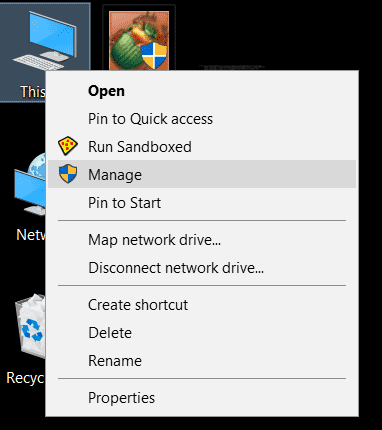

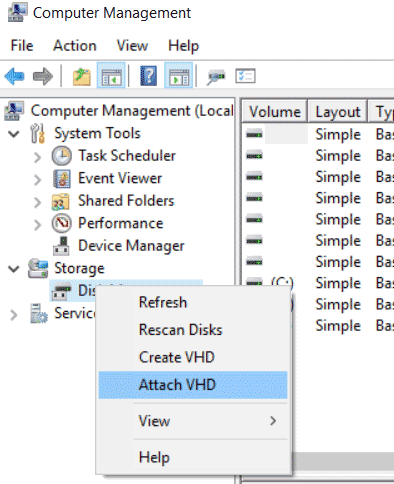

Degrau 5: Depois de converter a unidade em VHD, certifique-se de montá-lo no seu computador. Para fazer isso:

Clique com o botão direito do mouse em meu computador ou Este PC e clique em “Gerir”

Em seguida, clique com o botão direito do mouse em Gerenciamento de Disco após o qual clique em Anexar VHD

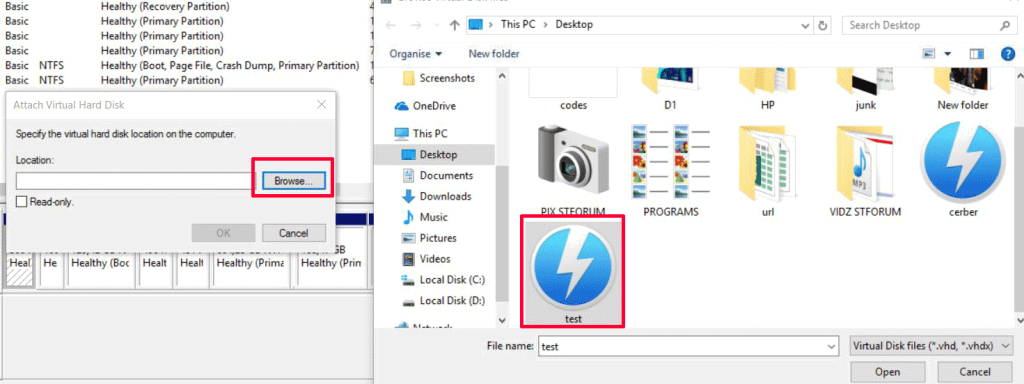

Depois clique no Squeaky toy para localizar e abrir o botão .arquivo vhd

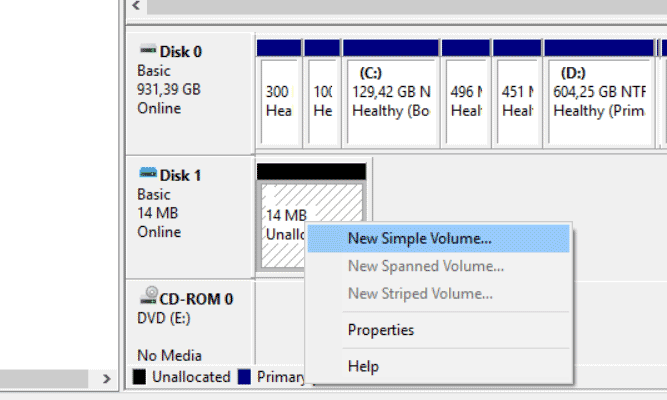

Depois disto, inicializar o disco, clique com o botão direito nele e clique em Novo Volume Simples. Depois disso, clique em Próximo e configurá-lo:

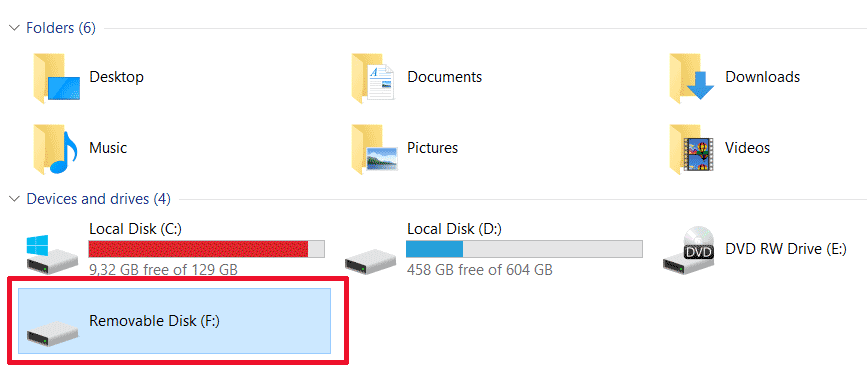

No fim, o volume deve aparecer como o seguinte:

Degrau 6: Baixe e recupere a imagem .VHD usando o software de recuperação de dados. O software de recuperação de dados que você deve baixar tem que suportar a opção "Recuperação de partição". Aqui está uma lista abrangente de vários programas de recuperação de dados que são capazes de recuperar partições:

Wana Decrypt0r 2.0 Conclusão e Remoção

Seja qual for o caso, continuaremos analisando esse vírus e atualizando-o com todas as novas instruções disponíveis.. Continue seguindo as postagens do nosso blog, Twitter e Google Plus para novas atualizações sobre esta ameaça. Além disso, certifique-se de remover este vírus, caso tenha tentado os métodos acima para restaurar arquivos criptografados por ele. Você pode fazer isso consultando o vídeo de instruções sobre como remover o WannaCry. Eles também incluem alguns métodos adicionais para restauração de arquivos. Lembre-se de que essas não são soluções diretas para o problema e é por isso que recomendamos que você tente todos os métodos ilustrados neste artigo e no vídeo por sua conta e risco..

Para a maioria remoção eficaz, pesquisadores de malware aconselham fortemente as vítimas a usar um software anti-malware avançado. Isso garantirá que o Wana Decrypt0r 2.0 a ameaça é completamente removida e todo o dano causado por ela é revertido. A instalação de tal software no seu computador aumenta consideravelmente a proteção em tempo real contra essas ameaças no futuro.

É altamente recomendável para executar uma varredura antes de comprar a versão completa do software para se certificar de que a versão atual do malware podem ser detectadas por SpyHunter.

- Degrau 1

- Degrau 2

- Degrau 3

- Degrau 4

- Degrau 5

Degrau 1: Digitalizar para WannaCry com SpyHunter Anti-Malware Ferramenta

Remoção automática de ransomware - Guia de Vídeo

Degrau 2: Uninstall WannaCry and related malware from Windows

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Degrau 3: Limpe quaisquer registros, criado por WannaCry no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por WannaCry lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Antes de começar "Degrau 4", por favor Arrancar de novo para o modo Normal, no caso em que você está no Modo de Segurança.

Isto irá permitir-lhe instalar e uso SpyHunter 5 com sucesso.

Degrau 4: Inicializar o PC Em modo de segurança para isolar e remover WannaCry

Degrau 5: Tente restaurar arquivos criptografados por WannaCry.

Método 1: Use o STOP Decrypter da Emsisoft.

Nem todas as variantes deste ransomware pode ser descriptografado gratuitamente, mas nós adicionamos o decryptor utilizado por pesquisadores que é frequentemente atualizado com as variantes que se tornam, eventualmente descriptografado. Você pode tentar e descriptografar seus arquivos usando as instruções abaixo, mas se eles não funcionam, então, infelizmente, a sua variante do vírus ransomware não é decryptable.

Siga as instruções abaixo para usar o decrypter Emsisoft e descriptografar os arquivos de graça. Você pode baixar a ferramenta de decodificação Emsisoft ligados aqui e depois seguir os passos apresentados abaixo:

1 Botão direito do mouse na decrypter e clique em Executar como administrador como mostrado abaixo:

2. Concordo com os termos de licença:

3. Clique em "Adicionar pasta" e em seguida, adicione as pastas onde deseja que os arquivos descriptografado como debaixo mostrado:

4. Clique em "Decrypt" e esperar por seus arquivos para ser decodificado.

Nota: Crédito para o decryptor vai para pesquisadores Emsisoft que fizeram a descoberta com este vírus.

Método 2: Use software de recuperação de dados

infecções ransomware e WannaCry apontar para criptografar seus arquivos usando um algoritmo de criptografia que pode ser muito difícil para descriptografar. É por isso que sugeriram um método de recuperação de dados que podem ajudá-lo a ir descriptografia torno direta e tentar restaurar seus arquivos. Tenha em mente que este método pode não ser 100% eficaz, mas também pode ajudá-lo um pouco ou muito em situações diferentes.

Basta clicar no link e nos menus do site na parte superior, escolher Recuperação de dados - Assistente de Recuperação de Dados para Windows ou Mac (dependendo do seu SO), e depois baixe e execute a ferramenta.

WannaCry-FAQ

What is WannaCry Ransomware?

WannaCry é um ransomware infecção - o software malicioso que entra no computador silenciosamente e bloqueia o acesso ao próprio computador ou criptografa seus arquivos.

Muitos vírus ransomware usam algoritmos de criptografia sofisticados para tornar seus arquivos inacessíveis. O objetivo das infecções por ransomware é exigir que você pague um pagamento por resgate para ter acesso aos seus arquivos de volta.

What Does WannaCry Ransomware Do?

O ransomware em geral é um software malicioso que é projetado para bloquear o acesso ao seu computador ou arquivos até que um resgate seja pago.

Os vírus ransomware também podem danificar seu sistema, corromper dados e excluir arquivos, resultando na perda permanente de arquivos importantes.

How Does WannaCry Infect?

De várias maneiras. O WannaCry Ransomware infecta computadores sendo enviado através de e-mails de phishing, contendo anexo de vírus. Esse anexo geralmente é mascarado como um documento importante, gostar uma fatura, documento bancário ou até mesmo uma passagem de avião e parece muito convincente para os usuários.

Another way you may become a victim of WannaCry is if you baixe um instalador falso, crack ou patch de um site de baixa reputação ou se você clicar em um link de vírus. Muitos usuários relatam ter recebido uma infecção por ransomware baixando torrents.

How to Open .WannaCry files?

Vocês can't sem um descriptografador. Neste ponto, a .WannaCry arquivos são criptografado. Você só pode abri-los depois de descriptografados usando uma chave de descriptografia específica para o algoritmo específico.

O que fazer se um descriptografador não funcionar?

Não entre em pânico, e faça backup dos arquivos. Se um decodificador não decifrar seu .WannaCry arquivos com sucesso, então não se desespere, porque esse vírus ainda é novo.

posso restaurar ".WannaCry" arquivos?

sim, às vezes os arquivos podem ser restaurados. Sugerimos vários métodos de recuperação de arquivos isso poderia funcionar se você quiser restaurar .WannaCry arquivos.

Esses métodos não são de forma alguma 100% garantido que você será capaz de recuperar seus arquivos. Mas se você tiver um backup, suas chances de sucesso são muito maiores.

How To Get Rid of WannaCry Virus?

A maneira mais segura e eficiente de remover esta infecção por ransomware é o uso de um programa anti-malware profissional.

Ele irá procurar e localizar o ransomware WannaCry e, em seguida, removê-lo sem causar nenhum dano adicional aos seus arquivos .WannaCry importantes.

Posso denunciar ransomware às autoridades?

Caso seu computador tenha sido infectado por uma infecção de ransomware, você pode denunciá-lo aos departamentos de polícia locais. Ele pode ajudar as autoridades em todo o mundo a rastrear e determinar os autores do vírus que infectou seu computador.

Abaixo, preparamos uma lista com sites governamentais, onde você pode registrar uma denúncia caso seja vítima de um cibercrime:

Autoridades de segurança cibernética, responsável por lidar com relatórios de ataque de ransomware em diferentes regiões em todo o mundo:

Alemanha - Portal oficial da polícia alemã

Estados Unidos - IC3 Internet Crime Complaint Center

Reino Unido - Polícia de Fraude de Ação

França - Ministro do interior

Itália - Polícia Estadual

Espanha - Policia Nacional

Países Baixos - Aplicação da lei

Polônia - Polícia

Portugal - Polícia Judiciária

Grécia - Unidade de crime cibernético (Polícia Helênica)

Índia - Polícia de Mumbai - Célula de investigação do CyberCrime

Austrália - Centro de crime de alta tecnologia australiano

Os relatórios podem ser respondidos em prazos diferentes, dependendo das autoridades locais.

Você pode impedir que o ransomware criptografe seus arquivos?

sim, você pode prevenir o ransomware. A melhor maneira de fazer isso é garantir que o sistema do seu computador esteja atualizado com os patches de segurança mais recentes, use um programa anti-malware confiável e firewall, faça backup de seus arquivos importantes com frequência, e evite clicar em links maliciosos ou baixando arquivos desconhecidos.

Can WannaCry Ransomware Steal Your Data?

sim, na maioria dos casos ransomware roubará suas informações. It is a form of malware that steals data from a user's computer, criptografa isso, e depois exige um resgate para descriptografá-lo.

Em muitos casos, a autores de malware ou invasores ameaçarão excluir os dados ou publicá-lo on-line a menos que o resgate seja pago.

O ransomware pode infectar WiFi?

sim, ransomware pode infectar redes WiFi, como agentes mal-intencionados podem usá-lo para obter o controle da rede, roubar dados confidenciais, e bloquear usuários. Se um ataque de ransomware for bem-sucedido, pode levar a uma perda de serviço e/ou dados, e em alguns casos, perdas financeiras.

Devo Pagar Ransomware?

Não, você não deve pagar extorsionários de ransomware. Pagá-los apenas incentiva os criminosos e não garante que os arquivos ou dados sejam restaurados. A melhor abordagem é ter um backup seguro de dados importantes e estar atento à segurança em primeiro lugar.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, os hackers ainda podem ter acesso ao seu computador, dados, ou arquivos e pode continuar ameaçando expô-los ou excluí-los, ou mesmo usá-los para cometer crimes cibernéticos. Em alguns casos, eles podem até continuar a exigir pagamentos de resgate adicionais.

Um ataque de ransomware pode ser detectado?

sim, ransomware pode ser detectado. Software antimalware e outras ferramentas de segurança avançadas pode detectar ransomware e alertar o usuário quando está presente em uma máquina.

É importante manter-se atualizado sobre as medidas de segurança mais recentes e manter o software de segurança atualizado para garantir que o ransomware possa ser detectado e evitado.

Os criminosos de ransomware são pegos?

sim, criminosos de ransomware são pegos. Agências de aplicação da lei, como o FBI, A Interpol e outras empresas tiveram sucesso em rastrear e processar criminosos de ransomware nos EUA e em outros países. Como as ameaças de ransomware continuam a aumentar, o mesmo acontece com a atividade de fiscalização.

Sobre a pesquisa WannaCry

O conteúdo que publicamos em SensorsTechForum.com, este guia de como fazer WannaCry incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o malware específico e restaurar seus arquivos criptografados.

Como conduzimos a pesquisa sobre este ransomware?

Nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, e como tal, recebemos atualizações diárias sobre as definições de malware e ransomware mais recentes.

além disso, a pesquisa por trás da ameaça do ransomware WannaCry é apoiada com VirusTotal e a projeto NoMoreRansom.

Para entender melhor a ameaça do ransomware, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Como um site dedicado a fornecer instruções gratuitas de remoção de ransomware e malware desde 2014, A recomendação do SensorsTechForum é preste atenção apenas a fontes confiáveis.

Como reconhecer fontes confiáveis:

- Sempre verifique "Sobre nós" página da web.

- Perfil do criador do conteúdo.

- Certifique-se de que pessoas reais estejam por trás do site e não nomes e perfis falsos.

- Verifique o Facebook, Perfis pessoais no LinkedIn e no Twitter.

O Sinffer não ajudará se o malware estiver usando chaves assimétricas para criptografar / descriptografar.

primeiro, Você precisa colocar seu prompt na pasta de contêiner de arquivos, segundo… eu não me importo se as vírgulas forem realmente necessárias.

compartilhe sua experiência!

basicamente, para ativar o python, você precisa colocar o software e o

programas na pasta pessoal se você estiver prestes a digitar o comando este

maneira : )

Além disso, você deve saber que o script neste artigo foi originalmente desenvolvido para outros vírus usando a mesma combinação RSA, o que significa que o script decrypt.py é projetado apenas para RSA. Então, essa chave pode ser usada para tentar descriptografar os arquivos AES de alguma forma. Se você pegar a chave, por favor responda e tentaremos ajudar da melhor maneira que pudermos.

PS: Scripts Google .decrypt.py para Python para descriptografia, há muitos scripts para diferentes pontos fortes RSA. A criptografia RSA usada por este vírus está em 2048 força de bits que infelizmente é, o estábulo mais forte

Oi

Obrigado seu artigo é excelente!

Eu tentei reproduzir o Método 1 do seu artigo, mas, infelizmente, tenho apenas a parte criptografada do resgate ou uma variante. Você se importaria de compartilhar de alguma forma que eu possa testá-lo? (Não sei como / onde contatá-lo, então estou postando aqui ..) Muito Obrigado