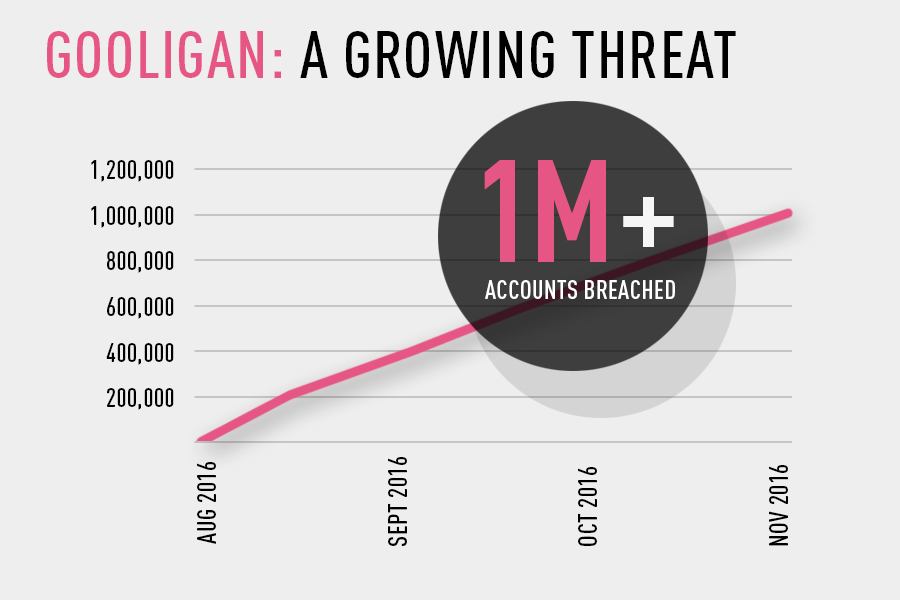

Una nueva campaña maliciosa muy peligroso se acaba de descubrir por investigadores de Check Point. La campaña de ataque es apodado Gooligan y tuvo éxito para romper la seguridad de más de un millón de cuentas de Google. Los investigadores dicen que este gran número sigue creciendo cada día, con 13,000 dispositivos con brecha sobre una base diaria.

Relacionado: Objetivos nuevo malware para Android 15 Los bancos alemanes

Las raíces de malware dispositivos infectados y roba tokens de autenticación. Estas fichas se pueden usar para acceder a datos de Google Play, Gmail, Google Fotos, google Docs, suite de G, Google Drive, etc. Esta es, de hecho, el mismo software malicioso descubierto el año pasado en la aplicación SnapPea. El equipo de Check Point ya se contactó Google con sus hallazgos. El gigante está invirtiendo Gooligan.

Adrian Ludwig de Google ya ha publicado una declaración, Diciendo que:

Varios variantes de empuje fantasma utilizar públicamente vulnerabilidades conocidas que son sin parchear en los dispositivos más antiguos para obtener privilegios que les permiten instalar aplicaciones sin el consentimiento del usuario. En las últimas semanas, hemos trabajado en estrecha colaboración con Check Point, una empresa de seguridad cibernética, para investigar y proteger a los usuarios de una de estas variantes. Apodado 'Gooligan', esta variante se utiliza credenciales de Google en las versiones anteriores de Android para generar instalaciones fraudulentas de otras aplicaciones. Esta mañana, Check Point detalla los hallazgos en su blog.

Como visible, el malware en cuestión es de hecho una variante del fantasma de empuje que está actualmente aqueja a versiones anteriores de Android.

¿Quién se ve afectado por Gooligan?

Según la investigación, el malware se dirige a los dispositivos con Android 4 (Frijol de jalea, KitKat) y 5 (Chupete). Estas versiones del sistema operativo representan al menos 74% de los dispositivos de hoy en día en el mercado. 40% de estos dispositivos se encuentran en Asia y 12% – en Europa. Numerosas aplicaciones falsas fueron descubiertas que han sido infectadas con Gooligan. Una lista de aplicaciones que puedan haber infectado a los usuarios con el malware se puede encontrar aquí.

Relacionado: Le tomaría una autofoto para Acecard Android de Troya?

Si ha descargado alguna de ellas, que puede estar infectada. Los investigadores animan a los usuarios a revisar su lista de aplicaciones en entornos de aplicaciones para asegurarse de que son seguros o no seguros .... En caso de infección, un producto anti-virus para móviles debe utilizarse tan pronto como sea posible.

Además, Los usuarios también pueden comprobar si sus cuentas de Google han sido violados por el acceso a una sitio web creado por la compañía de seguridad para la ocasión.

Si la cuenta de un usuario ha sido violada, sigue estos pasos:

1.Se requiere una instalación limpia de un sistema operativo en el dispositivo móvil (un proceso llamado "intermitente"). Como este es un proceso complejo, se recomienda apagar el dispositivo y acercarse a un técnico certificado, o su proveedor de servicios móviles, para solicitar que el dispositivo sea "re-brilló."

2.Cambie sus contraseñas de las cuentas de Google inmediatamente después de este proceso.