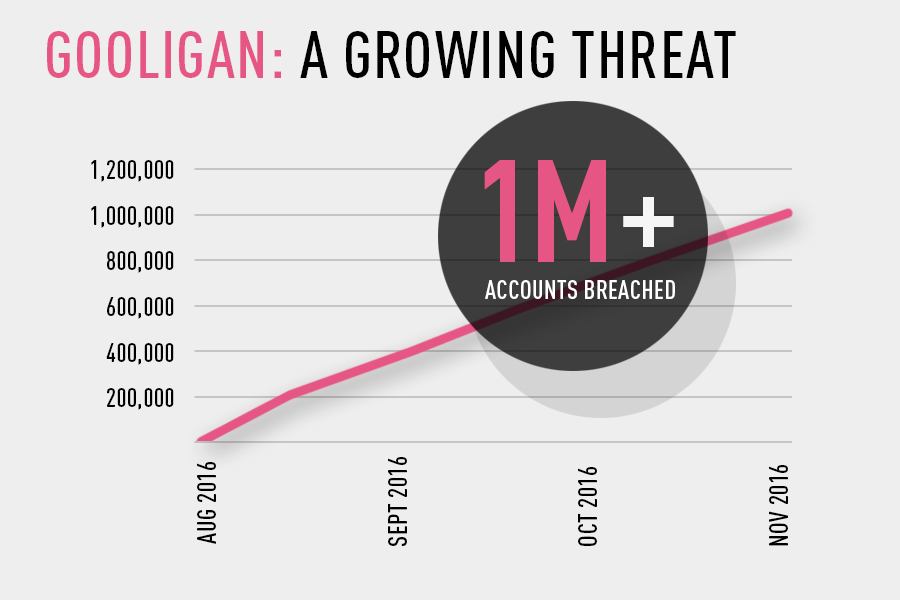

Eine neue sehr gefährlichen bösartigen Kampagne wurde nur von den Forschern an Check Point entdeckt. Der Angriff Kampagne Gooligan genannt und es gelang ihm, die Sicherheit von mehr als einer Million Google-Konten zu durchbrechen. Die Forscher sagen, dass diese große Zahl weiterhin jeden Tag zu wachsen, mit 13,000 durchbrochenen Geräte auf einer täglichen Basis.

verbunden: Neue Android Malware-Ziele 15 Deutsch Banken

Die Malware-Wurzeln infiziert Geräte und stiehlt, Authentifizierungs-Tokens. Diese Marker können verwendet werden, um Daten für den Zugriff von Google Play, Gmail, Google Fotos, Google Text & Tabellen, Suite G, Google Drive, etc. Dies ist in der Tat die gleiche Malware im vergangenen Jahr in der snappea App entdeckt. Die Check Point-Team kontaktiert bereits Google mit ihren Erkenntnissen. Der Riese investiert derzeit Gooligan.

Adrian Ludwig von Google hat bereits eine Erklärung veröffentlicht, sagt, dass:

Mehrere Geist Push-Varianten öffentlich bekannte Schwachstellen verwenden, die auf älteren Geräten nicht gepatchten sind Privilegien zu erlangen, die es ihnen erlauben, Anwendungen zu installieren, ohne Zustimmung Benutzer. In den letzten Wochen, Wir haben eng mit Check Point gearbeitet, ein Cyber-Security-Unternehmen, Benutzer von einer dieser Varianten zu untersuchen und zu schützen,. Den Spitznamen "Gooligan ', diese Variante Google-Anmeldeinformationen auf älteren Versionen von Android verwendet, um betrügerische Installationen von anderen Anwendungen generieren. Heute Morgen, Check Point detailliert sie ihre Erkenntnisse auf ihrem Blog.

Wie sichtbar, die Malware in Frage ist in der Tat eine Ghost-Push-Variante, die derzeit ältere Versionen von Android plagen wird.

Wer ist betroffen von Gooligan?

Nach den Forschungen, die Malware zielt auf Geräte mit Android 4 (Geleebohne, KitKat) und 5 (Lutscher). Diese Versionen des Betriebssystems bilden, mindestens 74% von in-Markt Geräte von heute. 40% dieser Vorrichtungen sind in Asien und 12% – in Europa. Es wurden zahlreiche gefälschte Anwendungen entdeckt mit Gooligan infiziert wurden. Eine Liste von Anwendungen, die Benutzer haben kann mit der Malware infiziert sind, können gefunden werden hier.

verbunden: Würden Sie einen Selfie für Acecard Android Trojan?

Wenn Sie einen von ihnen haben heruntergeladen, Sie können infiziert werden. Forscher ermutigen Benutzer ihre Anwendungsliste in den Einstellungen-Apps zu überprüfen, um sicherzustellen, dass sie sicher sind ... oder nicht sicher. Im Falle einer Infektion, ein Anti-Virus-Produkt für mobile sollte so bald wie möglich eingesetzt werden.

Weiter, Benutzer können auch prüfen, ob ihre Google-Konten durch ein Zugriff verletzt wurden Webseite durch die Sicherheitsfirma für diesen Anlass geschaffen.

Wenn ein Benutzerkonto verletzt wurde, folge diesen Schritten:

1.Eine saubere Installation eines Betriebssystems auf Ihrem Mobilgerät erforderlich (ein Prozess "Flashen" genannt). Da dies ein komplexer Prozess,, wir empfehlen, das Gerät ausschalten und einen zertifizierten Techniker nähern, oder bei Ihrem Mobilfunkanbieter, zu beantragen, dass Ihr Gerät sein "re-geflasht."

2.Ändern Sie Ihren Google-Account-Passwörter sofort nach diesem Prozess.