Cross-site scripting (XSS) er ikke noget at tage let. Som samtidig den mest udbredte og overset sikkerhedsbrist omkring i dag, denne type brud påvirker den måde, dine sider indlæses, gør det nemmere at stjæle finansielle og andre data, eller kunne tillade en hacker at kapre en identitet, mens en session er aktiv.

Den mest effektive metode er at sørge for din hjemmeside, destinationsside, blog, og sociale medier konti er beskyttet på forhånd. Hvis du er seriøs omkring at beskytte mod XSS indfald, tjek følgende strategier.

1. Lær Security Development Lifecycle

Du er sikkert bekendt med konceptet med en livscyklus for sikkerhedsudvikling, og hvordan SDL kan hjælpe med at beskytte websteder og sider af alle typer. Ideen blev udviklet i Microsoft tidligt i dette århundrede og blev erklæret obligatorisk for alle Microsoft-produkter ved 2004. Andre begyndte også at udvikle deres egne tilgange til SDL og medtaget dette i pakken for deres produkter.

Hvordan relaterer til håndtering af XSS trusler? Det er simpelt. Du bør lære, hvad slags SDL beskyttelser findes i enhver software produkt, du køber. Uanset om du tager den op på et lokalt kontor forsyning butik eller downloade software fra en leverandør, forstå sikkerheden allerede iboende i pakken.

Du ønsker at vide, hvad softwaren gør med hensyn til at identificere og håndtere sårbarheder, der måske allerede være til stede på dine sider. Hvis producenten giver ingen (eller begrænset) beskyttelse, se et lignende produkt fra en anden kilde.

2. Whitelisting er din ven

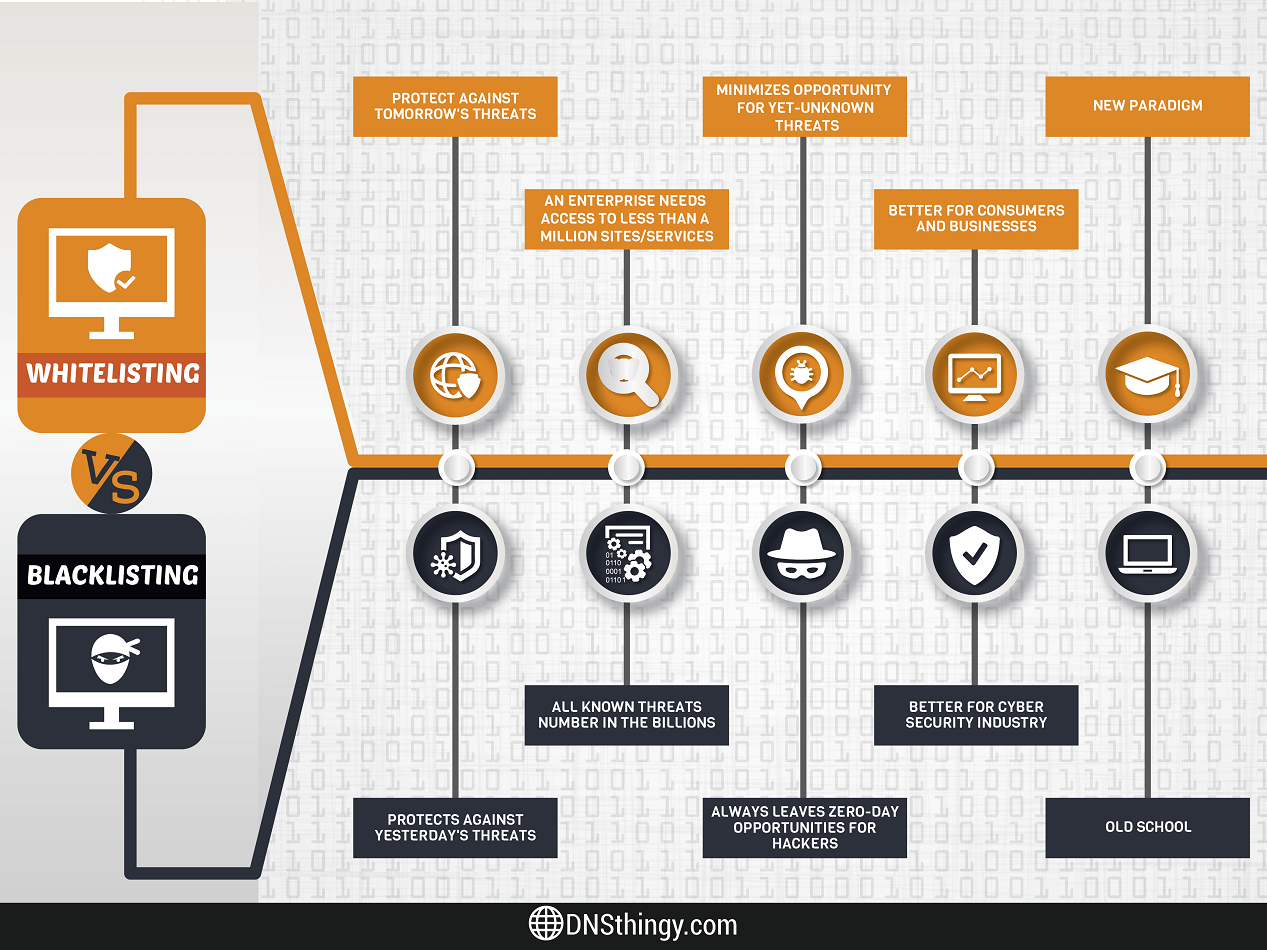

Sortlistning får masser af opmærksomhed, og det er en vigtig strategi for at beskytte din hjemmeside og andre sider fra XSS angreb og andre trusler. Whitelisting er også noget, du skal tage alvorligt. På sin kerne, whitelisting handler om at identificere applikationer og data som værende sikre og troværdige>.

Det kan have at gøre med den kode, der bruges til at skabe programmet, omdømme kilden, eller den måde anvendes at formatering. I hvert tilfælde, målet er at sørge for, at alle programmer eller element, der er aktiv er fri for enhver form for trusler.

Par hvidlistning med sortlistning. Denne fremgangsmåde sikrer, at hver enkelt ansøgning er scannet og betragtes som sikkert, før det lanceres. Hvis der registreres et problem, sortlistning vil sikre, at anvendelsen ikke starter, og at data ikke overføres til en uautoriseret fest. Når der ikke trusler bliver fundet, whitelisting støtter lanceringen af programmet, og du behøver ikke at bekymre sig om en trussel lade en tredjepart til at kapre eller ændre data, som den er delt.

Husk, at selvom du kan forhindre en masse besvær ved parring disse to, anser ikke selv sikker. Hackere har en måde at komme rundt nogen beskyttelse indsats til sidst. Du bør installere yderligere strategier for maksimal hack frastødende.

Relaterede: Google frigiver 2 Ny Dev værktøjer til at beskytte mod XSS

3. Vær opmærksom på Meta Tag Creation

Meta tags er stor. De giver en idé om, hvad slags indhold er på en side, og hvad den har at byde på. Mærkerne er ofte vises af søgemaskiner i form af en beskrivelse. Det er en af grundene til at være meget opmærksomme på, hvordan du opretter meta tags og meta beskrivelser. Du ønsker at motivere folk til at besøge dine sider.

Der er en anden grund til at tænke på den måde, du opretter meta-tags. De kan være injiceret med infektioner, orm, og vira ligesom andet element. En ressourcestærke hacker kan placere XSS i dine tags, hvis der er nogen lille fejl i den måde du strukturere dem. Hvis du ikke er sikker på, hvordan man kan gøre dem sværere at bryde, få hjælp fra en professionel. Det er værd at omkostningerne.

4. Gennemføre en Crossing Boundaries Politik Nu

Nogle mennesker har den fejlagtige opfattelse, at brugen af et virtuelt privat netværk vil beskytte dine data mod XSS-angreb. Tænk igen. Selv den angiveligt bedste VPN vil beskytte dig mod en lang række cyberangreb, men de er ikke nødvendigvis kommer til at hjælpe meget med XSS. Det er her, ideen om en krydsende grænser politik kommer ind i billedet.

En Crossing Boundaries politik kvalificerer data fra forskellige kilder, før det kan bruges. Det omfatter data fundet i en undermappe eller data, der modtages via en slags transmission. Overvej det en måde at tjekke den tillid faktor data, før det kan formere sig i hele dine sider.

Brug software, manuelle check points, eller hvad kombination, du ønsker. Pointen er ved at etablere en mere linje, som potentielt farligt data har til at krydse, før det rent faktisk er brugt.

5. Regelmæssig brug af en Vulnerability Scanner

Sårbarhed scannere gør det lettere at identificere potentielle punkter i dit netværk eller inden for software-applikationer, der kunne udnyttes. Det omfatter alle dine enheder, herunder telekommunikationsudstyr.

Det omfatter også kontrol phishing e-mails der måtte komme forbi din e-mail klients spam indstillinger eller forsvar. Se scanneren som endnu en måde at være forberedt på forhånd for noget dine andre forsvarsværker kan gå glip af.

6. Rengøringssletning Brugerinput

ImageSource: Heimdal

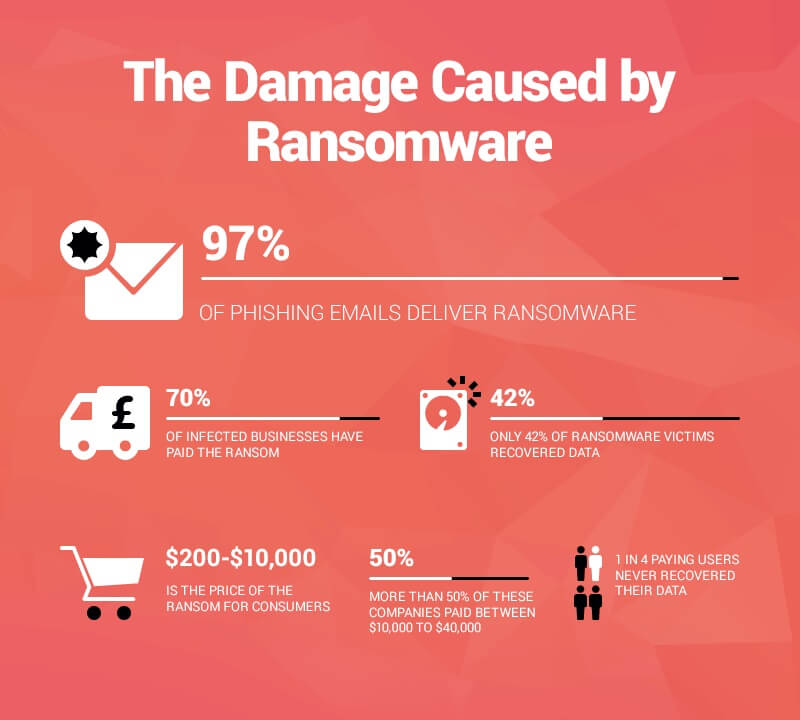

E-mail-baserede angreb er i live og godt. På nogle måder, de er mere populære end nogensinde, siden så mange mennesker modtage email på telefoner og tabletter samt stationære og bærbare systemer. De samme trusler kunne indlejret i links eller andre input brugerne indtaster i blog eller sociale medier kommentarer.

Det er en af grundene til, du vil have nogle midler til at kontrollere og sterilisering brugerinput findes i skabelon stil e-mails eller hvad der synes at være en legitim kommentar til et indlæg. Der kan være kode til stede, som indeholder trojanere eller nogle type ransomware.

Huske, programmer, der beskytter og check brugerinput om bestilling sider, kommentere dele af blogs, og endda reaktioner på sociale medier indlæg er tilgængelige. Da hver af disse kunne være et punkt for udnyttelse via injektion af XSS, investere i et program, der skaber et middel til at standse og indeholder truslen.

Bundlinjen

Beskæftiger sig med XSS er en løbende proces. Hvad virkede fint for fem år siden, kan ikke tilbyde det samme beskyttelsesniveau i dag. Opdater dine programmer, browsere, og den version af den software, du bruger til at administrere din blog og hjemmeside. Hvis du er i stand til at stoppe en enkelt trussel, alle indsatsen er det værd.

Om forfatteren: jeg Bocetta

Sam Bocetta er en tidligere sikkerhed analytiker for DoD, har tilbragt 30+ år styrke Cyber forsvar for søværnet. Han er nu semi-pensioneret, og uddanner offentligheden om sikkerhed og beskyttelse af personlige oplysninger teknologi.

Sam Bocetta er en tidligere sikkerhed analytiker for DoD, har tilbragt 30+ år styrke Cyber forsvar for søværnet. Han er nu semi-pensioneret, og uddanner offentligheden om sikkerhed og beskyttelse af personlige oplysninger teknologi.