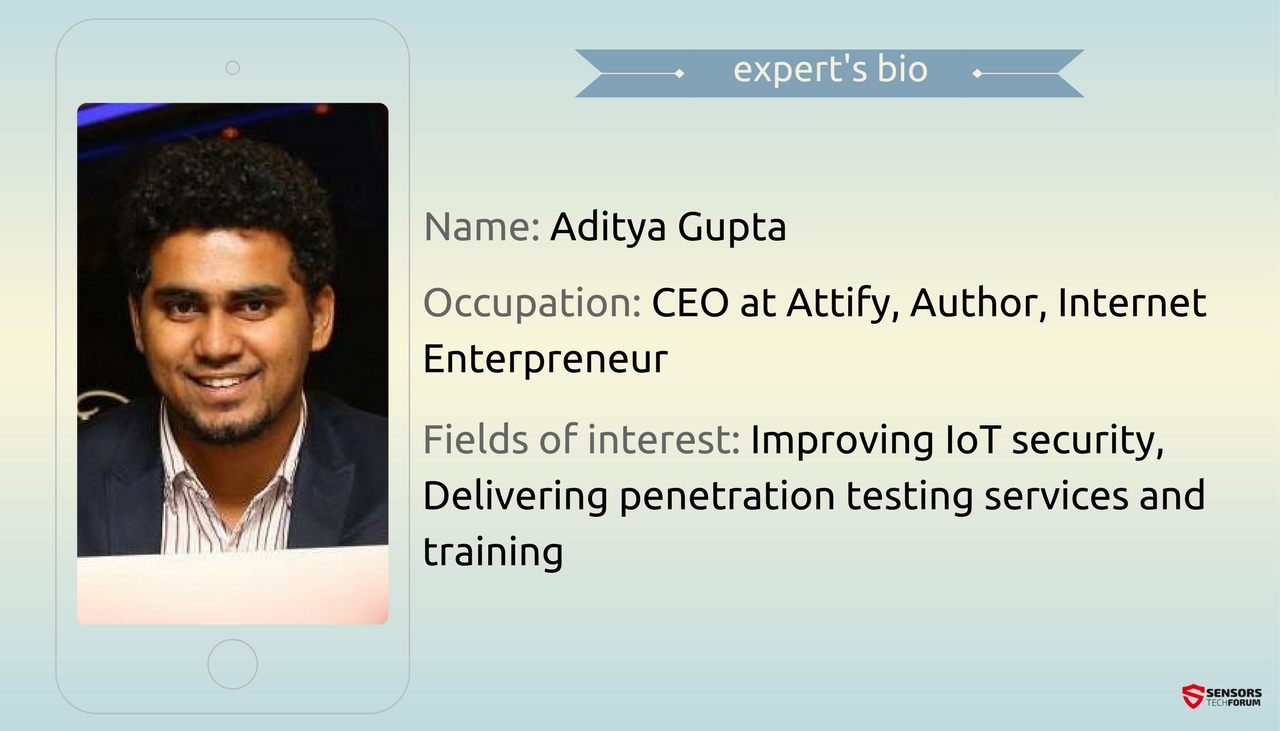

Aditya Gupta har en imponerende sikkerhed forskning baggrund på tingenes internet (Tingenes internet) og mobile teknologier. Han har været fokuseret på at omdefinere den måde tingenes internet sikkerhed er formet ved at bygge de rigtige produkter og serviceydelser.

CEO for et tingenes internet sikkerhed selskab, Aditya har gjort det til sin mission at udvikle IoT sikkerhedsløsninger, som ville lære folk at komme i gang i marken. Han er også at hjælpe organisationer håndtere tingenes internet-relaterede krise. Aditya har deltaget i en række store sikkerheds konferencer – BlackHat, Syscan, OWASP AppSec, Toorcon, Brucon, HackInParis, phDays, Nullcon, ClubHack etc - hvor han har leveret inspirerende og uddannelsesmæssige foredrag.

Aditya har også skrevet flere forskningsrapporter om angreb på ARM baserede platforme, NFC sikkerhed og mobile applikationer sårbarheder, og en mobil sikkerhed bog – “Learning Pentesting til Android-enheder”. Han var så venlig at tale med os om emnet af tingenes internet sikkerhed, forklarer, hvordan han besluttede at starte i marken, og hvad har kørt ham mod sin forbedring.

STF: Fortæl os mere om dig selv og din virksomhed. Hvordan har du beslutter at blive involveret i tingenes internet sikkerhed?

Aditya: Jeg er Aditya, grundlægger og CEO for Attify. Attify er en specialiseret vagtfirma, hvor vi hjælper virksomheder med at sikre deres IoT enheder ved at give dem penetration afprøvning og uddannelsestilbud.

Jeg besluttede at hoppe ind i tingenes internet sikkerhed for et par år tilbage omkring sent 2011 da det blev at komme i gang med at være populære, fordi jeg indså, at meget snart nok mennesker og virksomheder kommer til at være virkelig bekymret for sikkerheden af disse enheder. Der var ikke en masse bliver diskuteret om sikkerheden af disse enheder, der var et reelt problem, og jeg besluttede at udfylde dette hul.

STF: Vi er i øjeblikket lever i et tingenes internet krise. Hvad er dine forudsigelser for 2017? Hvad kommer efter Mirai?

Aditya: Det er sandt. Jeg tror, at Mirai var bare en begyndelse og hjalp alle forstår den sårbare natur smart udstyr. Men, Mirai kunne opfattes som blot udgangspunktet for tingenes internet-baserede angreb. Bare se på shodan.io og du vil finde masser af tingenes internet-enheder, der udsættes for det offentlige internet.

Relaterede: Dr. Vesselin Bontchev: Ikke-replikerende Malware har overtaget Computer Virus

I betragtning af at disse dage næsten alt er at få forbindelse til internettet – være det medicinsk anordninger, kritisk infrastruktur, hjemmet og virksomhedens kontorer og mere, det vil blive værre.

Angribere er på udkig efter nye mål hver eneste dag, og det vil ikke tage lang tid, før en masse udstyr udnyttes med angribere at få adgang og stjæle følsomme og fortrolige oplysninger.

Selv efter virkningen af Mirai, der er en masse udstyr stadig kører med standard legitimationsoplysninger og udsatte porte – det vil ikke tage lang tid, før en anden større angreb kompromiser millioner af tingenes internet gadgets verdensplan.

STF: Hvad er eftervirkningerne af et katastrofalt IoT DDoS-angreb?

Aditya: Eftervirkningerne af et katastrofalt IoT DDoS angreb er et par ting:

1.Mennesker og organisationer begynder at gå i panik og tænkte, om deres tingenes internet-enhed er sikkert eller ej.

2.Nogle mennesker ender med at indse, at de er blevet smittet og havde været en del af et botnet i lang tid.

3.Prøv at komme med en plan for, hvordan man undgår denne svaghed i fremtiden.

Problemet er, selv efter den enorme effekt af DDoS angreb og botnets som Mirai, det meste af verden er bekymret over, hvordan man kan forhindre deres enheder mod dette angreb, snarere end at se på det store billede. I morgen, Der kunne være en anden udnytte i naturen som kompromitterer enheder via anden teknikken, og de samme mennesker vil være sårbar igen, fordi de ikke tager tid til helt at sikre deres enheder.

Producenter ender med at gøre den samme fejl igen og igen. Vi arbejdede med over 250+ IoT fabrikanter hjælpe sikre deres produkter det seneste år, og det var overraskende at se, at de fleste af dem på markedet, er stadig sårbar over for almindelige sikkerhedshuller.

STF: Hvad er der i en ”tingenes internet Exploitation Learning Kit”?

Aditya: Et IoT Exploitation Learning Kit er en unik kombination af software, hardware og uddannelsesmæssige ressourcer, der giver alle mulighed for at kickstarte deres karriere og lære tingenes internet sikkerhed og penetration test.

Det er noget, mig og mit team på Attify udviklet efter en rejse over hele verden leverer in-person træning, da jeg indså, at der er et reelt behov for en løsning, som folk kan bruge til at lære a til z af tingenes internet Sikkerhed.

Relaterede: Scott Schober: Hackere, ligesom Terrorister, Spil på vores frygt

På grund af den eksponentielle stigning i efterspørgslen af IoT sikkerhedsfolk, og ikke et enkelt ressource, som kan lære folk om, hvordan man kommer i gang, finde sårbarheder, udnytte hardwaren, omvendt radiokommunikation og alle de emner, der er i tingenes internet sikkerhed, Vi besluttede, at et kit som dette ville tjene det formål at muliggøre folk til at lære tingenes internet sikkerhed og gøre karriere i det.

STF: Hvordan kom du op med Attify Badge Tool? Er værktøjer som at det, vi har brug for at forbedre sikkerheden i IoT enheder?

Aditya: Attify Badge-værktøjet er en ledsager-app, der fungerer sammen med vores Attify Badge. For at give et overblik meget højt – det hjælper brugere identificere sårbarheder i deres tingenes internet-enhed.

For eksempel, du får en ny smart-termostat eller en smart kaffemaskine. Den måde, hvorpå du kunne finde sårbarheder eller finde ud af, om din enhed er sikkert nok er at åbne op (skru) enheden, se på printkortet og derefter bruge vores badge til at interagere med enheden.

Ja, værktøjer som dette er der behov for at forbedre sikkerheden i IoT enheder. Kun når vi regne ud, hvad sårbarheder er til stede i en given enhed, vi ville være i stand til at forstå, hvordan man sikre dem.

Sikkerhed er ligesom en politi vs tyv spil, hvor politiet har at vide, hvordan en tyv kommer til at røve et sted og sikre stedet endnu før den egentlige røveri.

Relaterede: Raef Meeuwisse: Kriminelle Del Information bedre og hurtigere end Legitime Organisationer

STF: Hvad er de mest latterlige sager om sårbare IoT enheder, du er stødt på i dit arbejde?

Aditya: En af de mest latterlige tilfælde af en sårbar tingenes internet-enhed er, mens vi udfører en pentest på en af vores store kunder. Målet med pentest var at infiltrere netværket så meget som muligt gennem ethvert middel.

Vi var i stand til at identificere en smart kaffemaskine, som var at afsløre WiFi prøvelse for virksomhedens netværk den blev tilsluttet. Så, vi var i stand til at sniffe WiFi legitimationsoplysninger, der blev udsendes via Bluetooth, og derefter bruge dem til at få adgang til deres netværk.

Fra dette punkt, Vi gik bare videre og kompromitteret flere systemer, der ender med at have Domæne Admin adgang samt fuld adgang til deres databaser.

Relaterede: Dr. Mansur Hasib: Cybersecurity Er Folk Powered Perpetual Innovation

Når vi diskuterede sårbarheden med organisationen, det var så svært for dem at tro, at en smart kaffemaskine sidder i køkkenet kunne føre til svigt af deres hundredtusindvis af dollars brugt på sikkerhed.

STF: Sikkerhed tips til konfigurering IoT enheder? Er det muligt at lave en tingenes internet enheden helt og aldeles sikker mod udnyttelse?

De sikkerhed tips til konfiguration IoT-enheder vil være følgende:

1.For brugere:

a.Always ændre standardindstillingerne prøvelse for enheden, når du begynder at bruge det.

b.Ensure at du har opdateret din enhed med jævne mellemrum for at undgå seneste sikkerhedsproblemer.

c.Stay på udkig efter mistænkelige aktiviteter eller pludselige stigninger i trafikken på din enhed.

d.If muligt, forsøge at have to netværk – en til dine betroede systemer og en for tingenes internet enheder.

2.For Producenter:

a.Integrate sikkerhed i enhederne fra starten – dvs.. planlægningsfasen og udføre en grundig trussel modellering.

b.Give brugerne tilgængelighed for at ændre og styrke sikkerhedsfunktioner og har det konfigurerede gør det muligt at brugernes krav.

c.Always udføre en penetration test før lanceringen af enheden for at sikre, at du ikke er shipping en enhed fyldt med sårbarheder.

d.Educate dine udviklere og produktudvikling team til at holde sig opdateret med de nyeste IoT sikkerhedstrusler, og hvordan det kan undgås i dine enheder.

Relaterede: Dr. Roman Yampolskiy: AI har enorm evne til at hjælpe i alle områder af interesse

SensorsTechForum s “Spørg eksperterne” interview Series

Hvis du er en cybersikkerhed ekspert og du vil dele dine erfaringer med vores publikum, send os en mail på support[på]sensorstechforum.com. Vi vil gerne tale med dig om noget om emnet!