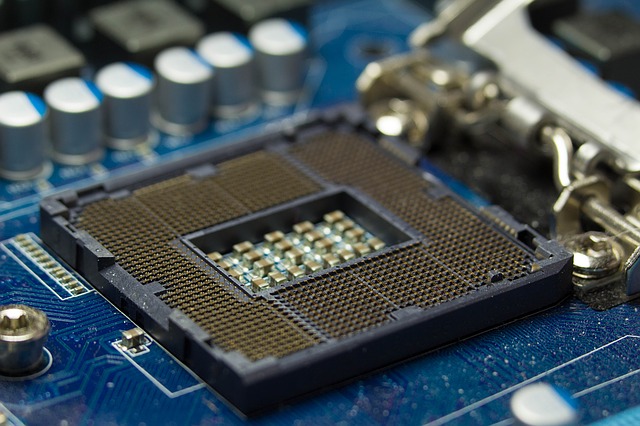

Sikkerhedsforskere har offentliggjort deres fund om et nyt angreb, der kan kapre data fra Intel CPU'er. Denne teknik illustrerer en ny tilgang, der kan bruges til at hacke ind i computere, der kører virksomhedens processorer. Det kaldes CrossTalk, da det giver hackere mulighed for at udføre kode, der lækker følsomme data fra en af kernerne.

Forskere afslører CrossTalk Intel CPU Data Hijack-metoden

CrossTalk-angrebet er rapporteret af sikkerhedsforskere fra et hollandsk universitet. Deres fund tyder på, at dette er en ny tilgang, der kan udføres af potentielle hackere. Fejlen blev navngivet på denne måde, da den giver kriminelle mulighed for at bruge specielt udtænkt kode for at kunne “kapre” data fra en af de løbende kerner på Intel CPU'en. Dette betyder, at de kriminelle drager fordel af det faktum, at moderne processorer bruger a multi-tråd model — en kerne kan køre flere tråde, der kan tildeles forskellige processer til dem. Dette gøres for at optimere systemernes ydelse.

CrossTalk er defineret som en type MDS (prøveudtagning af mikroarkitektur) angreb, en type hardwaresårbarhed, der er specifik for processorarkitektur. Princippet for angrebscenariet er det data kan lækkes fra sikkerhedsgrænser. Enhver svag implementering eller kode, der kan udnyttes i angreb fra denne kategori. I de fleste tilfælde har de kriminelle, der følger dette angrebsscenarie, adgang til den puffer, der deles mellem kernerne. CrossTalk giver specifikt hackerne mulighed for at tage de oplysninger, der er gemt i CPU Line Fill Buffer, en midlertidig lagerplads til hukommelse, der deles af alle CPU-kerner.

A bevis for demonstrationsvideo offentliggjort online viser, hvordan forskerteamet kan udføre angrebet. Det sagde sikkerhedseksperterne de har arbejdet med Intel siden september 2018 for at løse problemet.

Efter offentliggørelsen af truslen og offentliggørelse af detaljerede oplysninger om CrossTalk Intel har frigivet mikrokodepatcher at behandle spørgsmålet. Virksomheden henviser til angrebene under et alternativt navn, navngive dem Speciel registerbuffertdataudtagning. Der er indsendt en sikkerhedsrådgivning under ID af CVE-2020-0543, den tilsvarende Intel-rådgivning er mærket som Intel-SA-00320.

Fra skrivning af denne artikel der er ikke rapporteret om nogen udnyttelse i den virkelige verden. Det tilrådes, at alle ejere af Intel-processor udstyret opdaterer deres systemer med den nyeste mikrokodepatch.