Intensiteten af ondsindede angreb, der har ansøgt udnytte kits (EKs) er steget i løbet af de sidste par år. Faktisk, ved at have et kig på kvart tre af 2015, man vil lægge mærke til på en gang at udnyttelsen af udnytter kits er eskaleret tilsyneladende. Som mange forskere har påpeget, undergang den berygtede Blackhole A i oktober 2013 har bragt andre udnytte kits ind i lyset.

Exploit Kits trusselsbillede

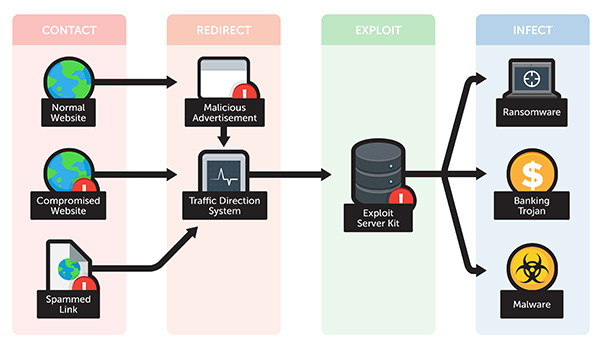

Exploit kits anvendes typisk i ondsindede operationer kendt som drive-by downloads. Når sådan et download finder sted, brugeren omdirigeres til en hackers hjemmeside hosting en EK.

Væksten i intensitet og effektivitet i EK-angreb skyldes en vellykket gennemførelse af kriminel DNS infrastruktur. Sidstnævnte er sprunget til 75% i sidste kvartal af 2015, sammenlignet med tredje kvartal af 2014. Statistikken er en del af et stort forskning ved Infoblox.

Hvorfor skal vi bekymre? Exploit kits er malware, der repræsenterer automatiserede angreb og bør være af stor bekymring for både sikkerhedsmæssige nørder og brugere. Exploit kits er absolut udformet af cyberkriminelle med avancerede færdigheder. De kan beskrives som pakker for at levere en bestemt nyttelast (for eksempel ransomware) der er til salg eller leje. Den måde, de forskellige typer af skadelig software bliver distribueret på underjordiske fora (malware-as-a-service) er ganske alarmerende. praktisk, enhver cyber forbryder, selv dem med lidt teknisk viden, kan gå efter enkeltpersoner, virksomheder og offentlige organisationer.

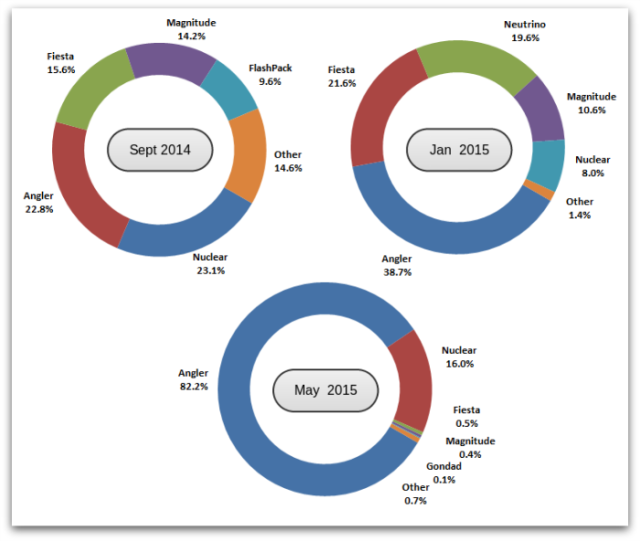

Det meste af EK aktivitet spores tilbage til fire velkendte udnytter stykker:

- Angler Exploit Kit;

- Mgnitude en;

- En neutrino;

- nuklear One.

De fire af dem er blevet brugt i 96% af alle udnytte kit aktivitet i de sidste tre måneder af 2015.

Angler Exploit Kit

Forskning viser, at Angler først er dukket op på malware horisonten i slutningen af 2013. Siden sin første optræden, Angler er vokset i popularitet og ondskab. Det anses for en af de mest aggressive udnytte kits i naturen, der med held undgår detektion og har forskellige komponenter. Det er helt sikkert en af de mest udbredte udnytte værktøjer derude. For eksempel, forskere på Sophos havde rapporteret et stort antal Angler-inficerede destinationssider i foråret 2015.

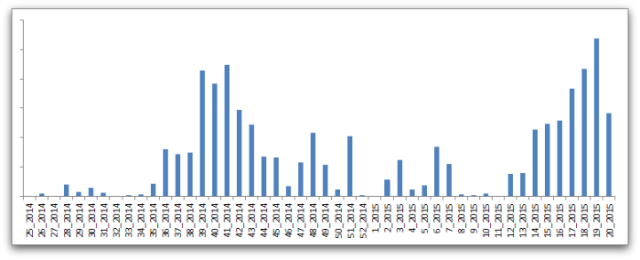

Her er en graf, der repræsenterer Angler aktivitet gennem de seneste år:

Læs mere om Angler EK:

Exploit:HTML / Axpergle.N - Angler Exploit Kit Component

Hundredvis af GoDaddy domæner Udsat for Angler

Mgnitude en

Størrelsen udnytte pakke blev berømt i oktober 2013 da det blev anvendt i et angreb på de besøgende til PHP.net. Typisk, besøgende blev omdirigeret til sættet med hjælp fra en kompromitteret JavaScript-fil. Senere, Magnitude gjort overskrifterne igen, da det blev offentligt, at det blev brugt i en malvertising angreb på Yahoo. De slyngler købte annonceplads på Yahoo og derefter brugt reklamer til at linke besøgende til ondsindede domæner hosting Magnitude. Sættet er kendt for at udnytte sårbarheder i Java og Flash.

Læs mere om Magnitude EK:

CryptoWall og Magnitude EK

En neutrino

Neutrino blev for nylig rapporteret til at angribe hjemmesider ved hjælp af den eBays Magento handel platform. Google har blokeret tusindvis af hjemmesiden (mere end 8000) der var forbundet med Neutrino angreb. Forskere advarer om, at brugere, der kører sårbar, unpatched versioner af Flash kan blive ofre ved at være inficeret med Neutrino s ondsindet nyttelast. Det angreb er nyttelast er mest sandsynligt Andromeda og Gamarue malware.

Læs mere om Neutrino-relaterede malware:

Fjern BKDR_KASIDET.FD a.k.a. Backdoor.Neutrino

nuklear One

Den nukleare pakke er defineret som en af de mest udbredte spredning udnytte kits derude, der først dukkede op i 2009. Sættet er ganske effektiv, er i stand til at udføre en række ondsindede aktiviteter såsom Flash, Silverlight, PDF, og Internet Explorer udnytter, at droppe nyttelast af avanceret malware og ransomware.

Læs mere om Nuclear EK:

Crowti Ransomware distribueret via EKS

Exploit Kits kan føde en række trusler

På grund af deres mange-sidet karakter, Eks bruges ofte som et middel til at udføre zero-day angreb og drage fordel af sårbarheder i software. De er også ofte brugt i data udsivning operationer. Mange virksomheder er blevet påvirket ikke kun af EKS er nævnt i denne artikel, men af mange andre.

Image Source: Sophos

Sådan forblive beskyttet mod Exploit Kits

Hvad alle bør huske på, er, at de fleste EK angreb er initieret via spam e-mail kampagner og kompromitterede hjemmesider. De kan også være indlejret i online-annoncer. Millioner af brugere kan blive ofre for EKS, crimeware og deres ondsindede nyttelast. Spørgsmålet er, hvordan man være beskyttet mod dem.

At være beskyttet mod udnytter angreb absolut kræver det rigtige sæt af værktøjer og viden. Regelmæssig patching er hårdt brug for, til at starte med. Endpoint beskyttelse med en integreret patch management er et must for organisationer. Den gode nyhed er, at selv udnytter designet til at unddrage AV opdagelse kan annulleret, når de målrettede systemer er grundigt lappet.