L'intensità degli attacchi maligni che hanno applicato exploit kit (EK) è aumentato nel corso degli ultimi due anni. Infatti, avendo uno sguardo a tre quarti di 2015, si noterà subito che lo sfruttamento di sfruttare kit ha intensificato apparentemente. Come molti ricercatori hanno sottolineato, la caduta del famigerato Blackhole EK nel mese di ottobre 2013 altro ha portato exploit kit alla luce.

Exploit Kit panorama delle minacce

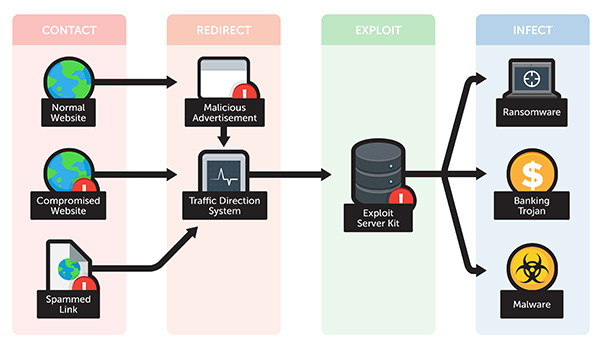

Sfruttare i kit sono tipicamente utilizzati in operazioni nocivi noti come drive-by download. Una volta che tale download avviene, l'utente viene reindirizzato al sito web di un utente malintenzionato che ospita un EK.

La crescita in intensità e l'efficacia degli attacchi EK è dovuto alla creazione di successo di infrastruttura DNS penale. Quest'ultimo ha saltato a 75% nel corso dell'ultimo trimestre del 2015, in confronto con il terzo trimestre 2014. Le statistiche sono parte di una vasta ricerca per Infoblox.

Perché dovremmo preoccuparci? Exploit kit sono malware che rappresenta gli attacchi automatizzati e dovrebbe essere di grande preoccupazione sia ai geek di sicurezza e gli utenti. Sfruttare kit sono sicuramente realizzati dai criminali informatici con competenze sofisticate. Essi possono essere descritti come pacchetti per la consegna di un particolare payload (per esempio ransomware) che sono in vendita o in affitto. Il modo in cui i diversi tipi di software dannoso vengono distribuiti su forum underground (il malware-as-a-service) è abbastanza allarmante. In pratica, qualsiasi truffatore cyber-, anche quelli con poca conoscenza tecnica, può andare dopo individui, imprese e organizzazioni pubbliche.

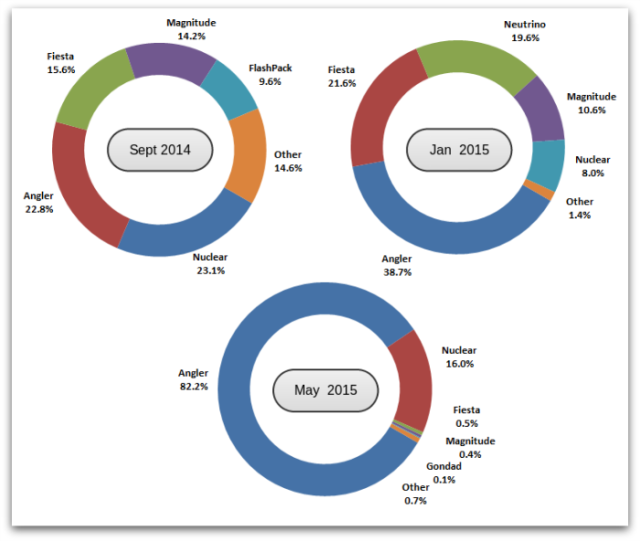

La maggior parte dell'attività EK è fatta risalire a quattro ben noti sfruttare pezzi:

- Angler Exploit Kit;

- Magnitudo EK;

- Neutrino EK;

- Nucleare EK.

I quattro sono stati utilizzati in 96% di tutte le attività di exploit kit negli ultimi tre mesi del 2015.

Angler Exploit Kit

La ricerca indica che Angler è prima apparso all'orizzonte minacce alla fine del 2013. Fin dalla sua prima apparizione, Angler è cresciuto in popolarità e cattiveria. E 'considerato uno dei più aggressivi exploit kit in natura che sfugge con successo l'individuazione e ha varie componenti. E 'sicuramente uno dei più diffusi strumenti di exploit là fuori. Per esempio, ricercatori a Sophos avevano riferito di un gran numero di pagine di destinazione Angler-infettati nella primavera del 2015.

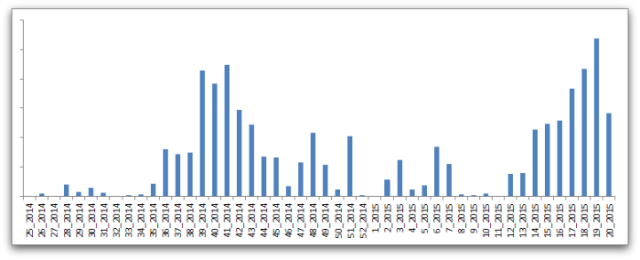

Ecco un grafico che rappresenta l'attività del pescatore attraverso ultimi anni:

Per saperne di più Angler EK:

Exploit:HTML / Axpergle.N - Angler Exploit Kit Componente

Centinaia di GoDaddy Domini Exposed a Angler

Magnitudo EK

L'entità exploit pacchetto è diventato famoso nel mese di ottobre 2013 quando è stato applicato in un attacco contro i visitatori a PHP.net. Tipicamente, visitatori sono stati reindirizzati al kit con l'aiuto di un file JavaScript compromesso. Più tardi, Magnitudo ha fatto i titoli dei giornali, ancora una volta, quando divenne pubblico che è stato utilizzato in un attacco malvertising su Yahoo. I truffatori hanno acquistato spazi pubblicitari su Yahoo e poi utilizzati gli annunci per collegare i visitatori dannoso domini di hosting Magnitude. Il kit è ben noto per sfruttare le vulnerabilità in Java e Flash.

Per saperne di più su Magnitude EK:

CryptoWall e Magnitudo EK

Neutrino EK

Neutrino è stato recentemente segnalato per attaccare i siti web utilizzando Magento commerce del del eBay. Google ha bloccato migliaia di sito web (più di 8000) che sono stati associati con l'attacco Neutrino. I ricercatori avvertono che gli utenti che eseguono vulnerabili, versioni senza patch di Flash possono diventare vittime da infezione da payload maligno del Neutrino. Payload del attacco sono più probabilità di Andromeda e Gamarue il malware.

Per saperne di più sul malware Neutrino-correlati:

Rimuovere BKDR_KASIDET.FD a.k.a. Backdoor.Neutrino

Nucleare EK

Il pacco nucleare è definito come uno dei più ampiamente diffusa exploit kit là fuori che la prima volta in 2009. Il kit è molto efficace, essendo in grado di svolgere una serie di attività dannosi come Flash, Silverlight, PDF, e Internet Explorer sfrutta, a cadere carichi di malware avanzato e ransomware.

Per saperne di più su nucleare EK:

Crowti ransomware distribuiti tramite EKS

Exploit Kit possono portare avanti una varietà di minacce

A causa del loro carattere poliedrico, EKS sono spesso utilizzati come veicolo per effettuare attacchi zero-day e sfruttare le vulnerabilità del software. Essi sono spesso utilizzati nelle operazioni di fughe d'dati. Molte aziende sono state colpite non solo dai EKS elencati in questo articolo, ma da molti altri.

Image Source: Sophos

Come rimanere protetti contro Exploit Kit

Ciò che tutti dovrebbero tenere a mente è che la maggior parte gli attacchi EK sono iniziati con campagne e-mail di spam e siti web compromessi. Possono anche essere incorporati in annunci online. Milioni di utenti possono diventare vittime di EKS, crimeware e loro payload dannosi. Il problema è come rimanere protetti contro di loro.

Protetto contro lo sfruttamento attacchi richiede sicuramente il giusto set di strumenti e conoscenze. Patching regolare è assolutamente necessario, iniziare con. Protezione degli endpoint con una gestione delle patch integrata è un must per le organizzazioni. La buona notizia è che anche exploit progettati per eludere il rilevamento AV possono essere annullate quando i sistemi mirati sono accuratamente patchati.