MacRansom og MacSpy er to prøver af nye Mac malware, der er blevet skabt af den samme person. Denne person er også at tilbyde de to stykker til salg via malware-as-a-service-model på to mørke webportaler. Potentielle kunder og wannabe cyberkriminelle bliver bedt om at komme i kontakt med forfatteren via en protonmail adresse.

Forskere fra AlienVault og Fortinet besluttede at kontakte den kriminelle, så de får mulighed for at analysere MacRansom og MacSpy. Den allerførste ting, Fortinet forskere påpegede, dog, vedrører den brede tro på, at Mac'er er sikkert fra ransomware og malware angreb.

”Det er rigtigt, at det er mindre sandsynligt for en Mac OS bruger at blive angrebet eller inficeret med malware end en Windows-bruger, men dette har intet at gøre med det niveau af sårbarheden i operativsystemet. Det er i høj grad skyldes, at over 90% af personlige computere køre på Microsoft Windows og kun omkring 6% på Apple Mac OS,”de forklarede.

Så hvad er de særlige træk ved de nyopdagede Mac malware prøver?

Mere om MacSpy

Tilsyneladende, MacSPy har to versioner: en gratis basisversion og en avanceret en, der kan købes i Bitcoins.

Med hensyn til de ondsindede evner MacSpy, malware er en simpel RAT / spyware, der er designet til at fange skærmbilleder, optage lyd, stjæle billeder, hente klippebordets indhold, stjæle læser historier og downloade data, og havde keylogging kapaciteter. Malwaren også kommunikeres via Tor. Med hensyn til den avancerede version, der er tilgængelig mod en bestemt pris - det kan hente en fil eller data fra offerets maskine. Det er også i stand til at kryptere brugerens mappe, at give adgang til e-mail og sociale regnskaber, blandt andet.

Mere om MacRansom

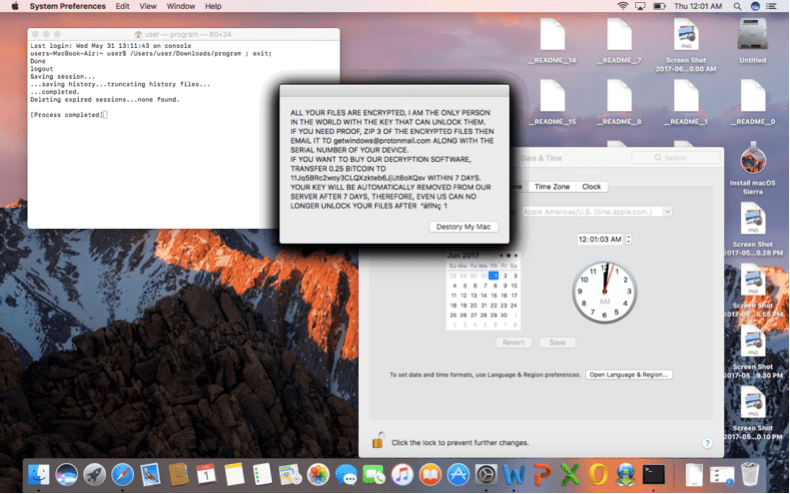

Ifølge udvikleren, MacRansom anvender ubrydelig kryptering. Men, yderligere detaljer er ikke givet. Analyse af Fortinet forskere viser, at ransomware kun kan kryptere op til 128 filer via en symmetrisk kryptering med en hardcodede nøgle. Udvikleren har brugt to sæt symmetriske nøgler: en ReadmeKey og en TargetFileKey.

"Den ReadmeKey bruges til at dekryptere ._README_ fil, der indeholder de løsepenge noter og instruktioner, mens TargetFileKey bruges til at kryptere og dekryptere offerets filer,”Forskerne skrev, tilføjer, at:

En bemærkelsesværdig ting vi observeret, når revers-engineering kryptering / dekryptering algoritme er, at TargetFileKey er permuteret med en tilfældig genereret nummer. Med andre ord, de krypterede filer ikke længere kan dekrypteres, når malware har opsagt - den TargetFileKey vil blive befriet fra programmets hukommelse og dermed bliver det mere udfordrende at skabe et decryptor eller opsving værktøj til at gendanne de krypterede filer.

Desuden, MacRansom har ikke kapacitet til at kommunikere med en kommando & Kontrol server til TargetFileKey hvilket betyder, at der ikke er en forberedt kopi af nøglen til at dekryptere filerne. "Men, det stadig er teknisk muligt at genvinde TargetFileKey. En af de kendte teknikker er at bruge en brute force-angreb. Det bør ikke tage meget lang tid for en moderne CPU at brute-force en 8-byte lang nøgle, når der anvendes den samme nøgle til at kryptere kendte filer med forudsigelig fils indhold. Ikke desto mindre, vi er stadig skeptisk over for forfatterens påstand om at være i stand til at dekryptere kaprede filer, selv om det antages, at ofrene sendt forfatteren en ukendt tilfældig fil,”Forskerne konkluderede.

Hvad skal MacRansom og MacSpy har til fælles?

Som nævnt i begyndelsen, de to stykker synes at være blevet opfundet af den samme udvikler. MacRansom og MacSpy deler de samme anti-analyse mekanismer, og også bruge den samme metode til at skabe en lancering punkt således, at emnet starter ved genstart af systemet.

Hverken MacRansom eller MacSpy er digitalt signeret betyder, at hvis en bruger downloader nogen af dem og kører det, operativsystemet vil vise en advarsel om, at programmet kommer fra en uidentificeret udvikler. Udvikleren af malware fortæller også brugerne mulighed for at få fysisk adgang til målet maskine for at installere og køre det.