MacRansom et MacSpy sont deux exemples de nouveaux logiciels malveillants Mac qui a été créé par la même personne. Cette personne offre également les deux pièces à la vente via le modèle malware as a service sur deux portails web sombres. Clients potentiels et les cybercriminels wannabe sont instruits d'entrer en contact avec l'auteur via une adresse protonmail.

Des chercheurs de AlienVault et Fortinet ont décidé de contacter le criminel afin qu'ils obtiennent la chance d'analyser MacRansom et MacSpy. La première chose que les chercheurs ont souligné Fortinet, cependant, concerne la croyance large que les Mac sont à l'abri des attaques de logiciels malveillants et ransomware.

« Il est vrai qu'il est moins probable pour un utilisateur Mac OS à être attaqué ou infecté par des logiciels malveillants d'un utilisateur Windows, mais cela n'a rien à voir avec le niveau de vulnérabilité dans le système d'exploitation. Elle est en grande partie dû au fait que plus de 90% des ordinateurs personnels exécuter sur Microsoft Windows et seulement autour 6% sur Apple Mac OS," ils expliqué.

Alors, quelles sont les spécificités des échantillons de logiciels malveillants Mac nouvellement découverts?

En savoir plus sur MacSpy

Apparemment, MacSPy a deux versions: une version de base gratuite et une avancée qui peut être acheté en Bitcoins.

En ce qui concerne les capacités malveillantes de MacSpy, le logiciel malveillant est un simple RAT / spyware qui est conçu pour capturer des captures d'écran, enregistrement audio, voler des photos, récupérer le contenu du presse-papiers, voler et les historiques de navigation des données de téléchargement, et avait des capacités de keylogging. Le logiciel malveillant a également communiqué via Tor. En ce qui concerne la version avancée qui est disponible contre un certain prix - il peut récupérer un fichier ou des données de la machine de la victime. Il est également capable de chiffrer le répertoire utilisateur, l'octroi de l'accès aux comptes de messagerie et sociaux, entre autres.

En savoir plus sur MacRansom

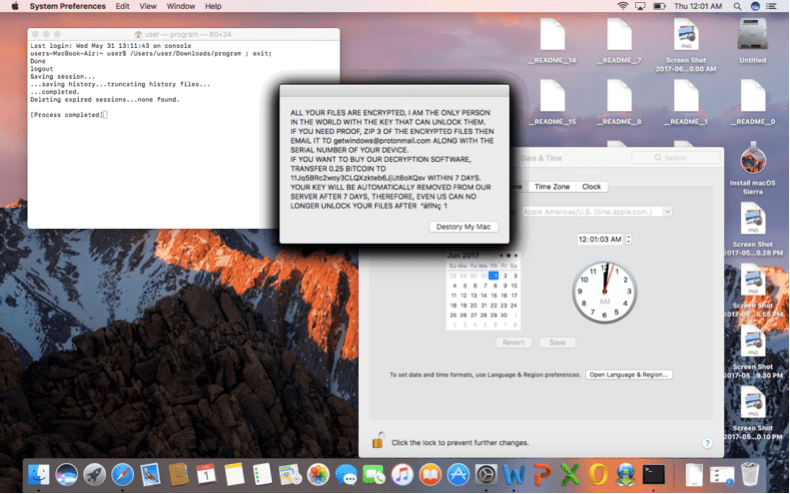

Selon son développeur, MacRansom utilise le cryptage incassable. Cependant, de détails ne sont pas fournis. L'analyse par des chercheurs Fortinet montre que le ransomware ne peut chiffrer jusqu'à 128 fichiers via un chiffrement symétrique avec une clé hardcoded. Le développeur a utilisé deux jeux de clés symétriques: un ReadmeKey et un TargetFileKey.

"Le ReadmeKey est utilisé pour décrypter le fichier ._README_ contenant les notes de rançon et les instructions, tandis que le TargetFileKey est utilisé pour chiffrer et déchiffrer les fichiers de la victime,» Les chercheurs ont écrit, ajoutant que:

Une chose remarquable nous avons observé lors de l'ingénierie inverse de l'algorithme de chiffrement / déchiffrement est que le TargetFileKey est permuté avec un nombre aléatoire généré. En d'autres termes, les fichiers chiffrés ne peuvent plus être déchiffrées une fois le logiciel malveillant a pris fin - le TargetFileKey sera libéré de la mémoire du programme et, par conséquent, il devient plus difficile de créer un outil de décrypteur ou de récupération pour restaurer les fichiers cryptés.

En outre, MacRansom n'a pas la capacité de communiquer avec une commande & serveur de commande pour le TargetFileKey ce qui signifie qu'il n'y a pas une copie préparée de la clé pour décrypter les fichiers. "Cependant, il est encore techniquement possible de récupérer la TargetFileKey. L'une des techniques connues est d'utiliser une attaque par force brute. Il ne devrait pas prendre beaucoup de temps pour une CPU moderne à la force brutale d'une clé longue de 8 octets lorsque la même clé est utilisée pour chiffrer les fichiers connus avec le contenu du fichier prévisible. Cependant, nous sommes toujours sceptiques quant à la demande de l'auteur pour être en mesure de déchiffrer les fichiers piratés, à supposer même que les victimes ont envoyé l'auteur d'un fichier aléatoire inconnu,» Les chercheurs ont conclu.

Qu'est-ce que MacRansom et MacSpy ont en commun?

Comme il est mentionné au début,, les deux pièces semblent avoir été inventé par le même développeur. MacRansom et MacSpy partagent les mêmes mécanismes anti-analyse, et aussi utiliser la même méthode pour créer un point de lancement de telle sorte que la pièce se lance au redémarrage du système,.

Ni MacRansom ni MacSpy sont signés numériquement qui signifie que si un utilisateur télécharge soit d'entre eux et l'exécute, le système d'exploitation affiche un avertissement indiquant que le programme provient d'un développeur non identifié. Le développeur du logiciel malveillant dit également aux utilisateurs d'avoir un accès physique à la machine cible afin d'installer et de l'exécuter.