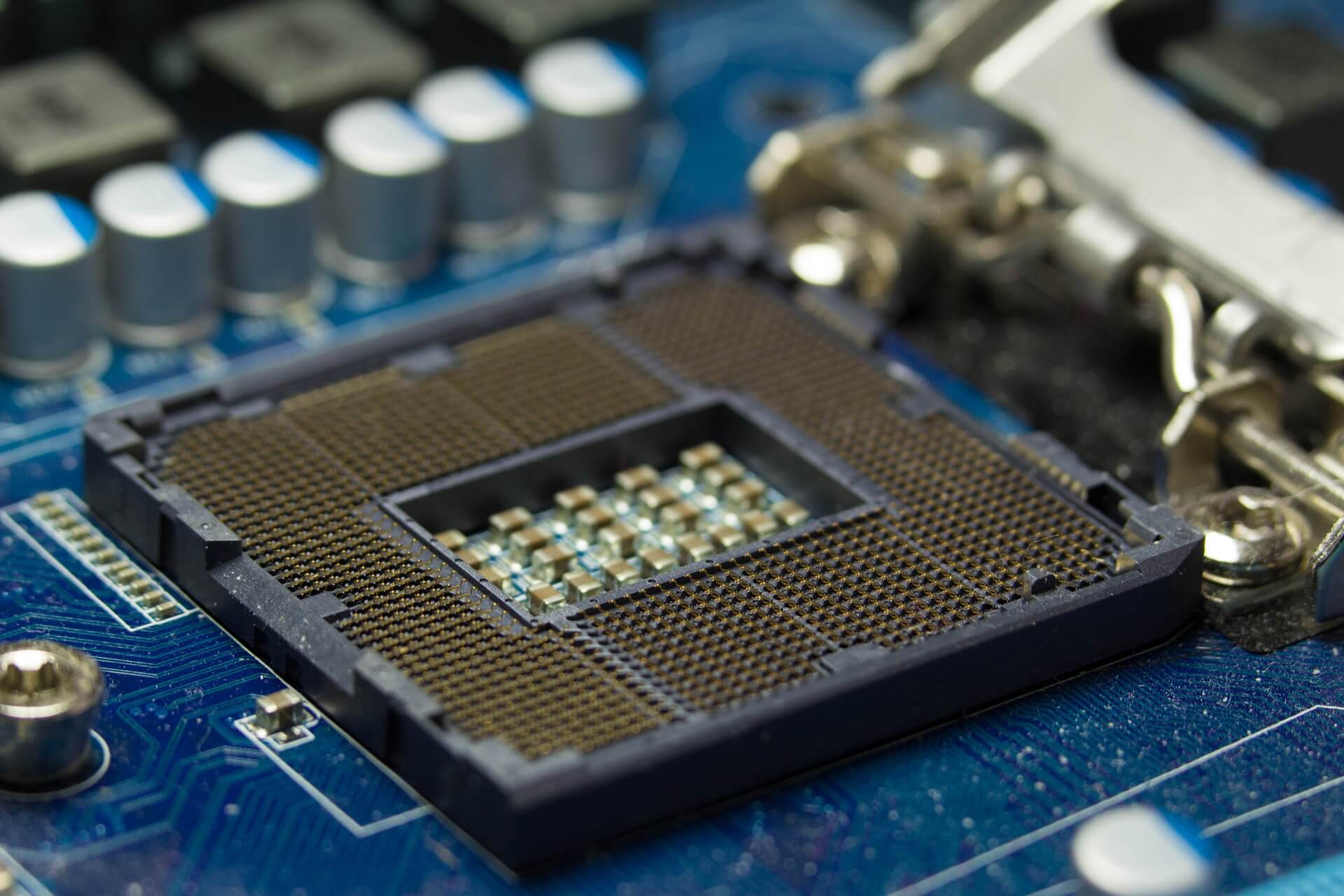

Cybersikkerhed forskere har skitseret en ny type angreb, der involverer Intel server-grade processorer siden 2012. Angrebet er baseret på en sårbarhed navngivet netcat (Netværk Cache Attack).

Sårbarheden kan muliggøre sniffing data ved montering af en side-kanal angreb over netværket. Opdagelsen af netcat angreb kommer fra forskere VUSec fra gruppen på Vrije Universiteit Amsterdam.

“Netcat viser, at netværksbaserede cache side-channel-angreb er en realistisk trussel,” forskerne forklare. Cache-angreb er ikke ualmindelige, og de er blevet brugt til at lække følsomme data på en lokal indstilling. Netcat viser kun, hvordan denne trussel strækker sig til untrusted klienter over netværket. Hvis udnyttet, Netcat kan lække følsomme oplysninger såsom tastetryk i en SSH session fra fjerntliggende servere uden lokal adgang, hedder det i rapporten.

Hvad er årsagen til netcat?

Sårbarheden skyldes en nylig Intel funktion, der hedder DDIO, som giver netværksenheder og andre ydre enheder adgang til CPU-cache. Designet med ideen om at være en præstation optimering i hurtige netværk, DDIO har alvorlige sikkerhedsmæssige konsekvenser, Bemærk forskerne. Disse spørgsmål udsætter servere i de lokale ikke er tillid netværk til fjerntliggende side-channel-angreb.

Gennem deres arbejde, forskerne viser, hvordan netcat kan bryde fortroligheden af en SSH session fra en tredje maskine. Vigtigst, ikke er behov for ondsindet software, der kører på den eksterne server, som hackeren gør dette ved at sende netværkspakker til den eksterne server.

Mere om angrebet:

med netcat, vi kan lække ankomsttiden for de enkelte netværkspakker fra en SSH session ved hjælp af en fjernbetjening cache sidekanal. Hvorfor er denne nyttige? I et interaktivt SSH session, hver gang du trykker på en tast, netværkspakker bliver direkte transmitteret. Som et resultat, hver gang et offer du skriver et tegn inde i en krypteret SSH session på din konsol, Netcat kan lække timingen af begivenheden ved utæt ankomsttiden for den tilsvarende netværkspakke. Nu, mennesker har forskellige skrive mønstre. For eksempel, maskinskrivning ’s’ lige efter ’a’ er hurtigere end at skrive ’g’ efter ’s’. Som et resultat, Netcat kan operere statiske analyse af de inter-ankomst tider af pakker i hvad der er kendt som et tastetryk timing angreb til at lække, hvad du skriver i din private SSH session.

Det skal bemærkes, at i november 2018, to side-channel-angreb blev afdækket ved sikkerhedseksperter -de såkaldte Portsmash side-kanal sårbarhed, og en GPU udnytte. Portsmash ligner tidligere sager som Meltdown.

Ved at udnytte denne fejl hackere kunne kapre information fra processer, der kører i den samme kerne. Den viste proof-of-concept-kode viste, hvordan det er muligt at stjæle den private nøgle under en OpenSSL-session. De udførte test fremvist, at Intel Skylake og Kaby Sø er påvirket af denne.

Som for exploits om GPU-kort, de kunne målrette individuelle slutbrugere, der bruger dem i dag-til-dag aktiviteter samt klynger, der er afhængige af GPU'er til distribueret databehandling.